BladeHawk 组织利用Facebook钓鱼攻击库尔德组织

导语:新发现的 Android 888 RAT 已被 Kasablanka 组织和 BladeHawk 使用。

ESET 研究人员最近调查了针对库尔德族群的有针对性的移动间谍活动,该活动至少从2020年3月开始就很活跃。通过Facebook专门的个人资料传播两个名为888 RAT和SpyNote的安卓后门,伪装成合法的应用程序。这些个人资料似乎以库尔德语提供 Android 新闻,以及为库尔德人的支持者提供新闻。一些个人资料故意将其他间谍应用程序传播到带有亲库尔德内容的 Facebook 公共群。数据显示,仅在Facebook的几篇帖子中,就有至少1481次来自URL的下载。

新发现的 Android 888 RAT 已被 Kasablanka 组织和 BladeHawk 使用。他们都使用了不同的名称来指代相同的 Android RAT——分别是 LodaRAT 和 Gaza007。

BladeHawk Android 间谍活动

本文所指的间谍活动与2020年公开披露的两起案件直接相关。QiAnXin 威胁情报中心将这些攻击背后的组织命名为 BladeHawk,本文延续了这个名称。这两个活动都是通过 Facebook 传播的,使用的是由商业自动化工具(888 RAT 和 SpyNote)构建的恶意软件,恶意软件的所有样本都使用相同的 C&C 服务器。

传播

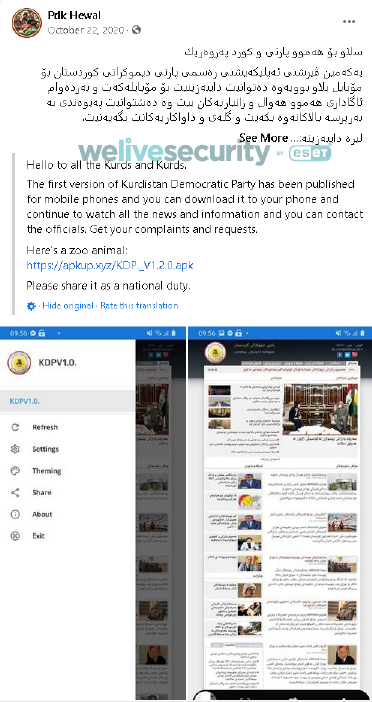

研究人员锁定了六个 Facebook 个人资料网页,都属于BladeHawk 活动的一部分,这些网页都分享了这些 Android 间谍应用程序。他们向 Facebook 报告了这些个人资料,目前这些页面都已被删除。其中两个页面所分享的配置文件针对的是技术用户,而另外四个配置文件的网页则伪装成库尔德支持者。所有这些资料都是在2020年创建的,创建后不久,他们就开始发布这些虚假应用程序。除了一个伪装成合法应用程序的 Android RAT 帐户外,这些帐户没有发布任何其他内容。

这些个人页面还负责向 Facebook 的各类社群分享间谍应用程序,其中大部分是库尔德斯坦地区前总统马苏德·巴尔扎尼的支持者,这些目标群体总共有超过1.1万名粉丝。

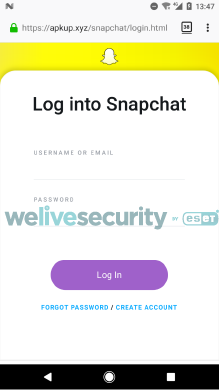

在如下的示例中,研究人员发现了通过网络钓鱼网站以及捕获 Snapchat 凭据的尝试过程。

Facebook上的网络钓鱼网站

捕获 Snapchat 凭据的尝试

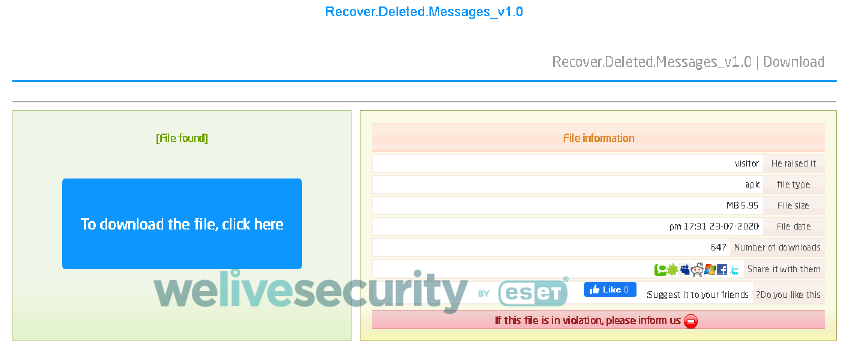

研究人员跟踪分析了 28 个有代表性的帖子作为 BladeHawk 活动的一部分。这些帖子都包含虚假的应用程序描述和下载应用程序的链接,研究人员能够从这些链接下载 17 个独特的 APK。一些 APK 网络链接直接指向恶意应用程序,而另一些则指向第三方上传服务 top4top.io,它跟踪文件下载的数量。这样,研究人员就可以从 top4top.io 获得了这八个应用程序的总下载量。从 2020 年 7 月 20 日到 2021 年 6 月 28 日,这八个应用程序总共被下载了 1481 次。

关于托管在第三方服务上的一个 RAT 样本的信息

样本分析

据我们所知,该攻击活动仅针对 Android 用户,攻击者集中使用了两个商业 Android RAT 工具——888 RAT 和 SpyNote。在研究人员的分析中,他们只发现了 SpyNote的一个样本。由于它是使用旧的、已经分析过的 SpyNote 构建器构建的,因此本文只对 888 RAT 样本进行分析。

Android 888 RAT 攻击样本分析

这个商业、多平台 RAT 最初仅以 80 美元的价格面向 Windows 生态系统发布。 2018 年 6 月,它在 Pro 版本中进行了扩展,增加了构建 Android RAT 的功能(150 美元)。后来,Extreme 版本也可以创建 Linux 有效载荷(200 美元)。

它是通过开发人员的网站 888-tools[.]com 出售的:

888 RAT 的价格

2019 年,Pro 版本(Windows 和 Android)被发现破解,并在一些网站上免费提供。

888 RAT破解版

888 RAT以前没有直接参与任何有组织的攻击活动,这是该 RAT 首次被指定为网络间谍组织。

在这个发现之后,研究人员能够将Android 888 RAT与另外两个有组织的活动联系起来,详情请点此 Spy TikTok Pro 和 Kasablanka Group 的活动描述。

具体功能

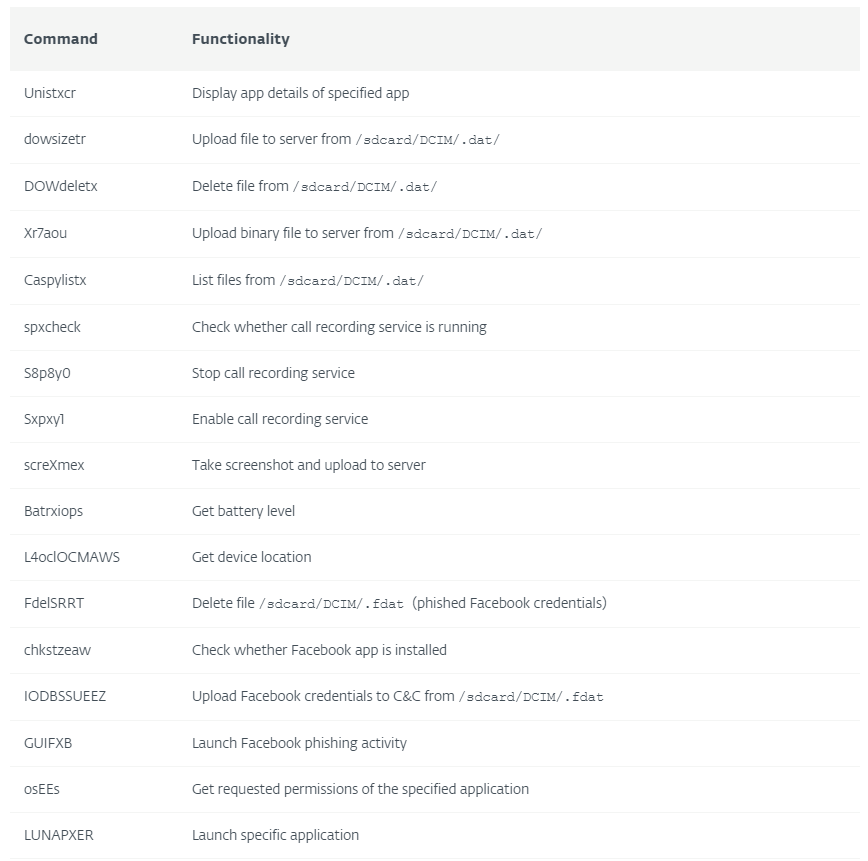

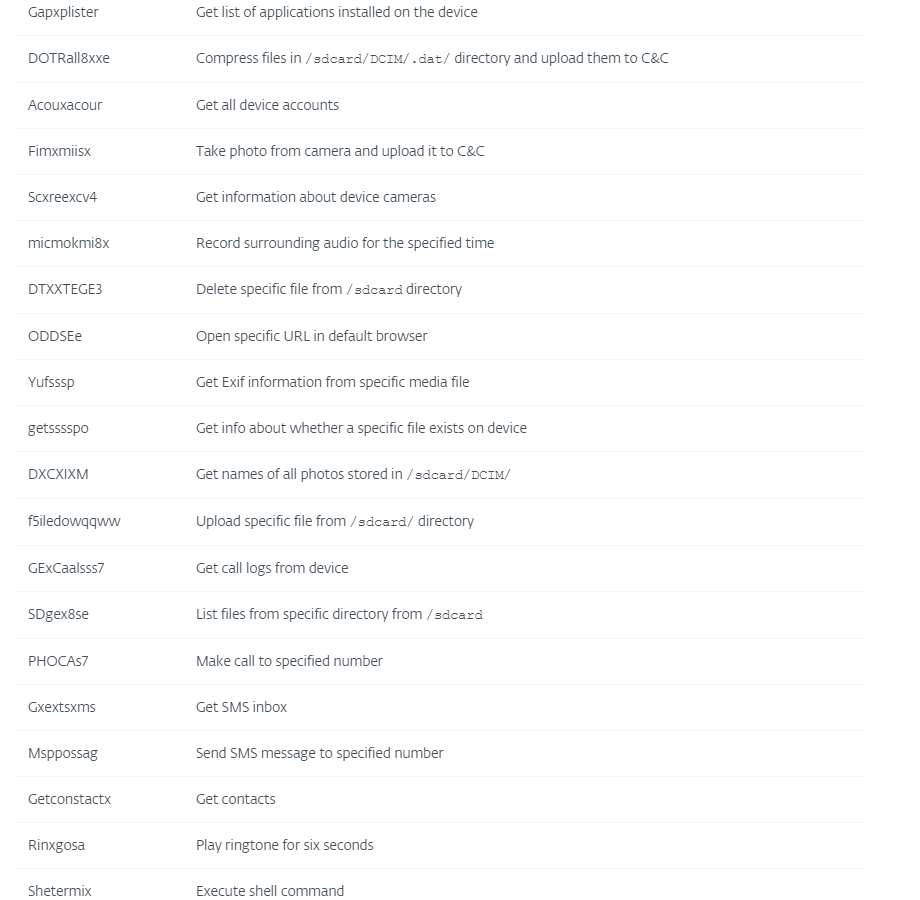

Android 888 RAT 能够执行从其 C&C 服务器收到的 42 个命令,如表 1 所示。

简而言之,它可以从设备中窃取和删除文件、截屏、获取设备位置、钓鱼式Facebook证书、获取已安装的应用程序列表、窃取用户照片、拍照、记录周围的音频和电话、拨打电话、窃取短信信息、窃取设备的联系人列表、发送短信等。

该构建器还用作 C&C 来控制所有受感染设备,因为它使用动态 DNS 供它们访问。

识别 888 RAT 时的一个重要因素是有效载荷的数据包名称。 Android 载荷的每个构建的数据包名称都不是自定义或随机的,而是始终使用 com.example.dat.a8andoserverx 包 ID。因此,很容易识别 888 RAT 这样的样本。

在 888 RAT 的更高版本(不是已破解的RAT构建器)中,研究人员注意到构建器能够通过使用带有硬编码密钥的AES加密字符串(命令字符串、C&C和其他纯文本字符串)来混淆字符串,但是,数据包名称仍然保持不变。

C&C

888 RAT使用自定义IP协议和端口(它不一定是标准端口),直接通过构建器GUI控制被攻击的设备。

Facebook 网络钓鱼进程

当恶意功能被触发时,888 RAT 将部署看似来自合法 Facebook 应用程序的网络钓鱼活动。当用户点击最近的应用程序按钮时,此活动看起来是合法的,如下图 所示。但是,在长按此应用程序的图标后,如下图 所示,负责 Facebook 登录请求的真实应用程序名称就会被披露。

最近的应用程序菜单中可见的网络钓鱼请求

负责网络钓鱼的真实应用程序名称

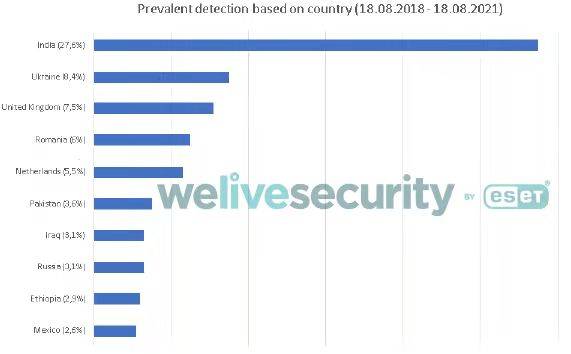

自 2018 年以来,ESET 已识别出数百个部署了 888 RAT 的 Android 设备实例。下图展示了该检测数据的分布区域。

Android 888 RAT的国家/地区分布

总结

该间谍活动自2020年3月以来就一直非常活跃,其只仅针对 Android 设备。它通过至少 28 个恶意 Facebook 帖子来进行钓鱼攻击,这些帖子会导致潜在受害者下载 Android 888 RAT 或 SpyNote。大多数恶意 Facebook 帖子都使用的是 888 RAT。

发表评论

提供云计算服务

提供云计算服务