卡巴斯基实验室:2019Q4 DDoS攻击趋势报告

导语:在2019Q4,DDoS攻击者继续利用非标准协议进行放大攻击,P2P僵尸网络的数量也有所增加。

一、概述

在过去的一个季度中,DDoS攻击者继续利用非标准协议进行放大攻击。在2019Q3的攻击趋势报告中,我们介绍了WS-Discovery,而在本季度,网络犯罪分子又转向了Apple远程管理服务(ARMS),它是Apple远程桌面(ARD)应用程序中用于远程管理的一个功能。我们在2019年6月就监测到最早使用ARMS发起的攻击,而到了2019年10月,该协议已经被提供DDoS攻击服务的恶意组织使用,此后这种攻击方式变得非常广泛。根据BinaryEdge门户网站的数据,在本季度初,互联网上存在将近40000个运行ARMS的macOS系统可用。

在第四季度,P2P僵尸网络的数量也有所增加。与传统类型的僵尸网络不同,它们不使用单一的C&C服务器,因此更难以消除威胁。在2019年第四季度,360 Netlab的研究人员发现了两个利用这种攻击方式的新型僵尸网络。第一个被称为Roboto,它利用Webmin远程管理程序中的一个已知漏洞攻击Linux服务器。安全专家指出,该恶意软件尽管具有DDoS攻击的功能,但目前尚未进行DDoS攻击。第二个P2P网络Mozi针对IoT设备,使用DHT协议实现分布式,该协议应用于例如BitTorrent这样的分布式网络中,以快速建立P2P网络。Mozi的作者似乎是从Gafgyt恶意软件中借鉴了部分代码,该恶意软件的目的是创建一个传统的僵尸网络。

Gafgyt的开发人员还更新了它们的恶意软件。Palo Alto Networks的研究人员检测到该恶意软件的新版本针对Huawei HG532、Realtek RTL81XX和Zyxel P660HN-T1A路由器发动攻击。该僵尸软件的新版本甚至可以从被感染的设备中清除竞争对手。

一些网络犯罪分子正在不断更新其武器库,而另外的一些网络犯罪分子使用已经证明的工具和方法。例如,在2019年10月和11月,研究人员观察到一波TCP反射攻击。这种方法以受害者的名义向合法服务发送请求,然后导致受害者收到大量响应,在此过程中不会暴露攻击者的IP地址。在过去的两年中,这种类型的攻击数量一直在增加。10月份,博彩网站Eurobet成为网络犯罪分子的攻击目标,随后是其他几个体育博彩组织。同年的晚些时候,攻击者使用一连串TCP反射攻击袭击了土耳其的金融和电信公司。在攻击者此次发动攻击的目标中,还包括Amazon和SoftLayer(IBM的子公司)。

第四季度,针对南非互联网服务提供商的攻击仍然在继续。10月下旬,网络犯罪分子针对Echo服务提供商发动攻击,该服务提供商为本地服务提供商Afrihost、Axxess和Webafrica提供服务。这些服务提供商的客户在连接到互联网的国外网段时,会出现停滞现象。在大约一个月后,这样的攻击再次发生,这次受害者包括服务提供商RSAWEB和Cool Ideas。

在针对商业组织的DDoS攻击中,值得关注的是十月份针对南非、新加坡和斯堪的那维亚的攻击。攻击者向受害者发送电子邮件,威胁将要禁用用户的系统并索要赎金。为了证明自己具有相应能力,攻击者进行了简短的DDoS攻击演示。为了增强说服力,他们伪装成臭名昭著的APT组织Fancy Bear,并建议受害者在网络上搜索有关该组织此前发动攻击的信息。在媒体报道这起攻击事件时,勒索者将自己的名字改为Cozy Bear。

奇怪的是,媒体并没有提到在节日期间发生的一次大规模DDoS攻击活动。实际上,政治事件也往往伴随着DDoS攻击活动的发生。举例来说,在英国大选前一个月,11月11日到12日期间,攻击者试图对工党的竞选页面发动DDoS攻击。

去年12月,吉尔吉斯斯坦媒体报道了针对一名前官员妻子的支出进行调查的新闻,随后这家媒体就遭受到DDoS攻击。有7家组织的网站被攻击,攻击者被认为是政党的雇员。后来,另一个新闻门户网站遭到攻击,但推断可能是由于不同的原因。

梵蒂冈的Minecraft服务器在上线运行后立即遭到了垃圾流量的轰炸,这可能是针对意识形态发起的攻击行为。这一服务器的目的是为玩家创建一个相对和平的环境,但是该项目不仅吸引了爱好和平的玩家,还同时吸引了攻击者。目前,Ubisoft也持续与DDoS攻击行为进行对抗。开发人员采取了多种措施来保护其视频游戏Rainbow Six Siege的服务器免受攻击,该服务器长期以来处于被攻击的状态。最终,根据公司的说法,通过采用防护措施,攻击事件数量减少了93%。

在这一季度,执法机构与DDoS攻击者的斗争尤为明显。例如,在11月初,中国当局宣布取缔了一个控制200000多个受感染站点的僵尸网络组织。该逮捕活动在20个城市同时进行,共有41人被逮捕。11月下旬,美国以运营DDoS租用服务的罪名逮捕了Sergey Usatyuk并判处13个月监禁,同时还有另一位不知名的加拿大同伙被一同逮捕。在2015年到2017年期间,该网络犯罪团伙一直处于活动状态。在其中的前13个月中,他们提供的服务被386000个客户使用,累计进行了380万次DDoS攻击。

二、季度和年度趋势

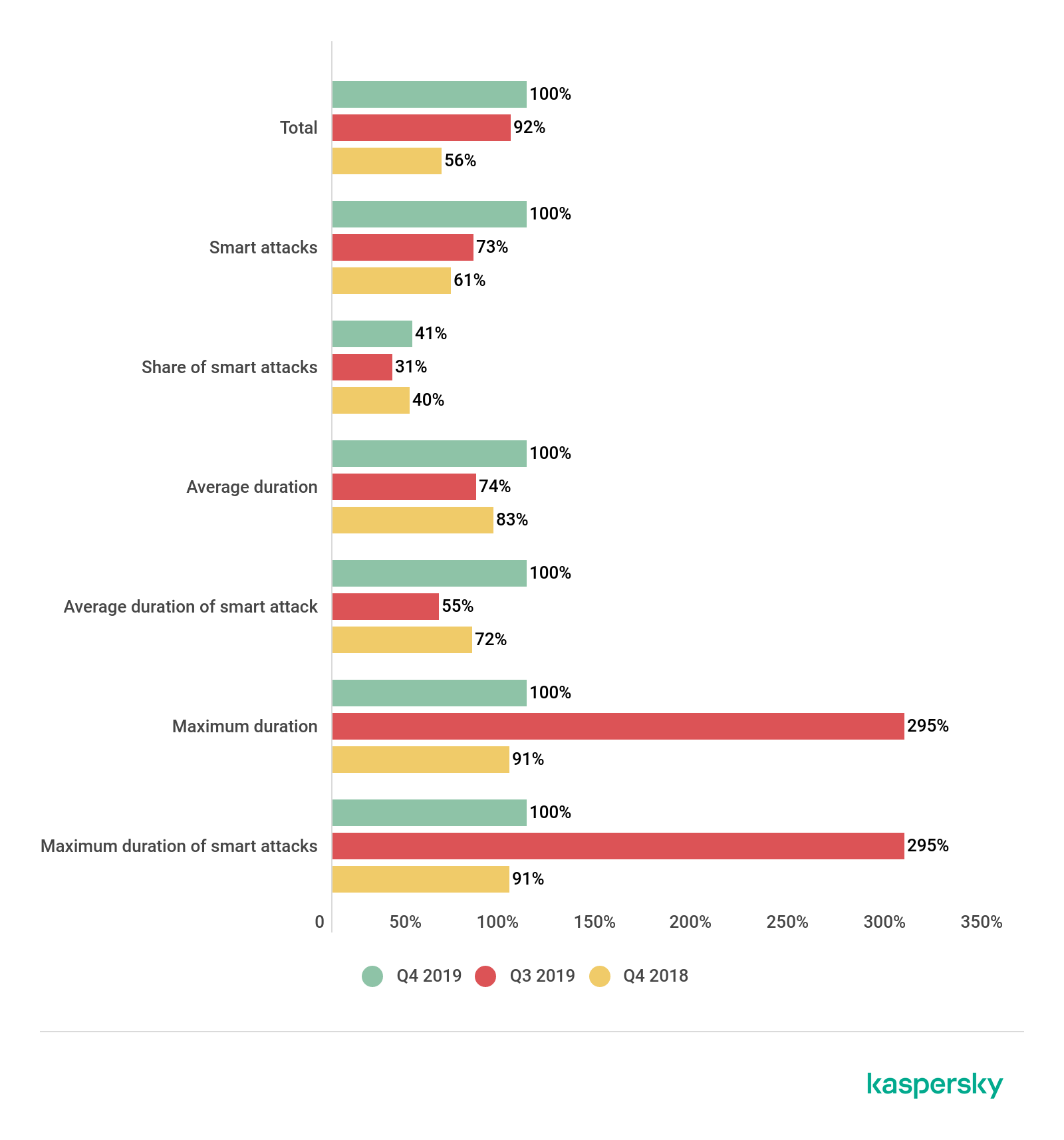

正如我们所预测的,第四季度的攻击次数相比于上一个报告周期有所增加。尽管事件总数的上升幅度不大,但智能攻击的数量却增长了四分之一,这是一个相当大的增长数目。而且,不仅仅是攻击次数有所增加,攻击的平均持续时间也有所增加。这是在预料之中的,因为第四季度是销售战的时间,我们发现每年10月到12月的攻击事件数量都会有增长。

如果将第四季度的指标与去年同期的指标进行比较,我们可以看到,2019年的数字几乎翻了一番。2018年底可以说是风平浪静。我们关注到,攻击市场在经历了大幅下降后,重新开始增长,我们在去年的报告中也成功预测了攻击数量的进一步增加。比较2018年和2019年的完整数据,可以清楚地看到这一点。

2019年第三季度和第四季度,以及2018年第四季度DDoS攻击的数量比较,其中使用2019Q4的数量作为100%参考值:

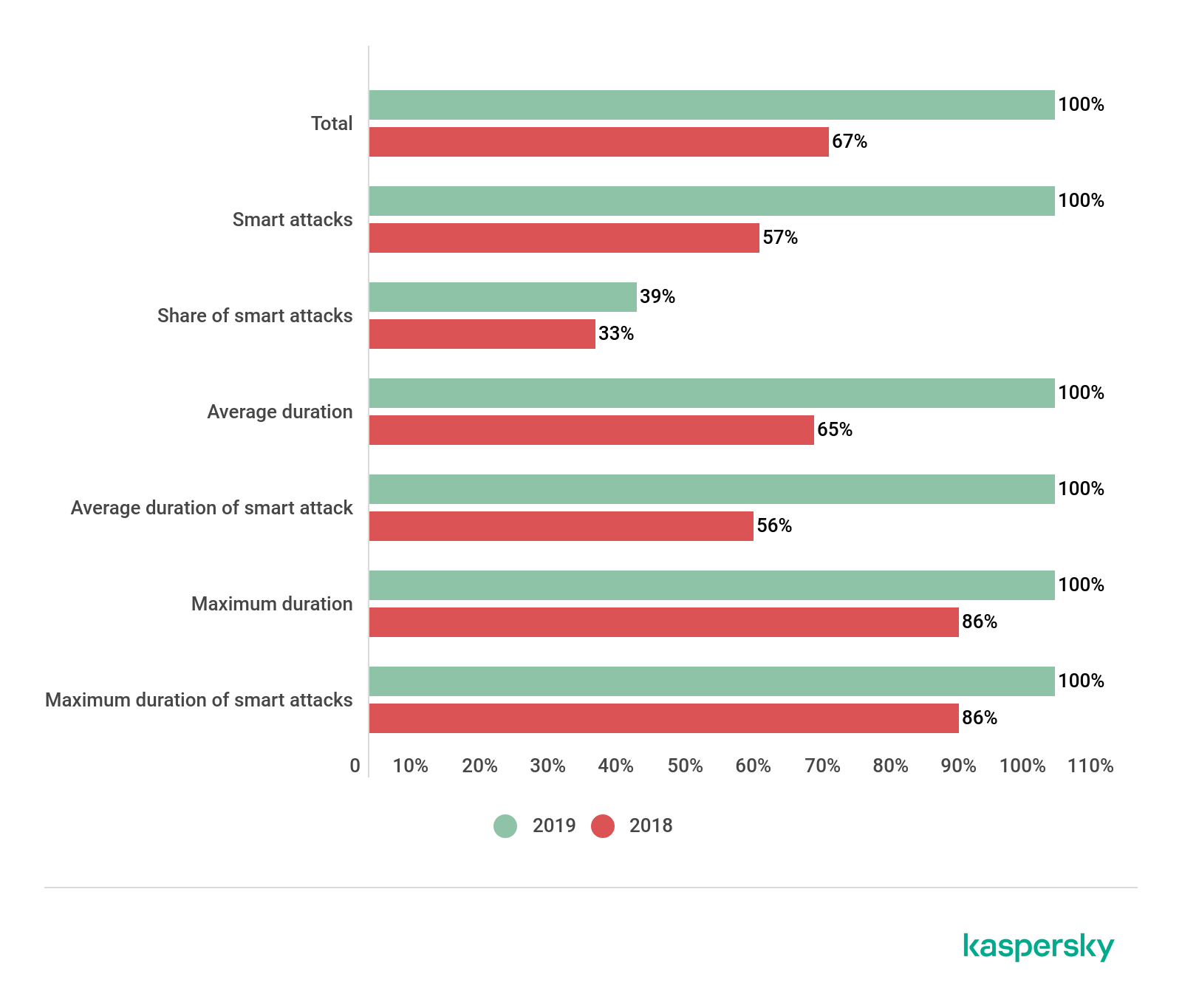

总体而言,在2019年,我们观察到与2018年相比,所有指标都出现了明显增长。智能攻击的总数以及平均持续时间都表现出特别显著的增长。在去年,我们预测了DDoS攻击活动的增加,但没有想过会有这样的飞跃。

攻击的最大持续时间也有所增加,但没有那么明显。在计算指标时,我们从统计数据中排除了2019年第三季度发生的异常长时间攻击活动,因为这是一个个例数据,会影响平均的统计结果。

2018年和2019年DDoS攻击持续时间比较,其中使用2019年数据作为100%参考值:

尽管第四季度DDoS攻击的数量和持续时间相对于上一个报告周期有所增加,但我们将其与本季度的实际情况联系起来。看上去,DDoS攻击情况整体已经重新趋于稳定,我们认为目前不具备下降或进一步增长的先决条件。相当一段长时间以来,执法机构没有高调地逮捕或取缔此类攻击活动,并且加密货币市场也没有呈现出爆炸性增长。近期,也没有发现任何可以被广泛利用进行DDoS攻击的严重漏洞。纵观过去几年的趋势,我们预计2020年第一季度的攻击数量会略有下降,但我们预测其绝对值仍然将高于2019年同期。

三、统计

3.1 方法论

卡巴斯基实验室在应对网络威胁方面有着丰富的经验,包括各种类型和复杂性的DDoS攻击。我们的专家使用卡巴斯基DDoS智能系统监控僵尸网络。

DDoS智能系统是卡巴斯基DDoS防护的一部分,可以拦截并分析僵尸主机从C&C服务器中接收的命令。该系统是主动分析,而非被动分析,不需要等待用户设备被感染或命令被执行。

本报告中包含2019年第四季度DDoS威胁情报的统计信息。

在本报告中,仅党僵尸网络活动周期之间的间隔不超过24小时,该事件才被视为一次DDoS攻击。举例来说,如果相同的Web资源被相同的僵尸网络攻击,其间隔为24小时或更长时间,那么这将被视为是两次攻击活动。来自不同僵尸网络但针对同一个资源的僵尸请求也被分别视为单独的攻击。

用于发送命令的DDoS攻击受害者和C&C服务器的地理位置根据它们各自的IP地址所在来源确定。本报告中DDoS攻击的唯一目标数量是按照季度统计中唯一IP地址数量来计算的。

DDoS威胁情报统计信息仅限由卡巴斯基实验室检测和分析的僵尸网络。需要注意的是,僵尸网络只是用于DDoS攻击的工具之一,并且我们在本章中没有涵盖发生的每一个DDoS攻击。

3.2 季度总结

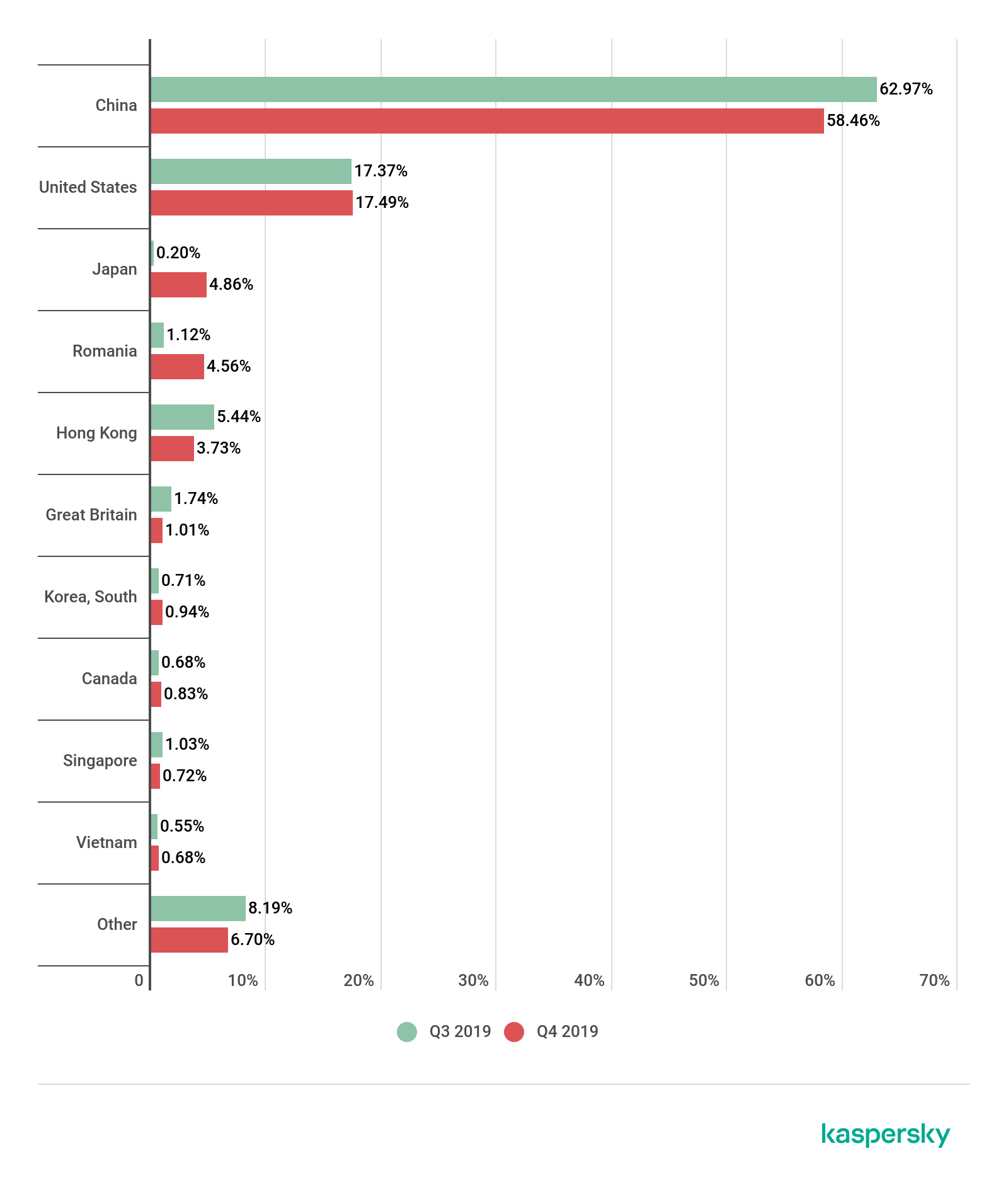

本季度,尽管攻击所占的比例略有下降(第三季度为62.97%,第四季度为58.46%),但中国在攻击次数方面再次排名第一。

排名前十中有两名新成员:日本(第三名,占4.86%)和越南(0.68%),而南非和荷兰没有出现在此次前十的榜单之中。

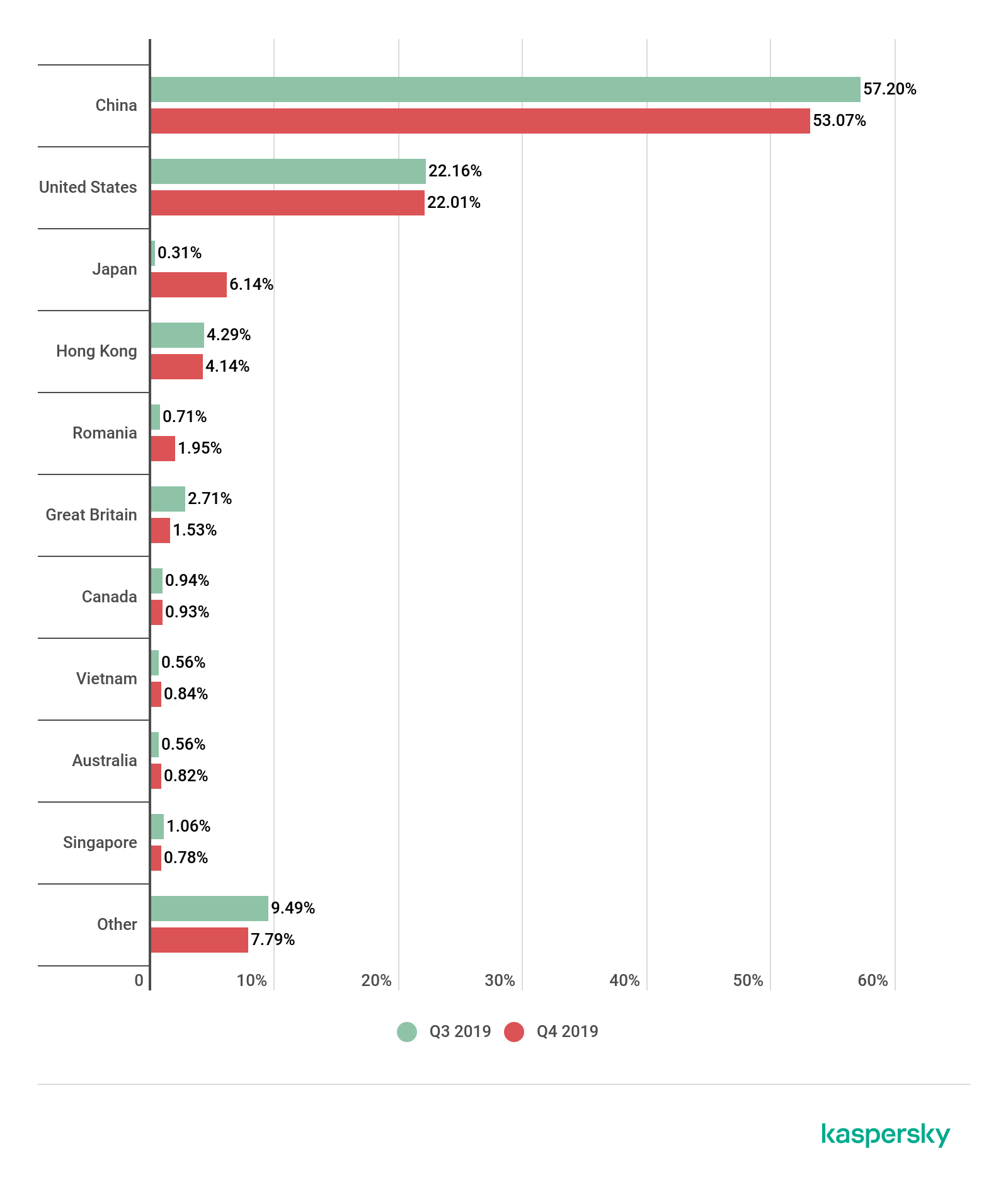

传统上,按照攻击次数排名前三的国家分别是中国(53.07%)、美国(22.01%)和日本(6.14%)。

上个季度中,发生的攻击次数很少,在最活跃的一天发生了250多次攻击,最平静的一天只有8次。

DDoS僵尸网络活动在本季度及每周之中都非常平均地分布,最安全和最危险的单日仅相差2.5%。

时间最长的3次攻击活动持续超过20天(分别是494、492和486个小时),几乎是上个季度攻击时长的两倍。

在攻击类型中,SYN泛洪(6%)仍然领先。基于TCP的攻击所占比例持续增长,并超过了UDP泛洪,ICMP泛洪的数量出现明显增长。

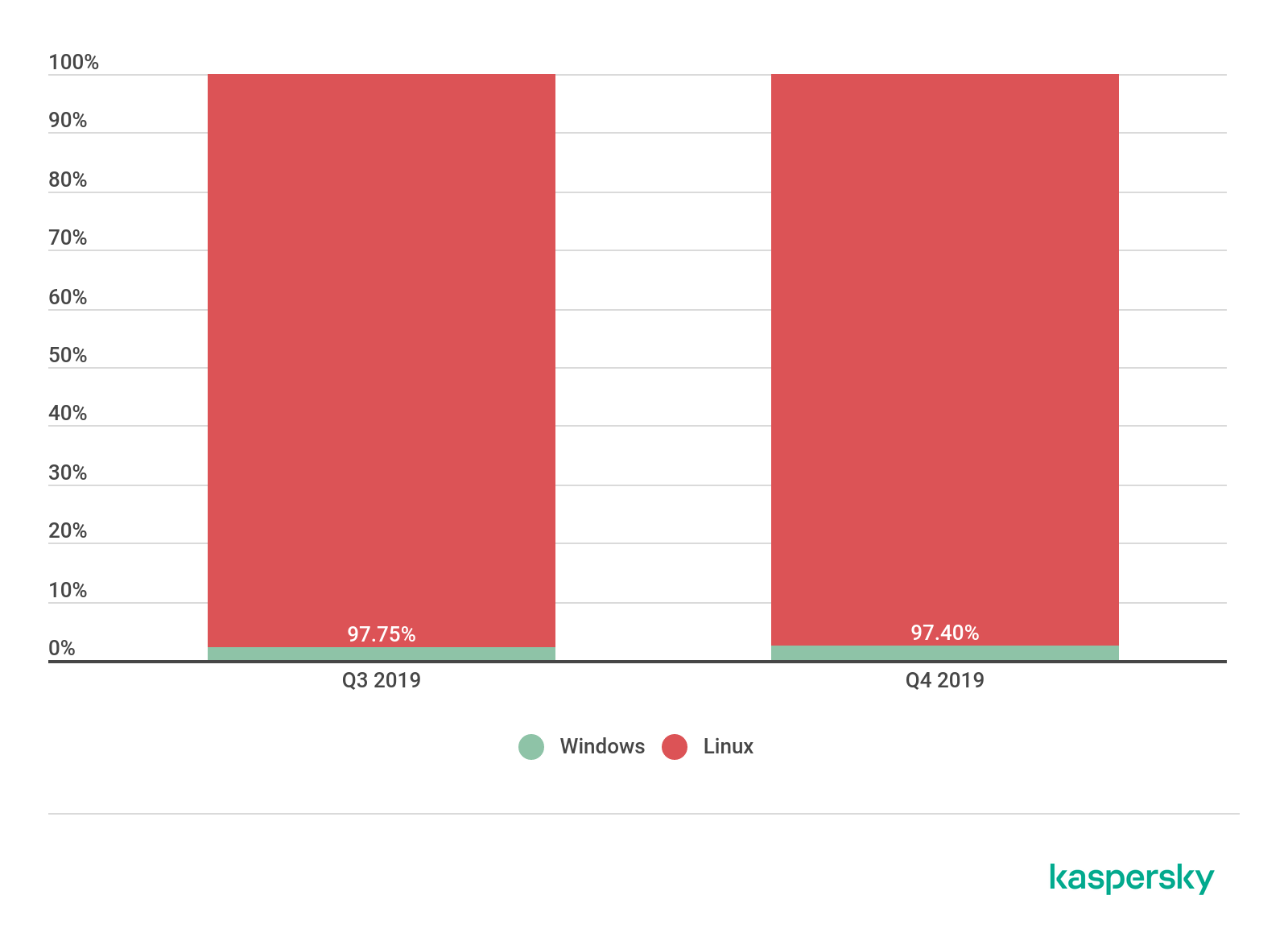

Windows和Linux僵尸网络的占比几乎没有变化,针对Linux的攻击仍然是占据绝大多数(97.4%)。

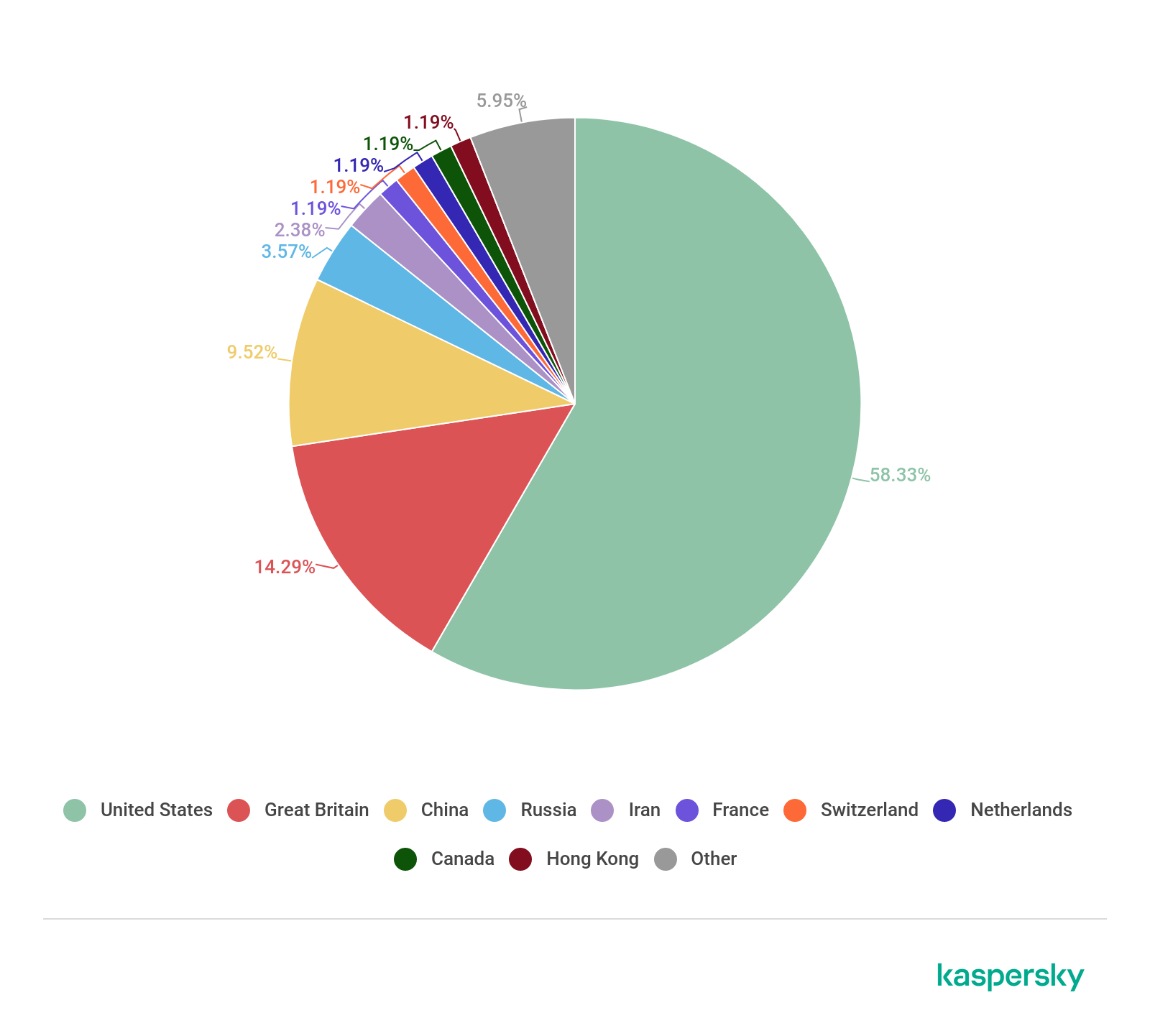

以绝对值计算,C&C服务器的数量减少了一半以上。在美国,这一绝对值变化不大,从而导致美国在整体中国呢所占比例急剧增加(从47.55%上升到58.33%),而荷兰本季度从第二位下降到了最后。

3.3 攻击者地理位置分布

在过去的一个季度中,中国在攻击次数上保持领先,尽管其所占份额继续下降(本季度下降了4.5%,降低到58.46%)。美国的攻击情况也没有发生变化,仅次于中国,占全部攻击的17.49%,几乎与上一季度的17.37%持平。而从第三名开始,就不再保持这样的稳定性。在上季度排名第三的香港这次下降两位,排名第五(3.73%,上季度为5.44%),罗马尼亚在本季度排名第四(4.56%,上升近3.5个百分点),本年度未出现过的日本在本季度排名第三(4.86%,上季度为0.2%,位居第18位)。

TOP 10中的另一个新成员是越南,在第三季度以第11名的位置勉强没有进入榜单,本季度增长0.13个百分点。根据其攻击份额来判断,本季度明显超过阈值。南非以飞快的速度离开TOP 10榜单,从第4名下降到第15名。至于荷兰,本季度攻击所占比例稍有下降,但下降的幅度较小,导致排名下降至第14位。

TOP 10中的其他成员没有明显变化,只有一些位置上的调整。罗马尼亚(4.56%)从第六位上升到第四,韩国(0.94%)从第八位上升到第七位,加拿大(0.83%)从第十位上升到第八位。与此同时,英国(1.01%)和新加坡(0.72%)的排名略有下降,分别从第五名下降到第六名、从第七名下降到第九名。

2019年第三季度和第四季度按国家/地区排名的DDoS攻击分布:

3.4 被攻击目标分布

此前,唯一攻击目标的地理位置分布与攻击者地理位置分布相似,这两个榜单中的前三名相同。与第三季度相比,中国的被攻击目标占比也下降到53.07%,美国仍然占据其中的五分之一(22.01%),而日本的占比增加了20倍,达到6.14%。

排名第四和第五的国家/地区分别是香港(4.14%)和罗马尼亚(1.95%)。英国(1.53%)在两个榜单中都排名第六,紧接着是加拿大(0.93%)和越南(0.84%)。排名第九和第十位的是澳大利亚(0.82%)和新加坡(0.78%)。所以说,本季度日本、澳大利亚和越南挤占了上一季度中南非、荷兰和法国的位置,这三个国家在本季度的排名分别是第14、12和11位。

2019年第三季度和第四季度按国家/地区分布的唯一DDoS被攻击目标:

3.4 DDoS攻击时间分布

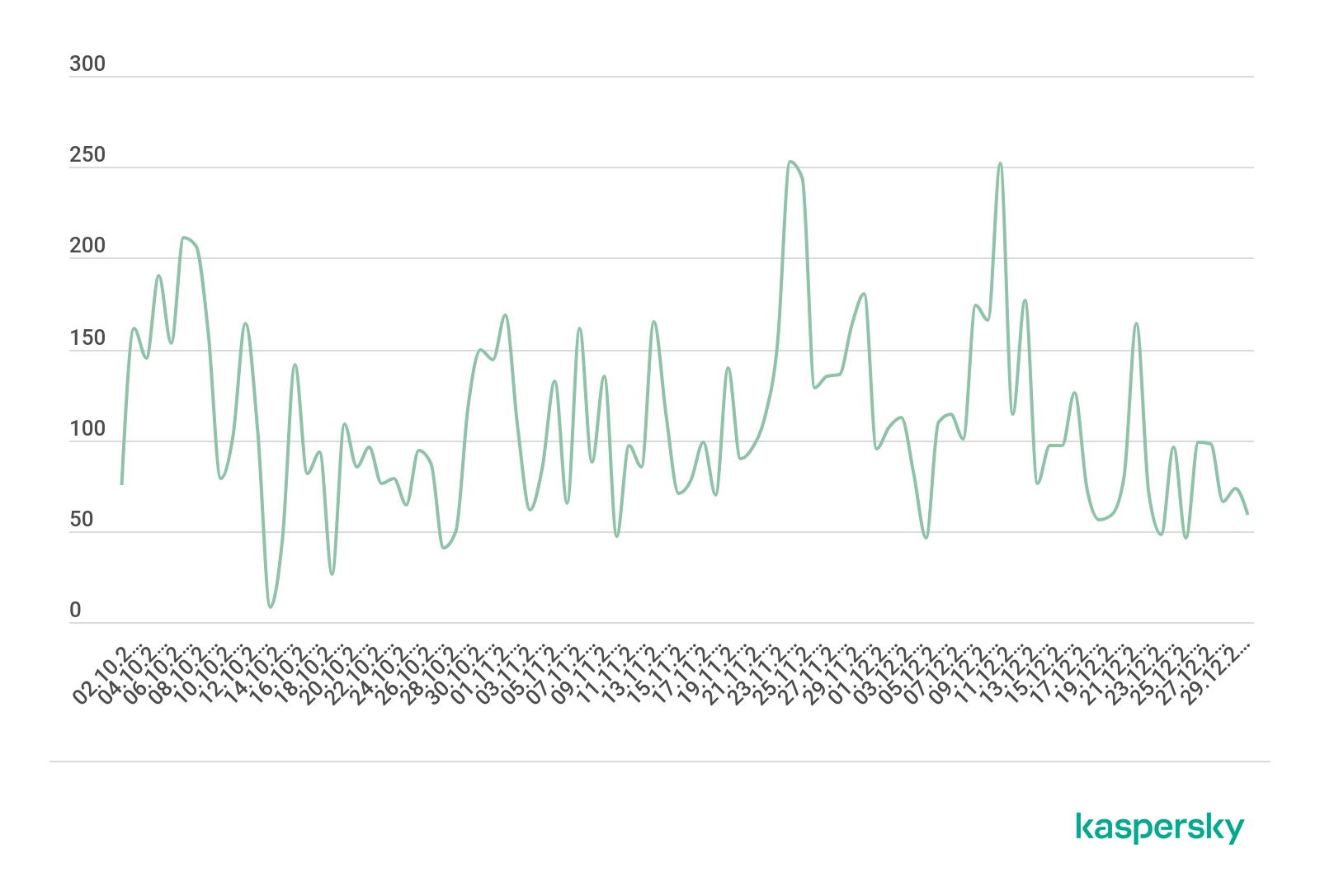

整体上来看,Q4要比上一季度更为平静。即使是在攻击最频繁的日期(11月24日和12月11日),攻击次数也没有超过250次。我们回顾去年同样相对平静的第四季度,最多的一天有457次攻击,几乎是2019Q4的两倍。发生200次以上攻击的总天数也非常少,除了上面提到的这两天之外,还有10月6日、10月7日和11月25日。相反,最平静的一天(10月13日)也创下了新的记录,仅记录了8次攻击,此前历史上最平静的一天是2018年5月25日,当时记录到13次攻击。

奇怪的是,在今年的黑色星期五和圣诞节期间,没有发生集中攻击的情况,这两个节日期间都相当平静,整个季度的攻击事件分布非常平均。

2019年第四季度DDoS攻击数量的动态变化:

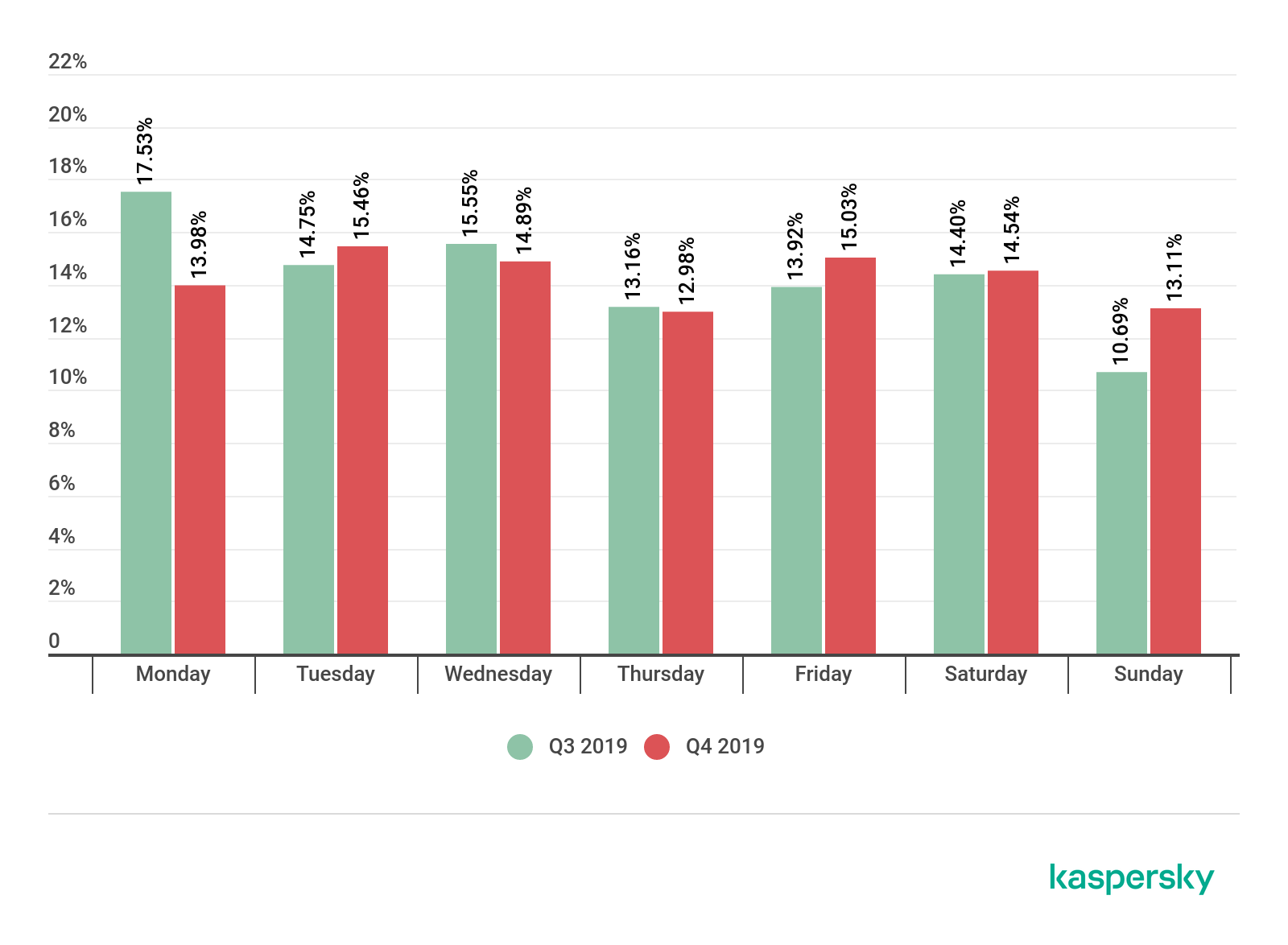

在一周中,每天的攻击分布也相当平均,最平静和最危险的一天之间仅差2.5个百分点(在上一季度已经接近7.7个百分点)。本季度中,攻击者在星期二特别忙碌,占15.46%,此外攻击者还喜欢在星期四发动攻击(12.98%)。与上一季度相比,星期一(下降3.5个百分点)和星期日(上升近2.5个百分点)表现出明显的变化。

2019年第三季度和第四季度按照星期的分布:

3.5 DDoS攻击的持续时间和类型

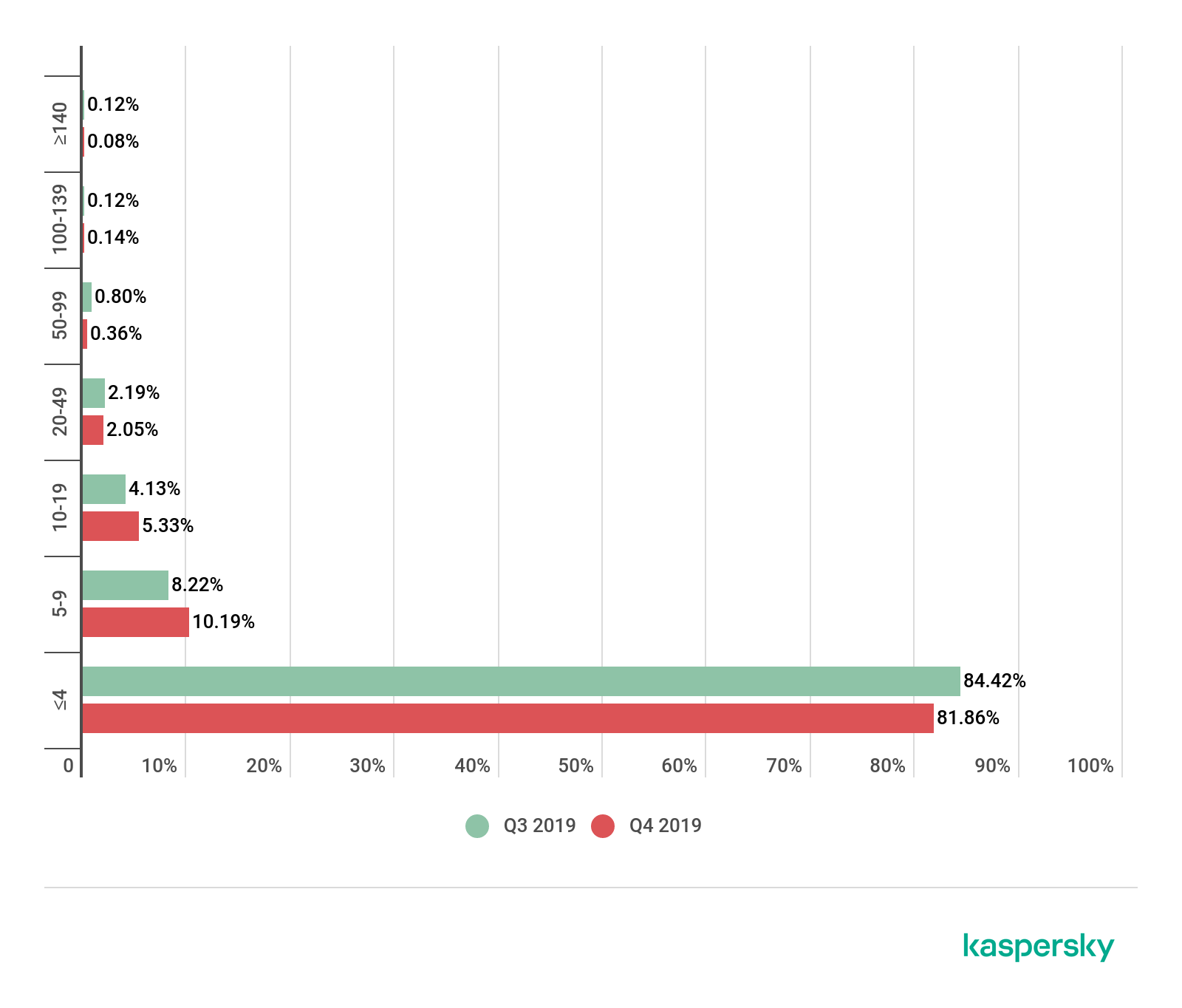

尽管攻击次数有所下降,但攻击持续的时间与上一季度相比明显增加。在本季度的三个月中,最长的几次攻击持续超过20天(494、492和486小时),而在上一季度中,最长时间的攻击也没有超过12天。尽管如此,在攻击持续时间上的历史纪录保持者仍然是2019年第二季度发生的一次攻击(506小时,超过21天)。

平均攻击持续时间大致保持不变,而最长攻击时间范围(超过140小时)的占比下降了三分之一,仅为0.08%。另一方面,最短攻击时间范围(不超过4小时)的占比也有所下降,下降了2.5个百分点,达到了81.86%。

但是,持续100-139小时的攻击占比略有增加(0.14%),持续10-19小时和5-9小时的攻击占比分别为5.33%和10.19%。而中间的两个分组,持续20-49小时和50-99小时的攻击占比分别下降到2.05%和0.36%,可以忽略不计。

2019年第三季度和第四季度DDoS攻击按持续时间的分布情况:

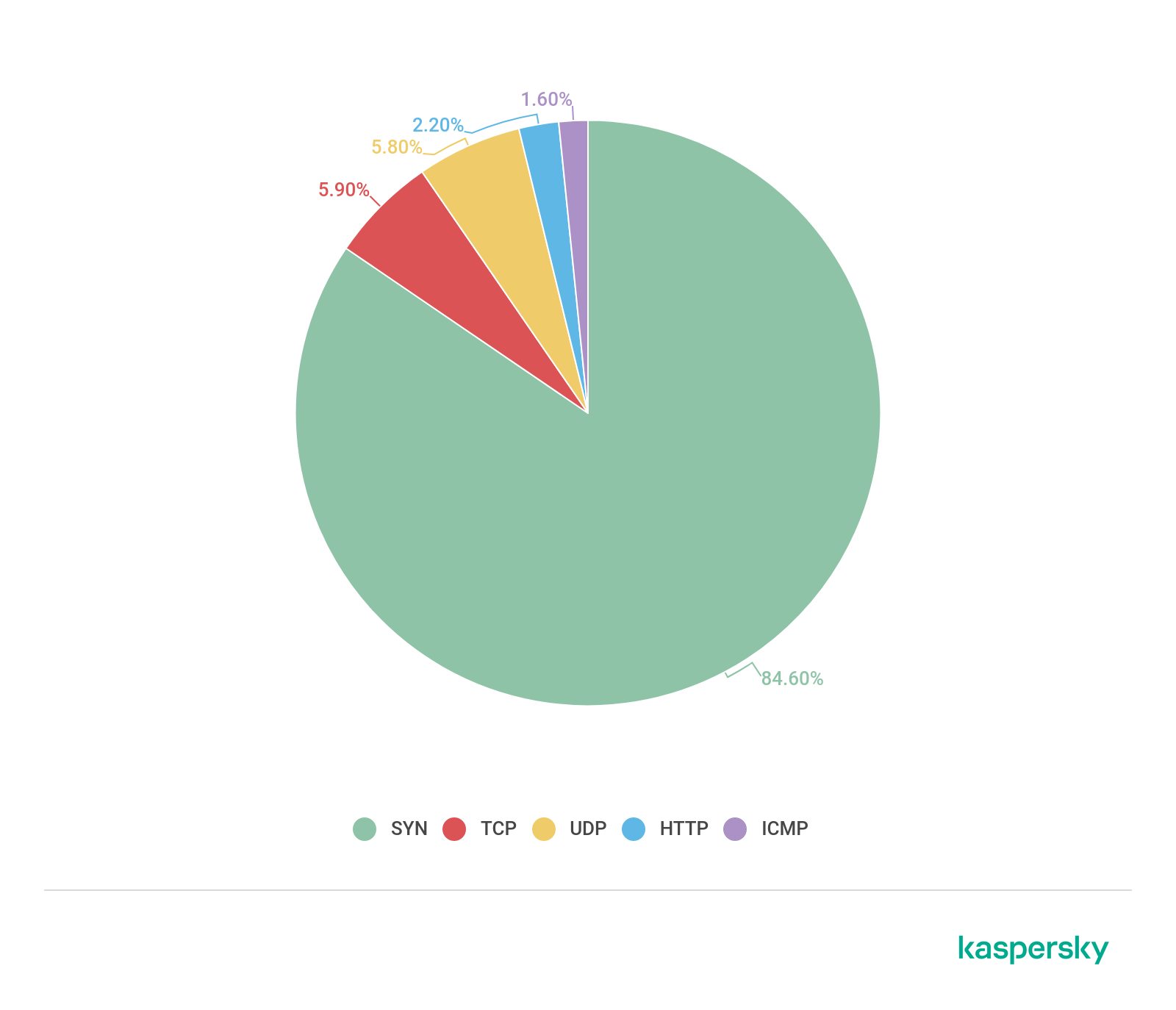

本季度,SYN泛洪占比为84.6%,而UDP攻击(5.8%)仅次于TCP(5.9%)。由此看来,TCP攻击的受欢迎程度持续上升,在上一季度,这种攻击方式已经超过HTTP泛洪。尽管这两种类型在攻击总数上所占的比例略有增加,但排名靠后的两种方式几乎没有变化:HTTP的增长率为0.5个百分点,达到2.2%,而ICMP则增加了1.1个百分点(1.6%)。

2019年第四季度DDoS攻击按类型分布情况:

Linux僵尸网络在本季度没有增长的趋势,占比略降至97.4%(上一季度为97.75%)。因此,Windows僵尸网络的占比也有相应的增长(0.35个百分点),达到2.6%。

2019年第三季度和第四季度Windows/Linux僵尸网络攻击占比情况:

3.6 僵尸网络地理位置分布

在2019Q4,绝大多数僵尸网络(58.33%)都是在美国注册,上一季度为47.55%。同时,美国C&C服务器的绝对数量几乎减少了一半。

英国(14.29%)位居第二,中国排名第三(9.52%,比上一季度增长约3个百分点)。本季度排名第四和第五的分别是俄罗斯(3.57%)和伊朗(2.38%)。其他国家或地区在僵尸网络分布中占比均低于2%。

荷兰在C&C服务器数量上下降的幅度最大,从45个下降到仅1个。在上个季度排名进入前十的德国和越南,在本季度没有发现任何活动的僵尸网络。

2019年第四季度按国家/地区分布的僵尸网络C&C服务器:

四、总结

在2019年第四季度,某些维度上保持了连贯性,而另外一些维度则发生了急剧变化。例如,在地域分布上,日本直接进入到前三名,而上一季度的两个新成员则不同寻常地稳居在前十名的位置。同时,唯一目标的地理位置分布反映了攻击者的地理位置分布情况。

去年第三季度和第四季度的另一个明显区别是攻击数量和攻击时间。在2019Q4,按照月份和星期统计的攻击数量分布要均匀许多。令安全专家惊讶的是,在黑色星期五、圣诞节和新年这些特殊日期期间,并没有产生攻击的峰值。在Q4,最长的攻击时间几乎翻了一番,非常接近于2019年第二季度创下的纪录。

可以说,在2019年的最后一个季度,攻击和C&C服务器的数量都有急剧下降,而长时间攻击(超过400小时)的数量创下了我们观测历史上的最高纪录。这也许能证明,复杂且精心计划的攻击数量正在呈现上升趋势。

发表评论

提供云计算服务

提供云计算服务