MrbMiner:伊朗加密货币挖矿恶意软件攻击SQL服务器

导语:研究人员发现一个与伊朗软件公司有关的加密货币挖矿恶意软件——MrbMiner。

Sophos研究人员发现有数据库服务器进程(sqlservr.exe)启动了有个下载器可执行文件,该下载器会提取一个名为MrbMiner的加密货币挖矿机。根据开源情报分析,研究人员发现该矿工是由伊朗的一家软件开发公司创建和控制的。

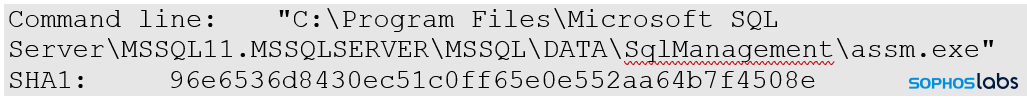

Microsoft SQL服务器目录运行的可执行文件下载MrbMiner

研究人员分析发现MrbMiner采用了类似MyKings、Lemon_Duck、Kingminer等加密货币挖矿机使用的技术来实现驻留。

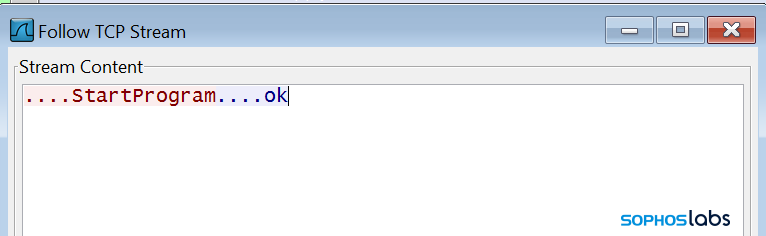

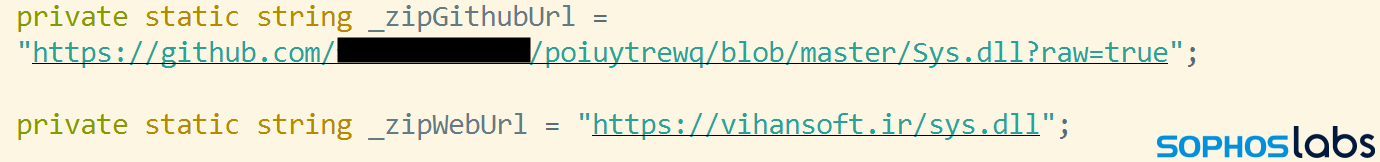

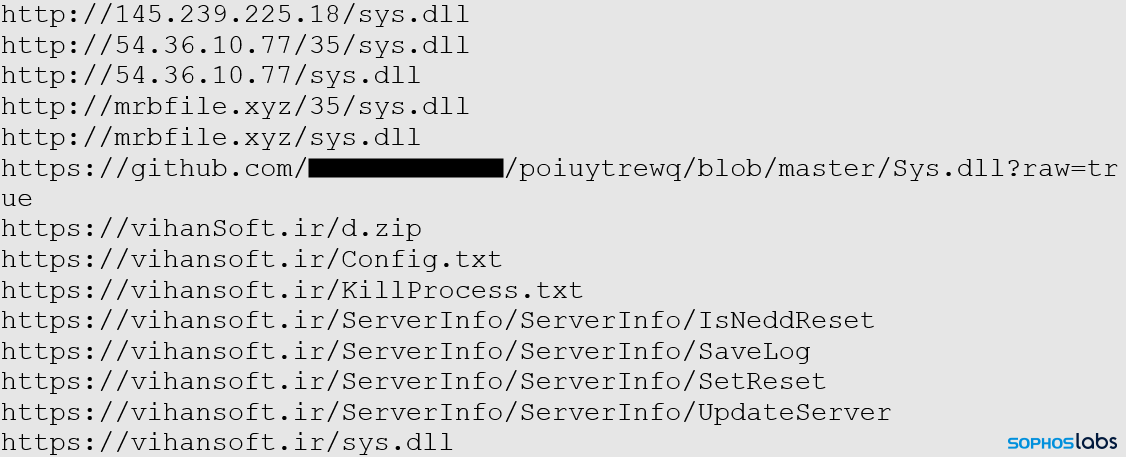

研究人员分析发现Microsoft SQL Server进程 (sqlservr.exe)启动了一个名为assm.exe的下载器木马。assm.exe程序会从web 服务器下载一个加密货币挖矿机payload,然后连接到C2服务器来报告是否成功下载和执行挖矿矿工。

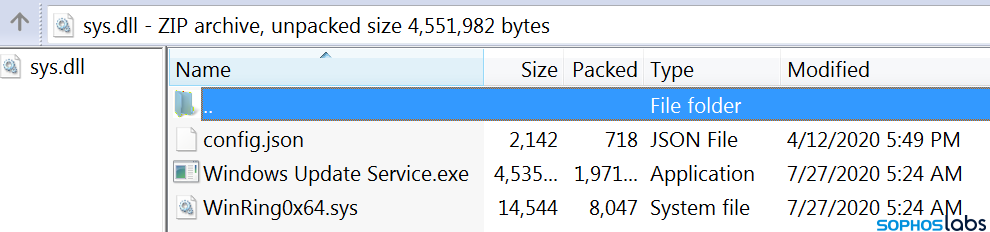

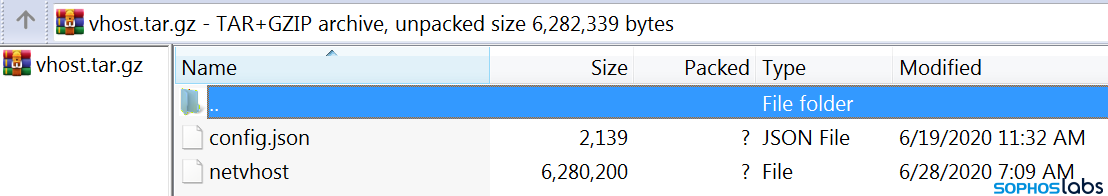

在大多数案例中,payload是一个名为sys.dll的文件,虽然该文件的后缀是dll,但并不是一个Windows DLL文件,而是含有加密货币挖矿机二进制文件、配置文件和相关文件的zip压缩包。

研究人员从GitHub上找到了一个相同命名的sys.dll payload。许多都完全都有Linux版本的加密货币挖矿机payload,但其配置文件使用了不同的加密货币钱包地址而不是Windows版本的。

MrbMiner加密货币挖矿机payload包含一个kernel级的设备驱动WinRing0x64.sys和一个名为Windows Update Service.exe的挖矿机可执行文件来混淆其真实目的。可执行文件是XMRig 挖矿机的修改版本。

WinRing0x64.sys 文件是一个kernel 驱动,允许用户应用获取ring0 级的资源。这样攻击者就可以访问CPU 寄存器这样的特征,还可以直接读写内存。此外,加密货币挖矿机使用驱动来修改MSR 寄存器来禁用CPU预取器,CPU预取器可以带来6-7%的性能提升。该驱动是标准的功能,在2019年12月加入到XMRig 挖矿机中。

不同源域名之间共享的可疑文件

研究人员在MrbMiner 样本中发现了一个名为sys.dll的zip文件。

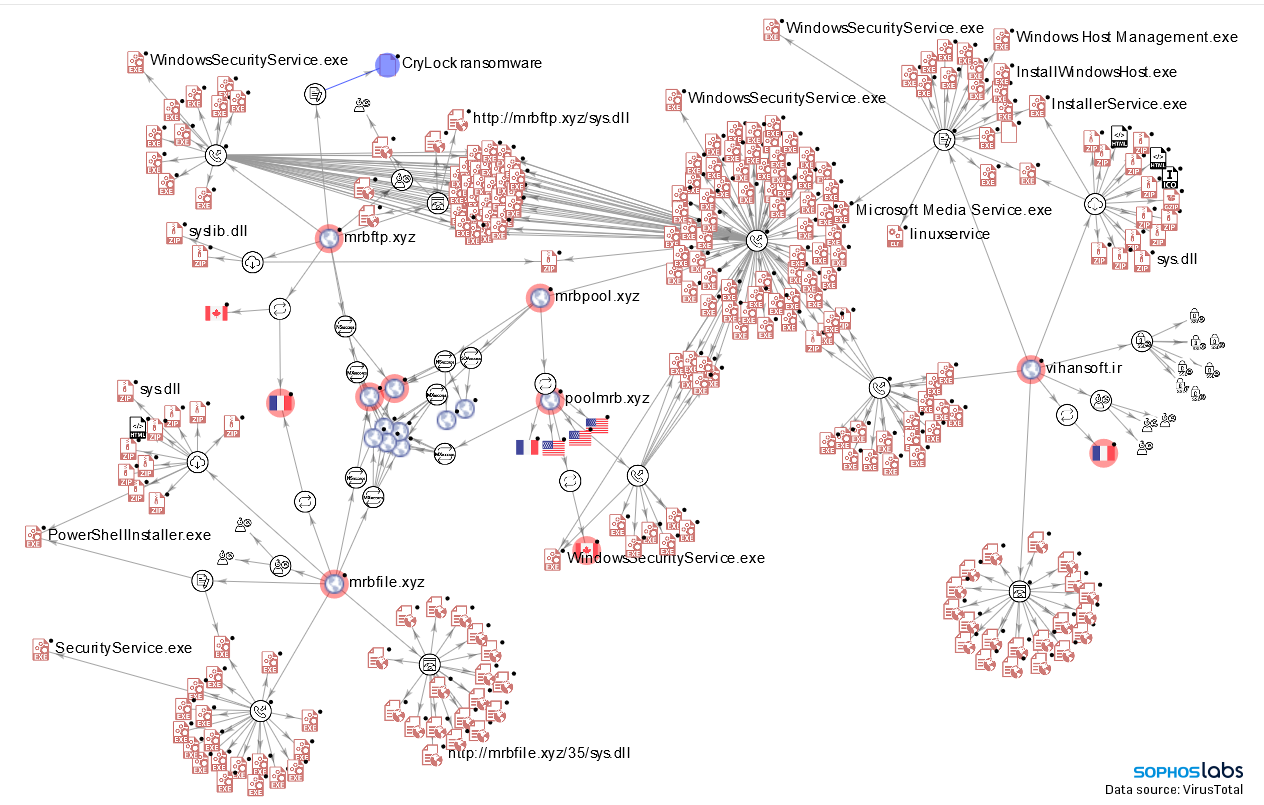

进一步分析发现了大量的相关文件和URL。研究人员在挖矿机配置文件中发现了一个硬编码的域名——vihansoft.ir。

该域名与许多含有矿工副本的zip文件有关系,包括名为agentx.dll 和 hostx.dll的文件。这些不同的zip文件包含的payload包括Windows Security Service.exe、Windows Host Management.exe、Install Windows Host.exe、Installer Service.exe、Microsoft Media Service.exe和名为linuxservice和 netvhost的Linux ELF可执行文件。

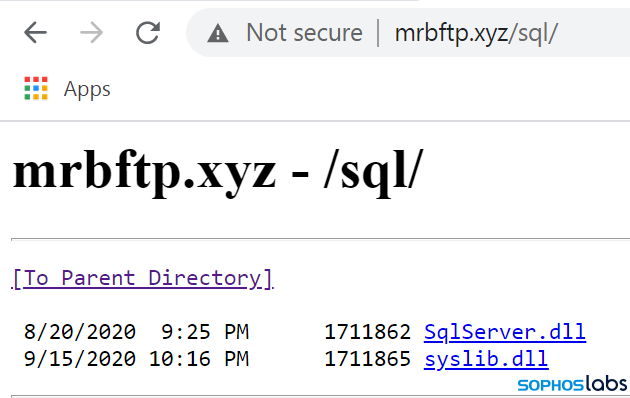

许多这些相同的文件都是从其他域名下载的,包括mrbfile.xyz 和 mrbftp.xyz。其他恶意文件都保存在这些站点上,zip文件名为sys.dll 和 syslib.dll,zip文件中的payload为Windows Security Service.exe、SecurityService.exe和PowerShellInstaller.exe。

与伊朗有关

研究人员分析发现大多数攻击活动的目标都是联网的服务器。挖矿的配置、域名和IP地址等相关记录都指向了同一个源头:一家位于伊朗的小软件开发公司。

Payload位置和C2服务器地址都是硬编码在下载器中的。C2和payload服务器使用的域名——vihansoft.ir,都是一家位于伊朗的软件开发公司注册的。Payload 也是vihansoft.ir域名相关的IP地址直接下载的。

研究人员矿工payload是从vihansoft 域名的web root目录下载的。加密货币数据发送给了位于poolmrb.xyz 和 mrbpool.xyz 域名的钱包地址。矿工恶意软件是从vihansoft.ir、mrbfile和mrbftp等域名下载的,这些域名会与poolmrb/mrbpool 域名进行通信。

Mrb域名和vihansoft都没有可用的WHOIS信息,但是他们都使用相同的WHOIS 隐私服务——WhoisGuard,来隐藏域名所有者信息。

发表评论

提供云计算服务

提供云计算服务