应用 MITM 工具进行渗透测试和网络安全增强(上)

导语:在本文中,我们探讨了几种类型的中间人攻击,并描述了网络犯罪分子如何使用 MITM 工具拦截数据。

中间人 (MITM) 攻击是一个严重的网络安全问题,尤其是在物联网领域,攻击者使用它们来闯入网络并拦截数据。个人用户和公司都容易受到此类攻击,因为我们都使用大量联网设备。

为了减轻 MITM 攻击并将其成功执行的风险降至最低,我们需要了解 MITM 攻击是什么以及恶意行为者如何应用它们。此外,渗透测试人员可以利用中间人攻击工具来检查软件和网络是否存在漏洞,并将其报告给开发人员。因此,开发人员可以修复产品的弱点,防止真正的网络犯罪分子可能的 MITM 攻击。

在本文中,我们将讨论 MITM 基础知识:这些攻击是什么以及它们的目的。我们将了解在 MITM 攻击的每个阶段会发生什么,并探讨用于执行 MITM 攻击的几种流行实用程序的功能、优缺点。

本文不是关于如何执行 MITM 攻击的指南,但它解释了使用 MITM 工具如何帮助渗透测试者检测漏洞。

MITM 攻击:定义和后果

什么是中间人攻击?

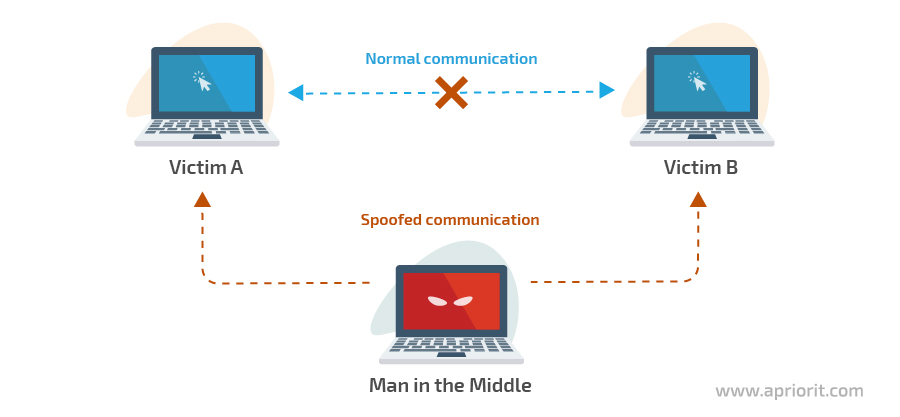

中间人 (MITM) 攻击是一种网络攻击,恶意行为者在其中秘密中继并可能改变认为他们直接相互通信的两方之间的通信。

例如,攻击者可以将受害者的计算机和服务器(网站、服务或任何其他网络资源)之间的连接切换到攻击者作为服务和受害者之间的中介的连接。

图 1. MITM 攻击方案

MITM 攻击的目标是访问用户的个人数据或用户访问的某些资源的数据。如果用户访问组织的资源,攻击者可能会访问组织网络中存储和流通的任何数据,例如银行数据、用户凭据、照片、文档和消息。

MITM 攻击最常见的受害者是使用大量数据操作的 Web 资源:金融组织的网站、SaaS 资源、电子商务网站和其他需要在线授权的服务。

中间人攻击背后的危险

MITM 攻击的后果是什么?

成功的 MITM 攻击的后果可能导致企业的财务和声誉损失。

截获的数据为恶意行为者提供了敲诈他人或以他人为代价购买商品的机会。此外,攻击者可以使用受害者的凭据来损害公司:例如,通过安装恶意软件从公司网络窃取数据。

MITM 攻击背后的一个共同意图是盗窃金钱。2015 年,有49 名嫌疑人在不同的欧洲国家被捕,他们涉嫌使用 MITM 攻击来嗅探和拦截电子邮件中的付款请求。调查发现了一项总额为 600 万欧元(约合 680 万美元)的国际欺诈计划。

2019 年,黑客通过拦截一家风险投资公司的100 万美元电汇,成功敲诈了一家以色列初创公司。恶意行为者执行 MITM 攻击,拦截和编辑来自双方的每封电子邮件,并注册虚假域以欺骗双方。

网络犯罪分子使用社会工程学并设法将恶意软件植入目标公司的网络。使用该恶意软件,他们通过拦截电子支付交易进行了大量 MITM 攻击。

了解 MITM 攻击的类型将如何帮助您增强软件测试

如何防止中间人攻击?

在渗透测试中,使用中间人攻击工具的主要目标是发现和修复软件和网络中的漏洞。质量保证 (QA) 工程师在软件完全开发后使用 MTM 实用程序来测试软件的潜在易受攻击部分。然后开发人员可以修复发现的问题并增强产品的安全性,防止真正的攻击者进行潜在的 MITM 攻击。

本文中描述的实用程序不仅可用于执行攻击,还可用于测试网络和软件安全性。使用 MITM 工具检查产品的保护有助于发现恶意行为者可以利用这些漏洞窃取数据并造成财务和声誉损失。

此类 MITM 工具对物联网设备制造商特别有用,因为它们可以帮助他们检查一个网络中各种设备之间的连接的安全性以及设备和服务器之间连接的安全性。通过彻底的渗透测试,制造商可以生产出高质量的设备,防止未经授权的访问。

模仿 MITM 攻击有助于 QA 专家更好地了解可能的攻击场景、分析其原因并提出对策。

MITM 攻击如何运作?

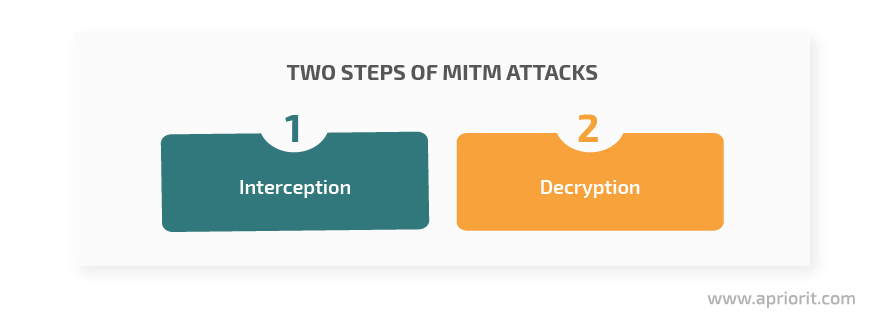

MITM 攻击包括两个主要步骤:拦截和解密。每个都有自己的子步骤。让我们简要探讨一下最常见的。

两步中间人攻击

1.可以使用被动或主动攻击来完成拦截:

1.1。被动攻击。网络犯罪分子创建一个网络接入点,允许他们通过互联网连接到网络。当受害者连接到网络时,网络犯罪分子可以完全访问和控制受害者的数据流。

1.2. 主动攻击。此方法包括各种欺骗技术:

· IP 欺骗——用目标 IP 地址代替攻击者的地址;将受害者发送到虚假网站而不是原始网站

· ARP 欺骗– 将受害者发送到的 MAC 地址替换为受害者 APR 表中攻击者的地址。因此,当受害者向节点发送数据时,数据将被发送到攻击者的地址。

· DNS 欺骗– 入侵 DNS 服务器、DNS 缓存中毒和替换指定地址。在这种情况下,受害者被定向到攻击者的地址。

2.解密

拦截数据后,攻击者以服务器和客户端都不会注意到中断的方式对其进行解密。以下是恶意行为者用于这些目的的一些方法:

· HTTPS 欺骗– 也称为同形异义词攻击,HTTPS 欺骗是指将目标域中的字符替换为外观非常相似的其他非 ASCII 字符。这种攻击利用了Punycode——一种允许以非 ASCII 格式注册域的标准。为了进行此类攻击,网络犯罪分子注册一个看起来像目标站点的域并注册 SSL 证书,使虚假网站看起来合法且安全。然后,攻击者将指向虚假网站的链接发送给受害者,受害者认为他们正在使用受保护的网站。

· SSL BEAST – 这种类型的攻击将恶意 JavaScript 代码注入会话中,这有助于攻击者获得对站点 cookie 的访问权限。这会破坏加密模式,因此网络犯罪分子会收到解密的 cookie 和身份验证密钥。

· SSL 劫持——通过 SSL 劫持,有效的计算机会话被利用来获得对计算机系统中信息或服务的未经授权的访问。大多数 Web 应用程序使用一种登录机制,该机制生成一个会话令牌以供以后使用,而无需在每个页面上输入凭据。通过 SSL 劫持,攻击者使用嗅探器工具拦截流量并识别用户的令牌以将请求发送到服务器而不是用户。

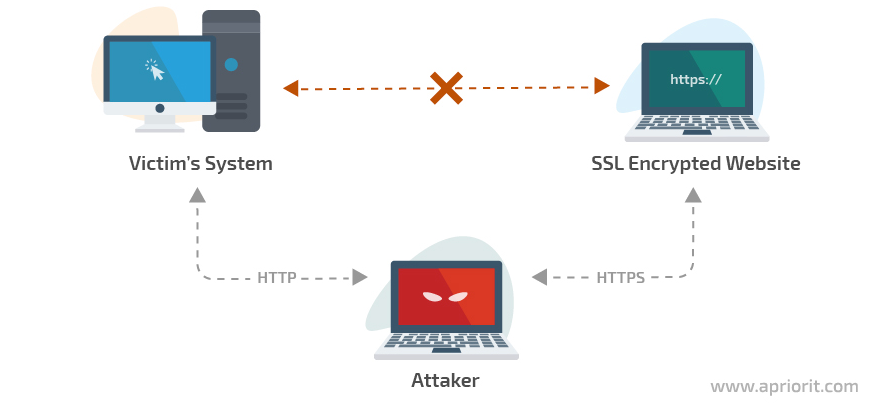

· SSL 剥离– SSL 剥离攻击利用了大多数用户访问 SSL 网站的方式。通常情况下,当用户连接到安全网站时,连接是通过以下方式建立的:

1.连接到网站的 HTTP 版本

2.重定向到 HTTPS 版本

3.连接到 HTTPS 版本

4.服务器显示证明站点合法的安全证书

5.连接已建立

但是,在 SSL 剥离攻击期间,恶意攻击者会替换步骤二和三,因此所有客户端的数据都通过攻击者的节点传输。

图 2. SSL 剥离攻击方案

下文我们将转向攻击者用来执行中间人攻击的工具类型,并探讨几个示例。

发表评论

提供云计算服务

提供云计算服务