物联网隐私威胁:利用设备ID和用户生物信息来关联用户

导语:最新研究表明可以用设备ID和用户生物信息关联对超过70%的设备id去匿名。

近日,来自英国利物浦大学(University of Liverpool)、纽约大学等地的研究人员在WWW 20会议上发表了题为Nowhere to Hide: Cross-modal Identity Leakage between Biometrics and Devices的文章,发现了一种新的利用设备ID和生物信息来对个人身份进行去匿名化的方法,最终可以对超过70%的设备id去匿名。

之前对身份窃取的研究只考虑了身份的单个类型,比如设备ID或是生物信息。没有同时用这两种身份类型,也没有深刻理解多模物联网环境中相关信息的关联。

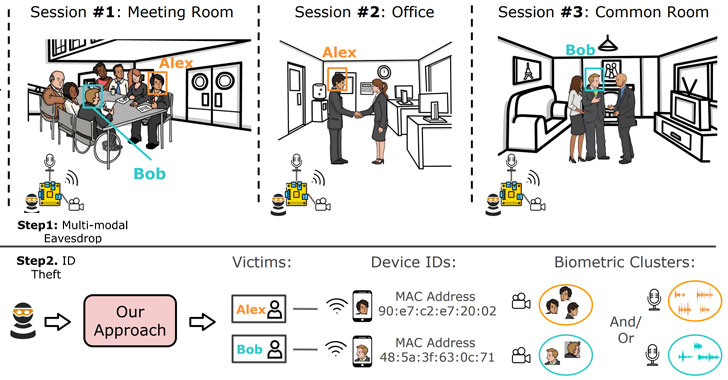

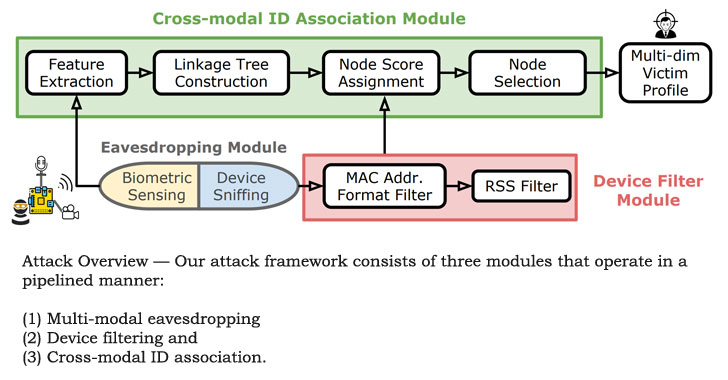

复合数据泄露攻击

身份泄露机制是建立在长时间对网络物理空间中的个人进行秘密窃听的思想之上的。

设备ID去匿名

攻击者可以利用个人的生物信息(面部、声音等)和智能手机、IoT设备的WiFi MAC地址,通过构造这两个集合的时空关联来自动识别用户。攻击者可以是与受害者处于同一网络内的用户,也可以是在咖啡厅使用笔记本电脑来监听随机受害者的黑客。所以启动这样的攻击成本是非常容易的,成本也是非常低的。

为了实现攻击,研究人员基于树莓派的监听原型系统,该系统由一个录像机、一个8MP摄像头和一个可以获取设备id的WiFi嗅探器。这种方式收集的数据不仅可以证明了在设备的物理生物信息和个人设备直接按存在会话参与相似性,还证明了足以在相同的空间内从一群人中隔离出特定的个人。

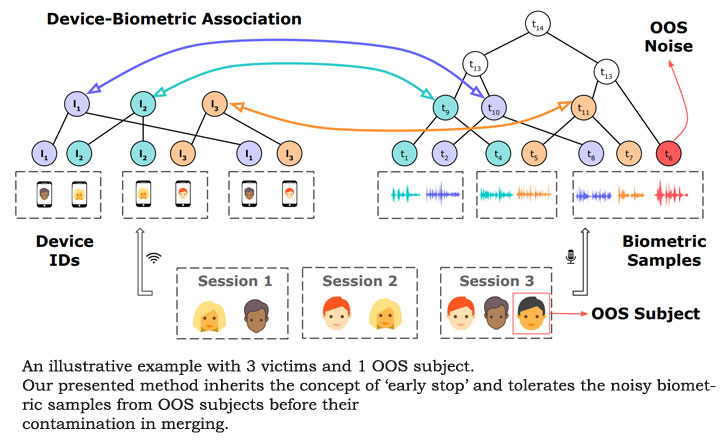

设备-生物信息关联

研究人员称,攻击的准确性可以减少到一个受害者可以隐藏在一群人中,并分享相同或高度相似的会话参与模型。

可能的缓解技术

网络中有数亿的物联网设备连接到互联网,因此这种数据泄露是一种现实的威胁,研究人员估计攻击者可以将超过70%的设备id去匿名。对无线通信进行混淆和扫描隐藏的麦克风或摄像头可以帮助缓解这类跨模攻击,但目前为止还没有很好的应对措施。研究人员建议用户不要连接公共WiFi网络,因为这会在网络中留下WiFi的MAC地址信息。

不要让多模IoT设备24*7的监控你的生活,比如智能门锁、语音助理。因为这些设备可能会在没有通知你的情况下将数据发送给第三方,之后如果数据泄露,就可能会泄露你的ID。

论文下载地址:https://arxiv.org/pdf/2001.08211.pdf

项目地址:https://github.com/zjzsliyang/CrossLeak

发表评论

提供云计算服务

提供云计算服务