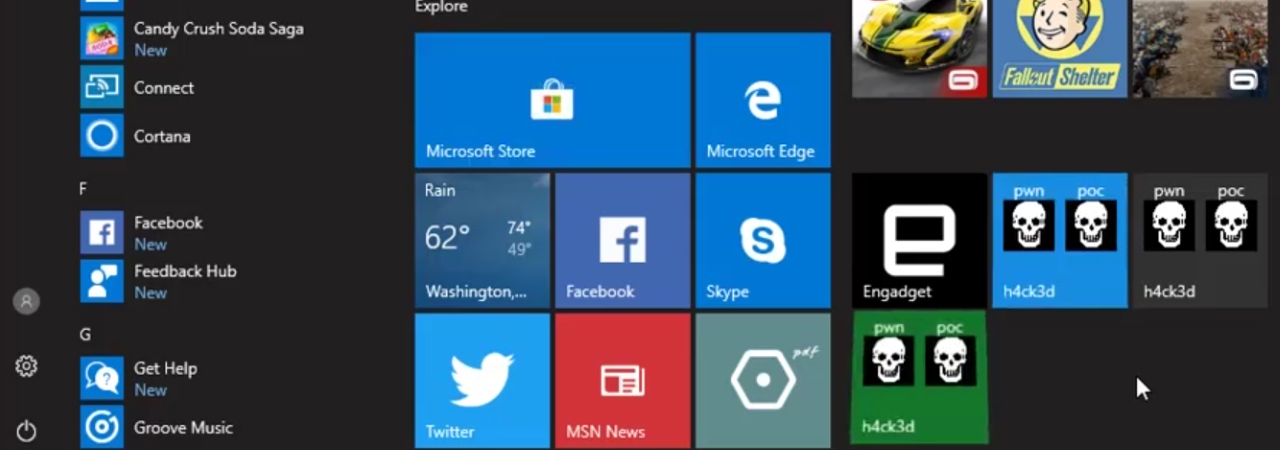

微软Live Tile Service攻击POC

导语:研究人员发现微软的Live Tile服务存在漏洞,攻击者可以控制该服务,并发布了PoC视频。

安全研究人员Hanno Böck发现微软无法控制用于传递内容到Windows Live Tiles(又称为Windows Start Screen tiles,Windows开始屏幕平铺)的子域。

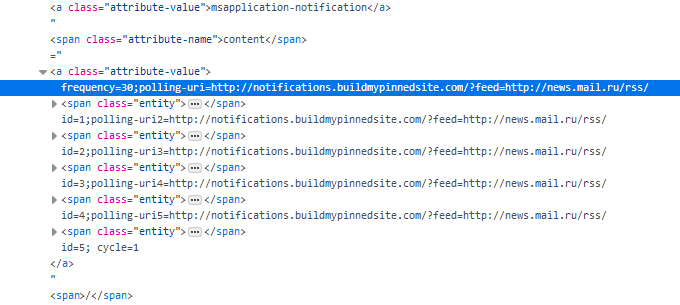

Live Tiles服务是Windows 8中引入的在RSS feeds帮助下用来从notifications.buildmypinnedsite.com接收新的内存更新的服务。通过特殊的基于XML的文件格式,web页面可以控制tiles的内容,比如可以显示最近的新闻。为了让web页面可以更简单的提供这项功能,微软运行了一个可以自动将RSS feeds转换为特殊XML格式的服务。

源于Mail.ru的Windows Live Tiles通知

研究人员发现微软关闭了系统的web服务但是没有删除域名服务器记录,因此攻击者可以控制其子域。也就是说研究人员可以通过有漏洞的主机进行子域接管攻击,以控制其内容。主机会被重定向到Azure的一个子域,但该子域并不是Azure注册的。

研究人员通过CNMAE域名记录接管了子域,并将所有到主机的请求到非注册的Azure的子域。通过一个普通的Azure账户,就可以注册一个子域并添加对应的主机名(host name)。这样就可以控制主机上的内容。

通过控制子域的内容,研究人员拦截了针对Windows Tiles用户的潜在启动攻击。截止目前,大约有2500个网站仍然在使用这个已经被禁用的Windows服务。

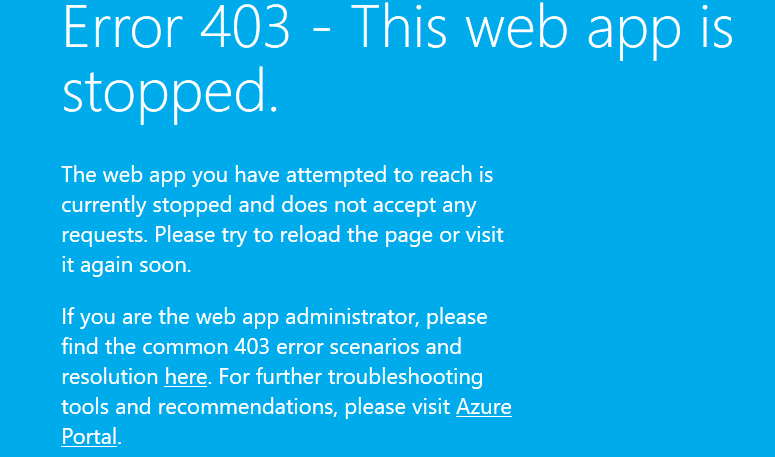

Azure Portal 403错误

微软的Build my Pinned Site平台是用来帮助网站创建metatags来支持Live Tiles的,目前buildmypinnedsite.com网站仍然是可以访问的,但是用来通过Live Tiles转发更新到Windows更新的notifications.buildmypinnedsite.com子域显示403错误。

研究人员做了一个攻击的demo视频,表明攻击者可以轻易替换Live Tiles的内容。

PoC视频见:https://video.golem.de/security/22770/angriff-auf-windows-live-tiles.html

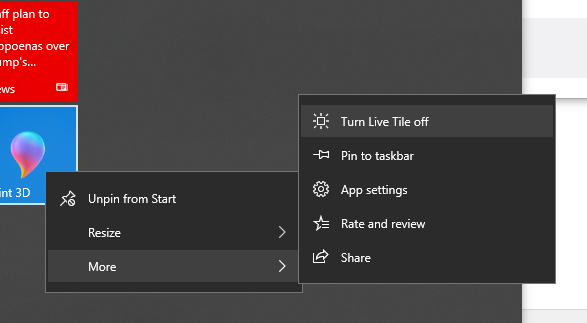

研究人员建议用户禁用Live Tiles来预防潜在攻击。禁用的方法是右击Live Tiles->more-> Turn Live Tile off,如下图所示:

研究人员已经向微软报告了该情况,但截止目前微软还没有官方回应。研究人员称最终可能要撤销已经登记的子域名来防止被攻击者滥用,而且微软应当移除含有meta tags的web页面。

发表评论

提供云计算服务

提供云计算服务