Roaming Mantis攻击最近又在欧洲肆虐

导语:自从卡巴斯基第一次观察Roaming Mantis活动以来,已经过去了将近四年。

卡巴斯基实验室的研究人员观察到Roaming Mantis最近出现的一些新活动,以及主要用于此活动的 Android 木马 Wroba.g(或 Wroba.o,又名 Moqhao,XLoader)的一些变化。此外,他们发现除了日本、韩国之外,法国和德国也成了攻击目标。

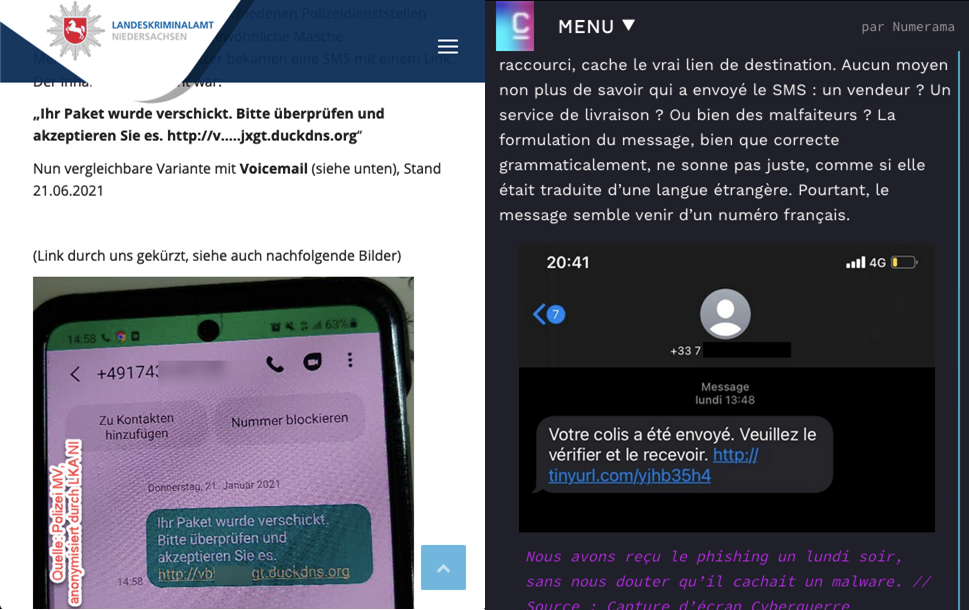

对Roaming Mantis的最新研究表明,该攻击组织正专注于通过向欧洲用户发送短信来扩大感染。法国和德国的活动非常活跃,甚至引起了德国警方和法国媒体的注意。他们提醒用户注意发送消息和用作登录页面的受感染网站。

德国和法国网站上的smishing警报

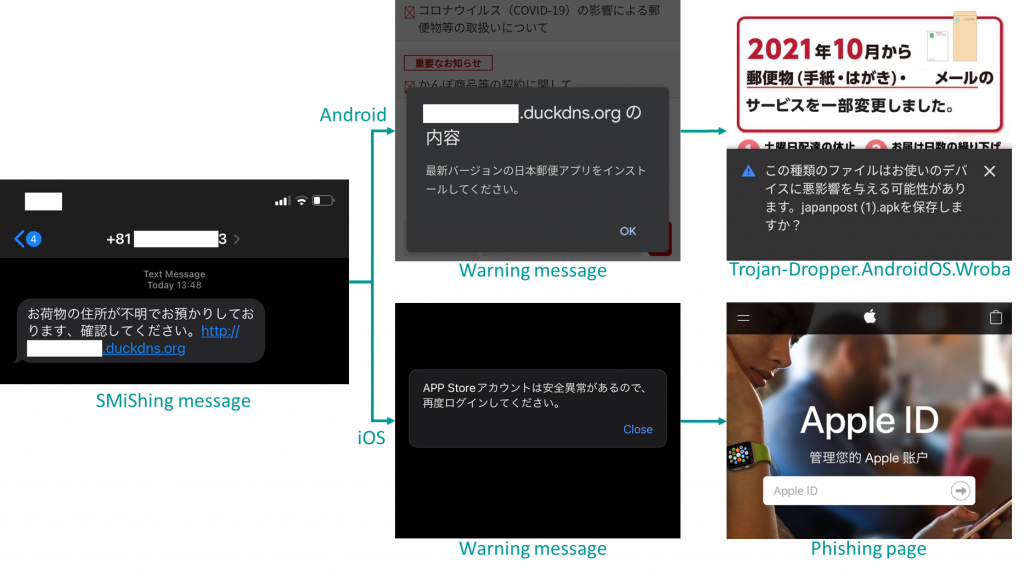

通常情况下,smishing(所谓的smishing,就是SMS短信和网络钓鱼术语的组合)信息包含一个非常简短的描述和一个登陆页面的URL。如果用户点击该链接并打开登录页面,会出现两种情况:iOS 用户被重定向到模仿苹果官方网站的网络钓鱼页面,而 Wroba 恶意软件被下载到 Android 设备上。

来自 smishing 消息的链接重定向到 Wroba 或网络钓鱼页面

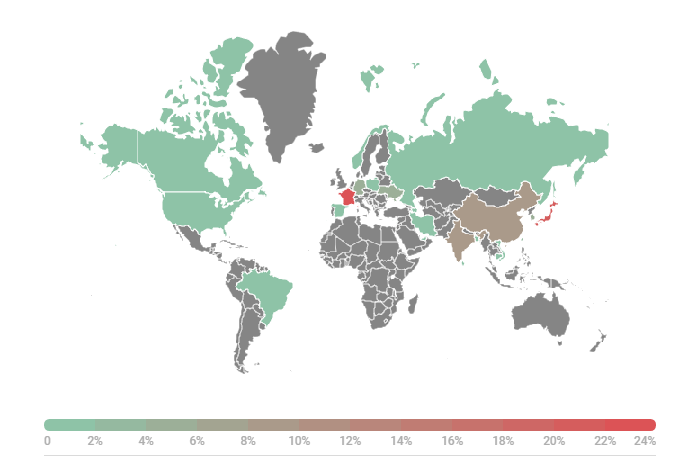

根据我们在 2021 年 7 月至 2022 年 1 月期间收集的监测数据,已在许多地区检测到 Wroba.g 和 Wroba.o。受影响最严重的国家是法国、日本、印度、中国、德国和韩国。

受 Trojan-Dropper.AndroidOS.Wroba.g 和 Trojan-Dropper.AndroidOS.Wroba.o 影响的地区

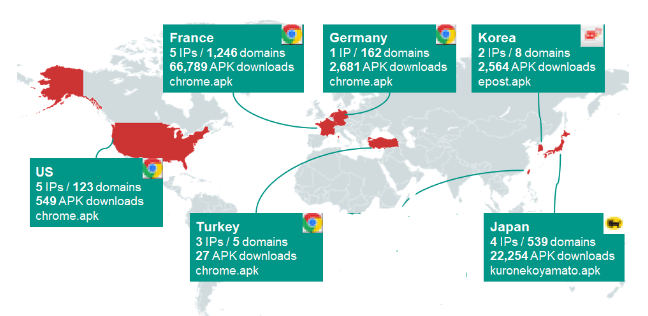

另外还有一些非常有趣的关于 Roaming Mantis 登陆页面统计的数据,这些数据是由日本独立安全专家 @ninoseki 在 2021 年互联网周和 Github 上发布的。数据显示了在 2021 年 9 月的特定日期,Roaming Mantis使用 Wroba.g/Wroba.o 的七个目标区域中下载的 APK 文件、登录页面域和 IP 地址的数量。

下载的APK文件数量和登陆页面的IP/域

下表是根据 APK 文件下载次数的排名。受影响最严重的国家是法国,其次是日本、德国等。5

登陆页面中的反分析技巧

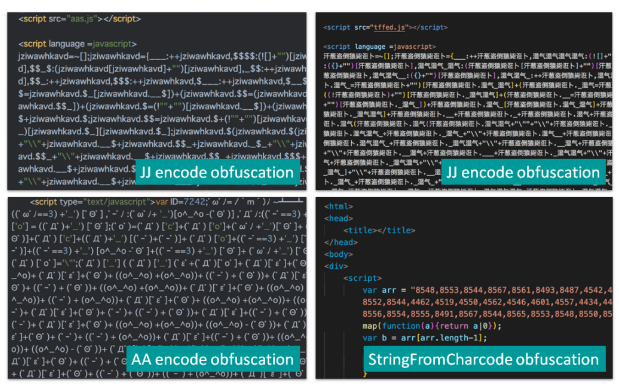

在整个 2020 年和 2021 年期间,Roaming Mantis 背后的犯罪集团在登录页面脚本中使用了各种混淆技术,以逃避检测。

登陆页面脚本中使用的各种混淆技术

除了使用混淆技术之外,登录页面还会在非目标区域阻止来自源 IP 地址的连接,并仅显示这些连接的虚假“404”页面。

自2019年以来,登陆页面的用户代理检查功能一直没有改变,它通过用户代理对设备进行评估,如果设备是ios系统,则重定向到钓鱼页面,如果设备是android系统,则发送恶意APK文件。

技术分析:Wroba.g/Wroba.o的loader模块

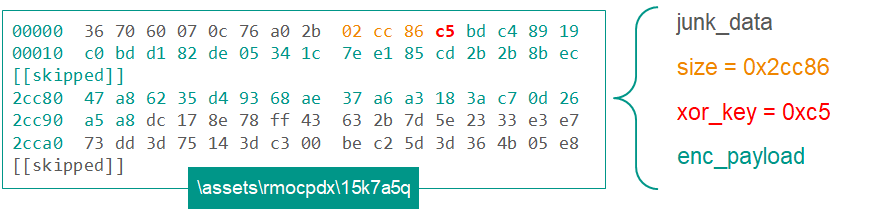

研究人员以 kuronekoyamato.apk 为例,对 Wroba.g/Wroba.o 样本进行了深入分析,并观察到了加载程序模块和有效载荷中的一些修改。首先,攻击者将编程语言从 Java 更改为 Kotlin,这是一种旨在与 Java 完全互操作的编程语言。然后,攻击者删除了 multidex 混淆技巧。取而代之的是,嵌入有效载荷 (\assets\rmocpdx\15k7a5q) 的数据结构也被修改如下:

嵌入式有效载荷的修改数据结构

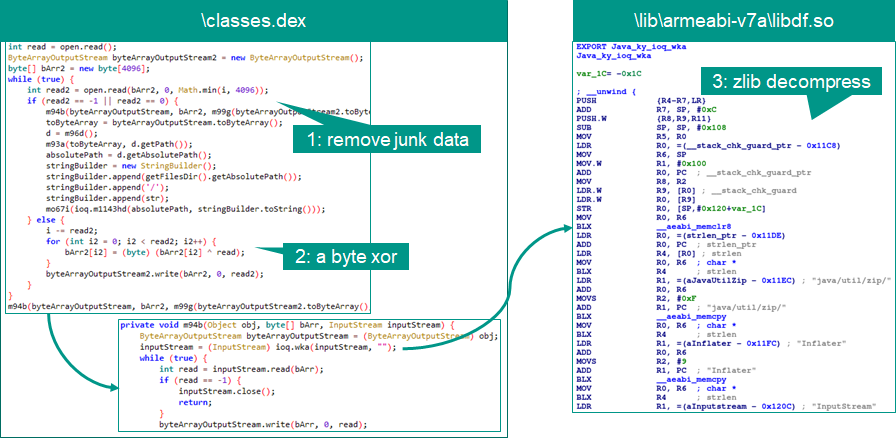

数据的前 8 个字节是垃圾代码(灰色),然后是有效载荷的大小(橙色)、单字节异或密钥(红色)、加密的有效载荷(绿色)和更多的垃圾代码(灰色)。此外,在 APK 文件中嵌入了一个 ELF 文件 \lib\armeaib-v7a\libdf.so:它使用 Java 原生接口 (JNI) 作为第二阶段的有效载荷,用于解密和加载功能的一部分。解密过程和算法只需以下三个步骤:

登陆页面脚本中的各种混淆技术

首先,加载器函数从嵌入的数据中取出除垃圾数据之外的每一部分数据。然后,使用嵌入的XOR密钥对加密的载荷进行XOR。在XOR操作之后,与前面的示例一样,使用zlib解压数据以提取有效载荷Dalvik可执行文件(DEX)。

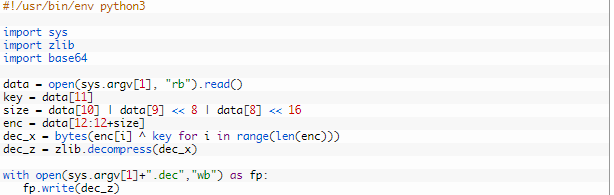

以下简单的 Python 脚本有助于提取有效载荷:

在此示例中,解密的有效载荷保存为 \data\data\ggk.onulfc.jb.utxdtt.bk\files\d 并执行以感染受害者设备上的恶意主模块。

技术分析:Wroba.g/Wroba.o 的有效载荷

关于 Wroba.g/Wroba.o 有效载荷的更新,卡巴斯基专家仅观察到有效载荷部分的两个微小的更新。其中之一是检查受感染设备的区域以便以相应语言显示网络钓鱼页面的功能。如上图所示,很明显德国和法国已经成为Wroba.g/Wroba.oRoaming Mantis的主要目标。

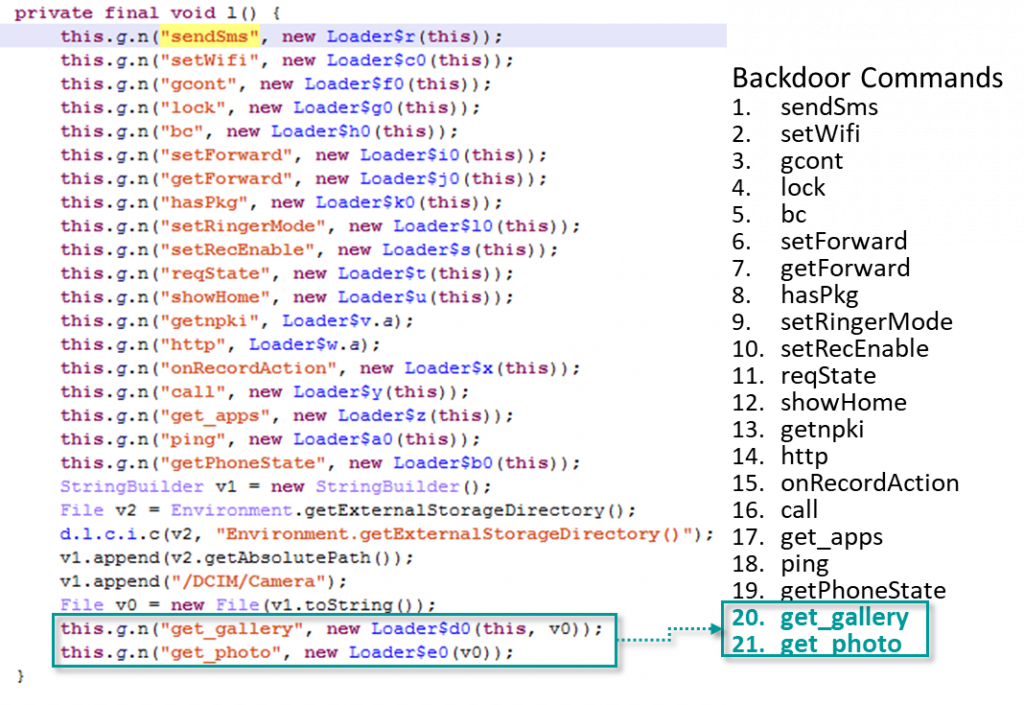

另一个修改是在后门命令中,开发人员添加了两个后门命令——“get_photo”和“get_gallery”,并删除了命令“show_fs_float_window”。总的来说,有21个嵌入式后门命令。

带有两个新命令“get_gallery”和“get_photo”的嵌入式后门命令列表

添加这些新的后门命令是为了从受感染的设备窃取图库和照片,这表明攻击者有两个目的。一种可能的情况是,攻击者窃取诸如驾照、健康保险卡或银行卡等信息,以签署二维码支付服务或移动支付服务合同。攻击者还可以用窃取的照片以其他方式获取钱财,比如敲诈勒索。载荷的其他功能不变。

总结

自从卡巴斯基第一次观察Roaming Mantis活动以来,已经过去了将近四年。此后,该犯罪组织利用HEUR:Trojan-Dropper.AndroidOS.Wroba等各种恶意软件家族,以及网络钓鱼、挖矿、网络钓鱼和DNS感染等各种攻击手段,继续进行攻击活动。此外,该集团现在已经扩大了其攻击范围,在其主要目标地区增加了两个欧洲地区国家。

发表评论

提供云计算服务

提供云计算服务