SimBad: Google Play中的广告恶意攻击活动分析

导语:本文介绍Check Point研究人员在Google Play中发现的一起广告恶意软件攻击活动。

本文介绍Check Point研究人员在Google Play中发现的一起广告恶意软件攻击活动。

Check Point研究人员近期在Google Play应用商店中发现一起新的广告恶意软件攻击活动。研究人员发现攻击活动中共有206个应用程序,总下载量达1.5亿次。目前,Google已经从Google Play应用商店中移除了受感染的应用程序。

SDK

恶意软件位于RXDrioder的SDK中,这是addroider[.]com提供的,但是实际上是一个广告相关的SDK。研究人员相信恶意开发者想诱骗用户和开发者使用恶意SDK,而不管其内容,因此该活动并不是攻击某个特定的国家。因为大多数受感染的应用的都是模拟器游戏,因此该恶意软件被并命名为SimBad。

感染链

用户下载和安装受感染的应用后,SimBad会注册到BOOT_COMPLETE和USER_PRESENT intents,这样就可以在设备启动完成后用户自行设备时执行动作。

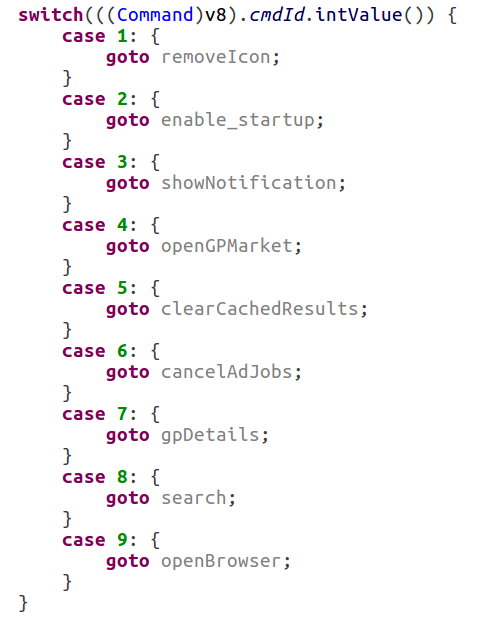

安装后,恶意软件会连接到特定的C2服务器,并执行接收的命令。SimBad在用户设备上可以做很多动作,比如从启动器上移除图标、展示背景广告、在浏览器中打开给定的URL。

图1: 来自C2服务器的命令

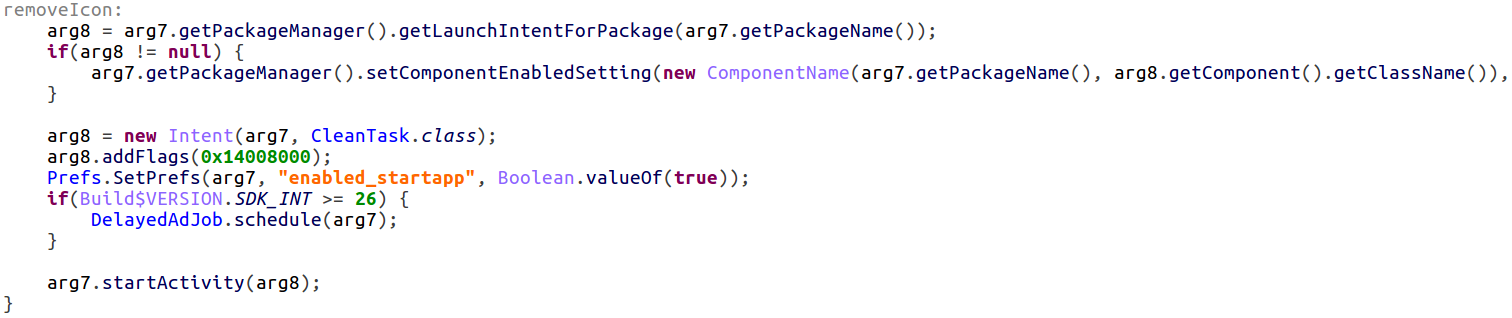

图2: 隐藏在应用图标中的代码

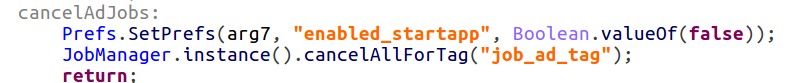

图3: 启动背景广告的代码

SimBad行为

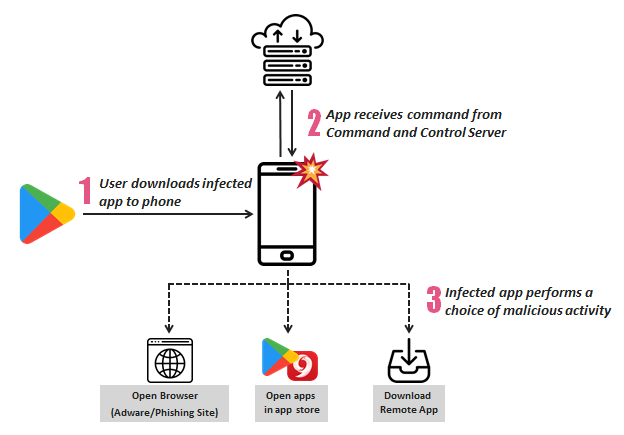

SimBad的功能可以分为3个部分:显示广告、钓鱼和暴露其他应用。因为可以在浏览器中打开给定的URL,攻击者可以生成适应多平台的钓鱼页面并在浏览器中打开,这样可以执行鱼叉式钓鱼攻击。

因为SimBad可以打开Google Play这样的应用市场,因此可以打开特定关键词搜索的页面或单个应用的页面,用户就会暴露在更多的攻击面前。攻击者还可以从特定的服务器上安装远程应用以安装新的恶意软件。

图4:攻击向量说明

C2服务器

攻击活动中使用的C2服务器是www[.]addroider.com,该服务器运行一个Parse Server的示例,Parse Server的开源版本提供给web应用和手机应用开发者一个链接应用和后台云服务和API的模型,提供用户管理、推送通知这样的特征。

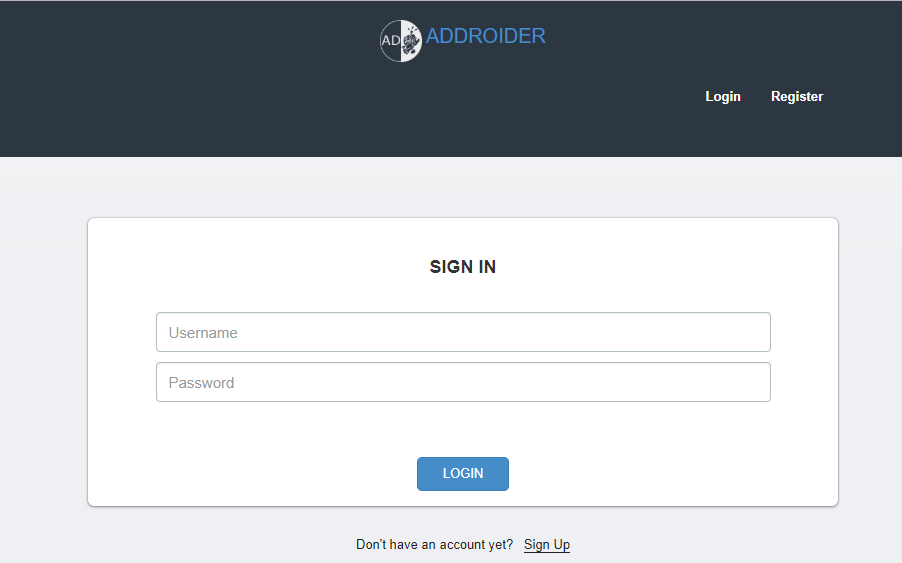

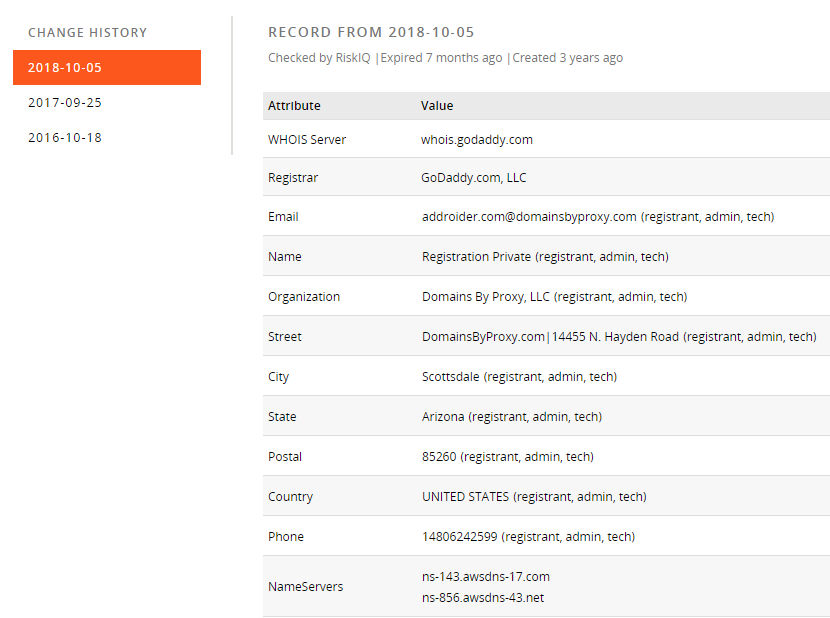

域名addroider[.]com是通过GoDaddy注册的,使用了隐私保护服务。当从浏览器访问该域名时会看到一个与恶意软件面板类似的登陆页面。Register和Sign Up的链接不能用,redirect会将用户重定向到login页面。

图5: 域名的login页面

图6: RiskIQ’s PassiveTotal上的whois信息

根据RiskIQ’s PassiveTotal的数据,该域名7个月之前就过期了。因此,该域名最开始的时候应该是被黑了,现在是被用于恶意活动中了。

总结

研究人员该恶意软件的功能虽然目前只有广告,但是会将用户暴露到其他应用中,比如可以在浏览器中打开一个URL,因此SimBad未来可能会发展成为更大的威胁。

发表评论

提供云计算服务

提供云计算服务