揭秘!发生在ISC 2017安全大会上的无线攻防暗战

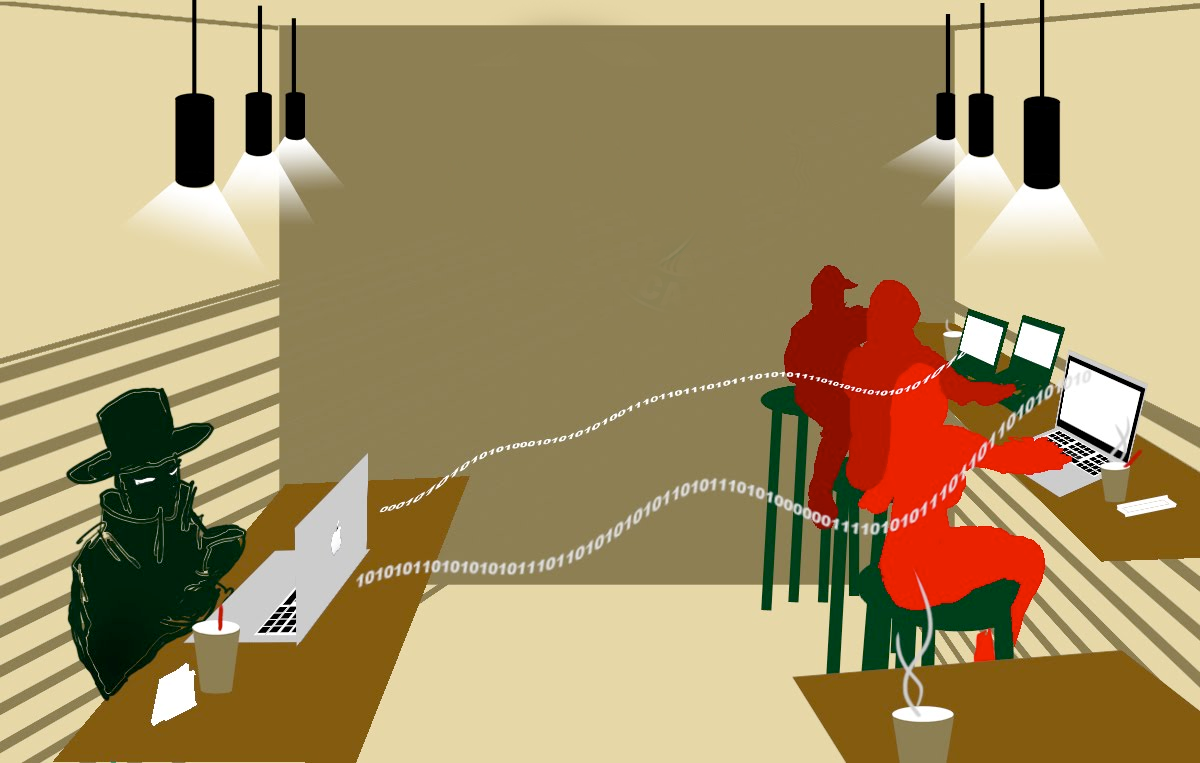

导语:你去参加今年360的ISC大会了吗?告诉你个“劲爆”的消息,会场有人进行热点钓鱼……

一、 ISC会场无线钓鱼攻击之天巡见

在刚过去的ISC大会上,首次部署了360天巡无线入侵防御产品方案(WIPS)来为大会的顺利召开保驾护航。

我们都知道安全会议历来是无线攻击的高发地带,比如大家熟知的WiFi绵羊墙便起源于黑客大会,用来揭示来参加黑客大会的人自身依然不注意安全。

在有如此多白帽黑客参与的ISC,自然也会有一些朋友想在现场做类似的趣味活动(制造陷阱,尝试入侵或窃听参会者的电脑、手机和上网活动)。在天巡的帮助下,我们在现场也发现并防御了多起这样的钓鱼热点行为。下面,我们将选取其中3个比较典型的案例,通过天巡的数据进行剖析还原:

【案例一】黑客使用TP-LINK伪造官方ISC-2017热点

2017年9月12日11:30:52开始,钓鱼热点上线,通过使用TP-LINK伪造官方ISC-2017热点,热点信息为:MAC地址14:CF:92:9D:81:21,使用2.4GHz频段第9频道,采用OPEN无加密方式,即为开放热点,此热点持续活跃26分13秒,如图1所示。

【图1】

当天巡在11:30发现此热点,判断是钓鱼热点,迅速自动阻断该热点。阻断记录如图2

【图2】

期间在2017-09-12 11:40有一台华为终端(3C:FA:43:85:7B:BD)连接到此热点,但由于热点被实时阻断,所以此终端多次尝试连接,总共统计时长为15秒。如图1所示。

【图3】

由于及时阻断了此钓鱼热点,无终端受此钓鱼影响。

通过分析TP-LINK的历史活动发现:此热点在10:20-10:38、11:24-11:30两个时刻采用隐藏热点名的方式共活动了24分钟,分析发现无终端受到影响。如图4所示。

【图4】

天巡分析:

此种钓鱼模式是常见的手法,即伪造一个和官方相同热点,且使用无加密方式,引诱蹭网用户连接,从而进行钓鱼,但官方热点一般都会有密钥或者认证,所以提醒大家注意甄别此类钓鱼热点,尽量不连接无认证加密热点,此类安全风险较高。

【案例二】黑客使用一加手机伪造官方ISC-2017热点和公共WiFi

2017年9月12日14:51:50此钓鱼热点上线,通过使用一加手机伪造官方ISC-2017热点,热点信息:MAC地址为C0:EE:FB:D5:F8:9E,使用2.4GHz第6频道,采用WPA/WPA2加密方式共活跃了3分2秒。

【图5】

当天巡在11:52发现此热点,判断是钓鱼热点,迅速自动阻断该热点。

【图6】

期间在14:52有一台Apple终端连接此钓鱼热点,但由于已被阻断,只尝试连接一次,总计时长8秒,未产生任何安全问题。

另外此热点在9月13日的12:25:31分上线不到2分钟时间,此段时间无终端连接。

【图7】

通过上图进一步分析发现在9月12日14:53-14:54期间此一加手机在会议期间也在伪造其他公共热点,伪造了16wifi(属于在公交和地铁上运营的热点,在多个城市均有使用),该伪造热点为开放热点,尝试引诱参会者进行连接。

通过天巡监控数据发现有7个终端连接,但由于此钓鱼热点已被天巡及时阻断,连接的7个终端也都只有1秒尝试连接记录,未产生安全风险。

【图8】

天巡分析:

此种钓鱼模式更接近真实热点,由于大会现场公示了ISC-2017密码,所以该钓鱼热点应该使用了真实的密码(当然黑客也可以通过破解的方式获取热点密码,再进行伪造),真实度较高。当终端面对同名且加密相同的热点漫游时,如果钓鱼热点的信号强度更强,则会漫游连接到该钓鱼热点,会产生数据泄露风险。

同时提醒用户,对于像16wifi这样的公共热点,黑客极易伪造导致终端自动连接,因此在公共场合建议用户尽量关闭WiFi连接开关。对于案例中发现的16wifi,由于会场不会有公交车出现,因此如果连上此wifi,表明一定是有人在进行热点钓鱼。

【案例三】黑客伪造近似ISC官方热点名称进行热点钓鱼

另一个黑客同样使用TP-LINK搭建ISC-VIP和ISC2017热点,利用ISC的品牌可信度进行伪造,欺骗参会者连接。分别于9月12日21:43创建ISC-VIP热点,于2017-09-12 22:46:30修改为ISC2017热点,且均使用WPA/WPA2加密方式,同时由于均符合钓鱼热点特征,天巡及时分析自动判断ISC-VIP和ISC2017为恶意热点,同时执行自动阻断,清除风险。

ISC-VIP期间被一台Apple终端连接过,由于被阻断,只尝试连接了9秒即断开不再连接,具体如下:

【图9】

而ISC2017并未有终端连接。

【图10】

继续分析图11发现,此热点设备不断在Free_AP、ISC-VIP、ISC2017三个热点名之间更换,由于天巡第一时间阻断该设备的伪造,消除了安全风险。

【图11】

天巡分析:

此种钓鱼模式利用社会工程学引诱用户连接,起到迷乱用户如ISC2017和ISC-2017的混淆,甚至开启高级账户给特定用户使用,如ISC-VIP,会让特定用户误以为是官方提供,此种钓鱼攻击特定人群,会产生较大的损失,因此需要对此类钓鱼进行防范。

以上出现的3种钓鱼行为,由于天巡的存在,及时发现并阻断了钓鱼热点,均未产生安全风险,保证了参会者的信息安全。

当然,天巡不仅仅能检测和阻断钓鱼热点,更重要的是给无线网络提供了看得见的能力,在所需范围内部署天巡设备,管理员可通过天巡可视化界面查看周围的无线热点、终端运行情况,根据规则判断热点的安全性和黑白属性,同时进行无线攻击检测,包括伪造合法热点攻击、钓鱼攻击、泛洪拒绝服务攻击、WiFi破解攻击等。

二、ISC会场无线大数据之天巡说

本次ISC2017会场共部署了52台设备(参加会议的小伙伴可能看到过,分布在各个会场的地毯上,标准产品为银白配色,此配色为360定制版本),分布在一层各展览厅,三层分会场,四层主会场等,实时监测热点和终端的连接情况、轨迹和无线攻击,全面保护不遗漏。

接下来我们看看来自天巡发现的一些数据,从热点、终端、攻击事件以及部分有意思数据分享4个方面简述。

1. 热点部分

会议期间共发现热点2844个(去除同名热点),实际热点总数5856个。

【图12】

其中ISC官方搭建ISC-2017(488个)、ISC-worker(488个)、ISC-MeiTi(488个)、ISC-training(145个)、DEFCONGROUP010(19个),共计1628个。

【图13】

如果除去国家会议中心官方热点CNCC free和CNCC共322个,非ISC官方私建热点达到3906个(如图14所示),可见数量之大,如果企业或会场不能对此部分热点做到心中有数,又何谈无线防护。

【图14】

另外一组数据: 存在20多个非官方热点被大量终端连接(连接终端数超过100),这些终端存在信息泄露风险。

2. 终端部分

会场共发现52683个活跃终端,考虑到一个用户可能有多个终端情况,保守估计本届ISC实际参会人员在30000+。其中9月12日当天有28164个终端活跃,9月13日有27427个终端活跃。

通过数据分析发现开幕式活动估计有15000+与会者参加(截止9月12日12点已经有23159个终端活跃),说明ISC关注度确实很高。

【图15】

3. 攻击事件

ISC期间共发现并处理高危攻击627个。天巡具有独特的攻击检测引擎及专利识别技术,可对数据包进行分析,精确判断无线攻击行为。

【图16】

如图16所示,通过提取数据帧中的攻击特征(如数据帧类型、序列号、code等信息)并结合相关数据包发送频率,利用天巡专利攻击识别算法对攻击工具(如aircrack-ng、mdk3等)、攻击类型进行精确判断。

在会议期间,天巡发现的攻击事件具体包括WiFi破解攻击517个,其中针对ISC官方热点的WiFi密码破解攻击有125个(ISC-worker 33个、ISC-MeiTi 9个),伪造合法热点攻击有106个,泛洪拒绝服务攻击有6个。天巡攻击告警界面部分攻击参考图17。

【图17】

4. 其他数据分享

天巡可以看到所有终端在ISC期间对会场热点的历史连接记录,如图18示例。天巡可以结合各个位置热点连接情况,可以大概分析出各分会场论坛的人流量和热度。

【图18】

通过以上4大数据分析可以看出,天巡给管理者提供了看见的能力,使无线安全不再虚无缥缈,辅之以识别、阻断、定位3大模块功能,真正做到无线安全,内守外防。同时可以帮忙会议主办方进行人流量、热度等可视化分析。

三、 ISC会场无线安全之天巡说

为期2天的以“万物皆变,人是安全的尺度”为主题的ISC2017顺利闭幕。

在ISC2017开幕式上老周说网络安全再也不仅是网络空间,而是整个社会和国家的安全,这就是大安全,是的,网络安全已经进入大安全时代,面临全新的威胁与挑战。

而无线作为网络的一个重要入口,也逐渐成为黑客攻击的关键点,随着无线使用场景的增多(企业、商场、城市、医疗等),攻击也逐渐增多,今年6月1日颁布的网络安全法中对网络运营者提出了更高的要求,对于提供网络服务者,同时需要提供网络服务的安全保障,当然包含提供WiFi服务的运营者。同时也将等级保护上升到法律层面,当然无线安全也在其中。

发表评论

提供云计算服务

提供云计算服务