以Vidar和GandCrab为payload的恶意广告活动

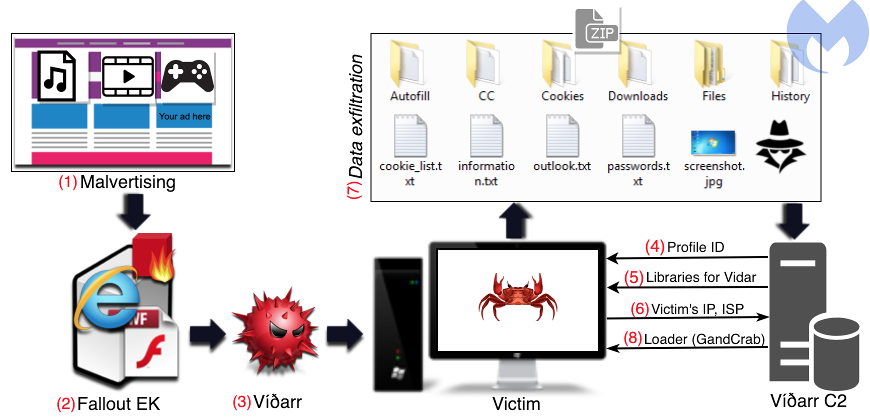

导语:Malwarebytes研究人员近期追踪到一个恶意广告活动,该恶意活动使用Vidar作为payload进行信息窃取,使用GandCrab勒索软件作为final payload。

Malwarebytes研究人员近期追踪到一个恶意广告活动,其使用多个窃取器作为payload。其中一个payload是Vidar(最早被识别为Arkei),分析见此处。另一个payload是GandCrab勒索软件。

概览

研究人员发现一个恶意广告活动链,从中发现了Fallout利用套件和Arkei窃取器。通过对样本的进一步分析,研究人员发现该窃取器应该是比Arkei更新的Vidar。对Vidar的分析见https://fumik0.com/2018/12/24/lets-dig-into-vidar-an-arkei-copycat-forked-stealer-in-depth-analysis/。

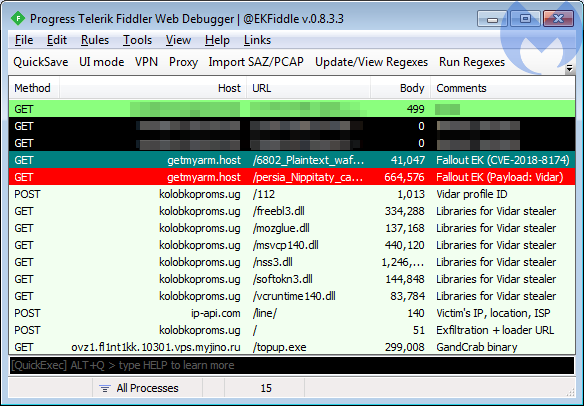

除了Vidar的窃取器功能外,研究人员还从Vidar的C2服务器上获取了第二个payload。感染的时间线表明受害者首先感染的是Vidar,从受害者机器中提取一些机密信息,最后再感染GandCrab勒索软件。

恶意广告活动和Fallout利用套件

Torrent和流视频站点驱动了很多流量,而这些广告的监管很少。使用广告域名的恶意攻击者根据位置和流行性将站点访问者重定向到两个不同的利用套件Fallout和GrandSoft,前者更加活跃一些。

AZORult这样的窃取器是最受欢迎的payload,但研究人员发现Arkei/Vidar是最常见的。在一些特殊的实例中,研究人员发现Fallout利用套件在推送Vidar。

Vidar

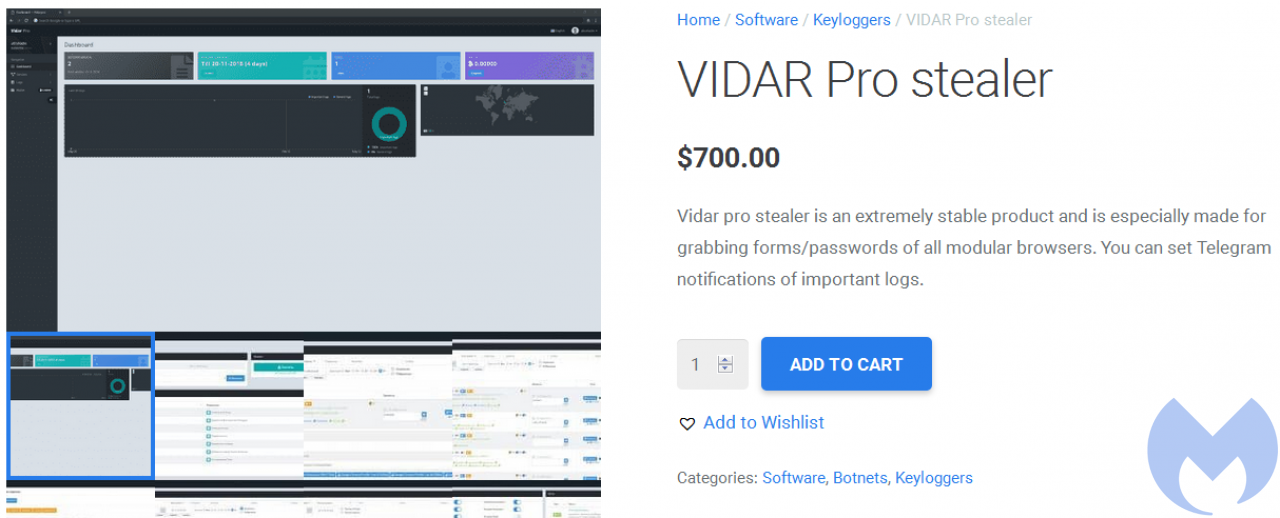

Vidar也以产品的形式在暗网出售,被不同的威胁组织应用到不同的攻击活动中。

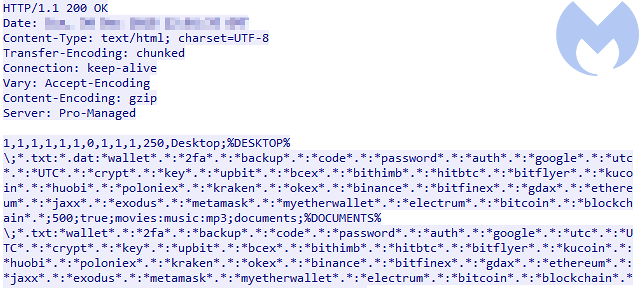

Vidar客户可以通过介绍来定制化窃取器,攻击者就可以自定义要窃取的内容。除了常见的信用卡号码和应用中保存的密码外,Vidar也可以攻击数字钱包。

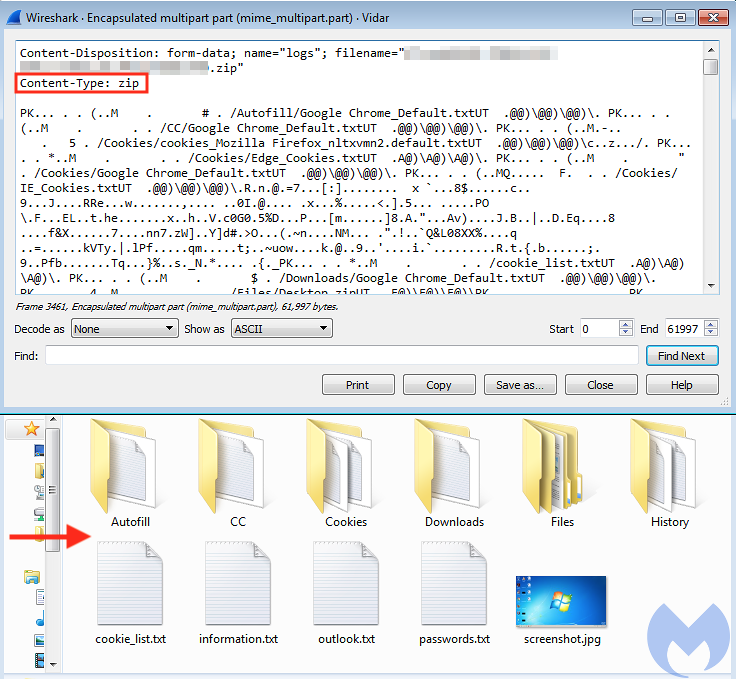

在系统中执行后,Vidar会搜索配置信息中指定的数据,然后通过HTTP POST请求发送回C2服务器。

数据包括高级系统信息和受害者的状态信息,都保存在information.txt文件中。该文件发送给C2服务器的数据再发送前都会进行压缩。

GandCrab作为加载器

Vidar也会通过C2服务器下载其他恶意软件。这就是所谓的loader特征,也可以在Vidar的配置面板直接添加到payload的URL。但并不是所有的Vidar实例都下载额外的payload。比如,下面的例子中服务器就发送回一个OK而不是URL。

HTTP/1.1 200 OK Date: Content-Type: text/html; charset=UTF-8 Connection: keep-alive Server: Pro-Managed Content-Length: 51 http://ovz1.fl1nt1kk.10301.vps.myjino[.]ru/topup.exe;

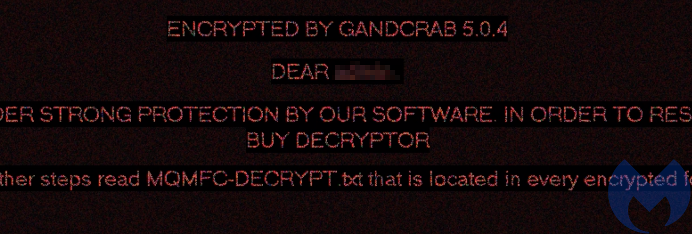

在Vidar感染1分钟后,受害者的文件就会被加密,墙纸也会被劫持以展示GandCrab version 5.04的勒索信息。

最后的payload:勒索软件

虽然勒索软件在2018年有所下降,但仍然是一个危险的威胁。与其他类型的恶意软件相比,勒索软件并不是马上可见的,而是需要调用,受害者以确定是否支付赎金。

攻击者使用勒索软件有很多的原因。比如勒索软件只是一个诱饵,而真实目标是破坏系统中的文件。研究人员认为,勒索软件可以与其他威胁一起,在其他资源都被耗尽的情况下用作最后的payload。

发表评论

提供云计算服务

提供云计算服务