COVID-19谍战篇:越南 APT32 攻击我国武汉政府和国家应急管理部

导语:2020年1月至2020年4月,越南APT32对中国政府目标进行了入侵活动,目的可能是收集有关COVID-19的情报。

2020年1月至2020年4月,越南APT32对中国政府目标进行了入侵活动,目的可能是收集有关COVID-19的情报。APT32将鱼叉式网络钓鱼邮件发送给了国家应急管理部以及武汉市政府,武汉市政府首次发现了COVID-19。尽管此次攻击与以东亚为目标的活动相似,但此事件和其他公开报告的入侵显示了全球网络间谍活动一直在增加。

https://www.fireeye.fr/blog/threat-research/2017/05/cyber-espionage-apt32.html

0x01 以我国政府为目标的钓鱼邮件

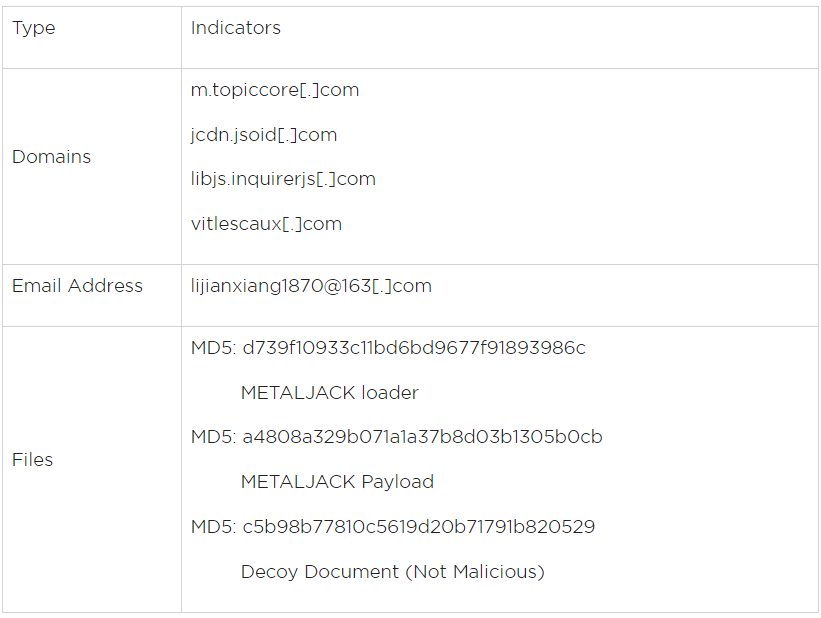

此活动的第一个已知案例是在2020年1月6日,当时APT32使用发件人地址lijianxiang1870 @ 163 [。] com和主题发送了带有嵌入式跟踪链接的电子邮件(图1)给中国紧急管理部,“第一期办公设备招标结果报告”。嵌入式链接包含受害者的电子邮件地址和代码,以便在打开电子邮件时向攻击者发送信息。

图1:发给中国应急管理部的网络钓鱼电子邮件

Mandiant威胁情报发现了其他跟踪URL,这些URL显示了武汉市政府和应急管理部相关联的电子邮件帐户。

· libjs.inquirerjs [。] com / script /

· libjs.inquirerjs [。] com / script /

· m.topiccore [。] com / script /

· m.topiccore [。] com / script /

· libjs.inquirerjs [。] com / script /

libjs.inquirerjs [。] com域在12月被用作METALJACK网络钓鱼活动的命令和控制域,可能针对东南亚国家。

0x02 针对我国普通人群的攻击

APT32可能针对中国普通用户目标使用了以COVID-19为主题的恶意附件。尽管我们尚未发现完整的执行链,但我们发现了一个METALJACK加载器,在启动payload时会显示中文标题为COVID-19诱饵的中文文档。

加载METALJACK加载程序krpt.dll(MD5:d739f10933c11bd6bd9677f91893986c)时,可能会调用导出“ _force_link_krpt”。加载程序执行其嵌入式资源之一,即以COVID为主题的RTF文件,向受害者显示内容并将文档保存到%TEMP%。

标题为“冠状病毒实时更新:中国正在追踪来自湖北的旅行者”的诱饵文档(图2),MD5:c5b98b77810c5619d20b71791b820529(翻译:COVID-19实时更新:中国目前正在追踪所有来自湖北省的旅行者),其中显示了纽约时报给受害者的文章。

图2:以COVID为主题的诱饵文件

该恶意软件还会在其他资源MD5中加载shellcode:a4808a329b071a1a37b8d03b1305b0cb,其中包含METALJACKpayload。Shellcode执行系统调查以收集受害者的计算机名和用户名,然后使用libjs.inquirerjs [。] com将这些值附加到URL字符串。然后,它尝试调出URL,如果调用成功,则恶意软件会将METALJACKpayload加载到内存中。

然后,vitlescaux [。] com将用于命令和控制。

0x03 分析总结

COVID-19 病毒给各国政府带来了严重的经济问题,当前的不信任气氛加剧了不确定性,因此开展了情报收集工作。国家,州或省,和地方政府,以及非政府组织和国际组织,正在有针对性的进行入侵。根据联邦调查局副局长的公开声明,医学研究中心也成为了目标。在这场危机结束之前,我们预计相关的网络间谍活动将继续在全球范围内加剧。

https://www.reuters.com/article/us-health-coronavirus-who-hack-exclusive/exclusive-elite-hackers-target-who-as-coronavirus-cyberattacks-spike-idUSKBN21A3BN https://www.reuters.com/article/us-health-coronavirus-cyber/fbi-official-says-foreign-hackers-have-targeted-covid-19-research-idUSKBN21Y3GL

0x04 IOCs

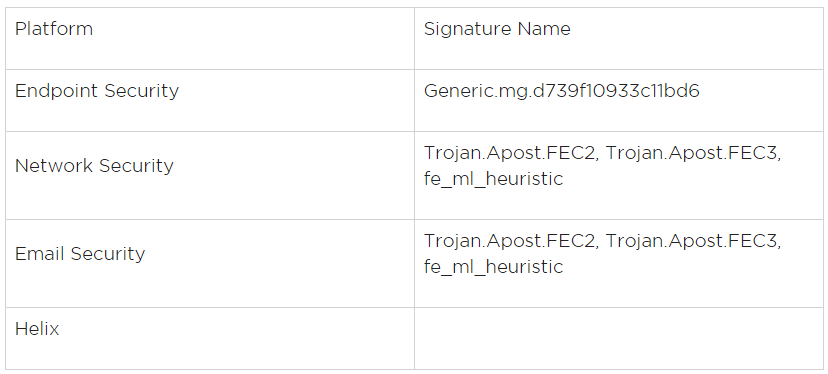

检测技术

0x05 MITRE ATT&CK技术图谱

发表评论

提供云计算服务

提供云计算服务