RATicate:对针对多国工业行业的APT攻击活动的分析

导语:我们已经确定了2019年11月至2020年1月之间的五个单独的攻击活动,其中payload使用了类似的打包代码并指向相同的命令与控制(C&C)基础架构。这些活动针对欧洲,中东和大韩民国的工业公司,这使我们相信它们都是同一攻击者,我们将其称为**RATicate**。

在2019年11月出现的一系列恶意垃圾邮件活动中,一个身份不明的团体分发了一些安装程序,这些安装程序是一些远程管理工具(RAT),从受害者计算机上窃取恶意软件的信息。

我们已经确定了2019年11月至2020年1月之间的五个单独的攻击活动,其中payload使用了类似的打包代码并指向相同的命令与控制(C&C)基础架构。这些活动针对欧洲,中东和大韩民国的工业公司,这使我们相信它们都是同一攻击者,我们将其称为RATicate。

我们认为与同一个参与者有关的新运动利用了对全球COVID-19大流行的担忧,以说服受害者打开payload。这是策略上的转变,但我们怀疑该小组不断地改变他们部署恶意软件的方式-并且该小组在去年11月之前进行了宣传。

在本文中,我们将重点关注活动系列的最初状况,它们都使用了Nullsoft可脚本安装系统(NSIS)安装程序。 NSIS是用于创建Windows安装程序的开放源代码工具,是为了用于基于Internet的软件分发。但是它也已被滥用很长时间来伪装和部署恶意软件。(在即将发布的后续报告中,我们将使用其他安装程序来讨论较新的活动系列,以及该小组在网络钓鱼策略方面的转变。)

恶意样本分析

NSIS安装程序的有趣函数之一是其插件体系结构,该体系结构使安装程序可以与其他软件组件(包括Windows操作系统的组件)进行通信。(可在此处找到可用插件的列表。)这些插件被部署为Windows DLL文件。如果在安装程序生成期间选择它们,它们将被自动添加到“ $ PLUGINS”文件夹中最终编译的NSIS安装程序的打包文件中。

这些插件可以提供的一些函数包括:

· 杀死进程

· 动态解压缩文件

我们研究的安装程序引起了我们的注意,因为它们都在初始样本集中删除了相同的“垃圾文件”集(已安装的恶意软件从未使用过的文件)。过去,我们已经看到了用垃圾文件打包NSIS安装程序以隐藏恶意软件的策略,垃圾文件是为了使分析人员感到困惑,并在沙箱分析过程中产生“噪音”。因此,这种行为引起了我们的注意,我们开始对其进行更详细的分析。

我们发现所有示例都使用System.dll插件,该插件可让你加载DLL并调用其导出的函数。这些恶意安装程序调用的DLL将payload注入内存(在大多数情况下,使用cmd.exe)。

为了便于说明,本报告主要关注于我们发现的第一组中的一个示例NSIS安装程序的分析:

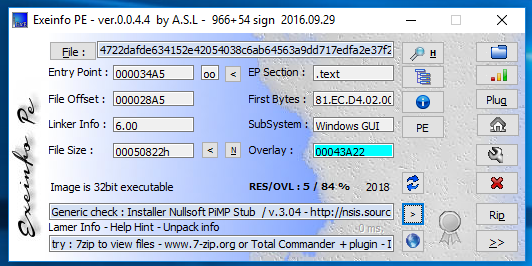

Exeinfo PE工具的输出将样本标识为NSIS安装程序

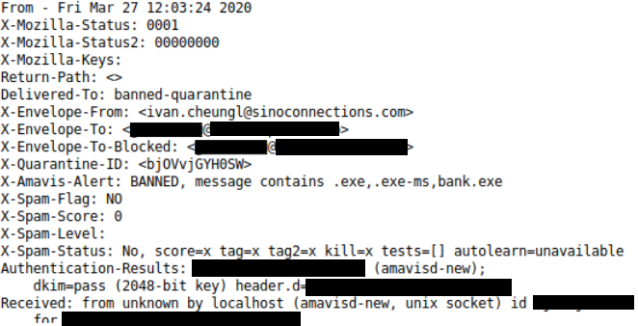

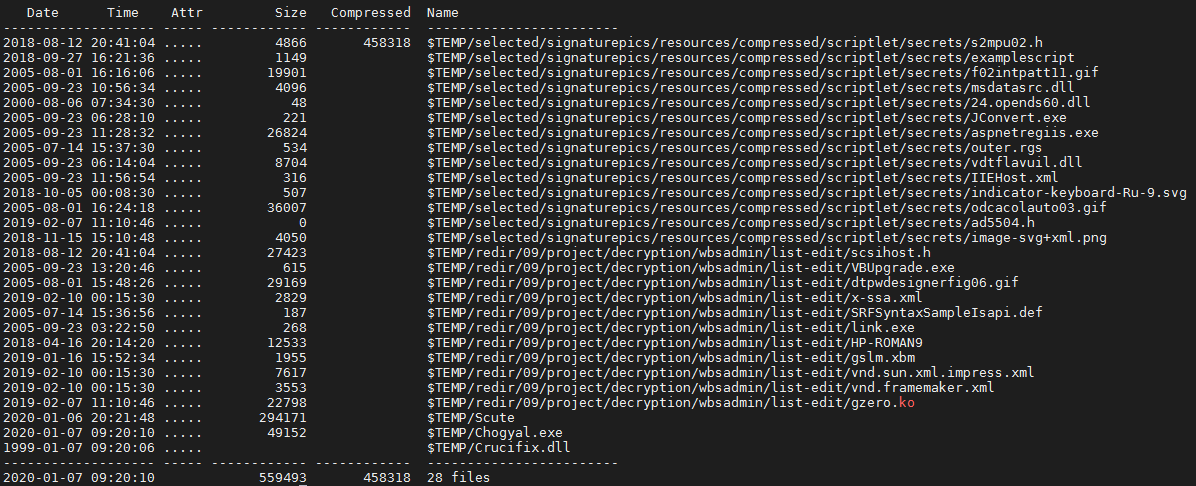

NSIS安装程序包含压缩的组件,包括可执行代码,安装程序可以将其加载到内存中。可以使用文件解压缩工具(例如7zip)来提取这些组件。

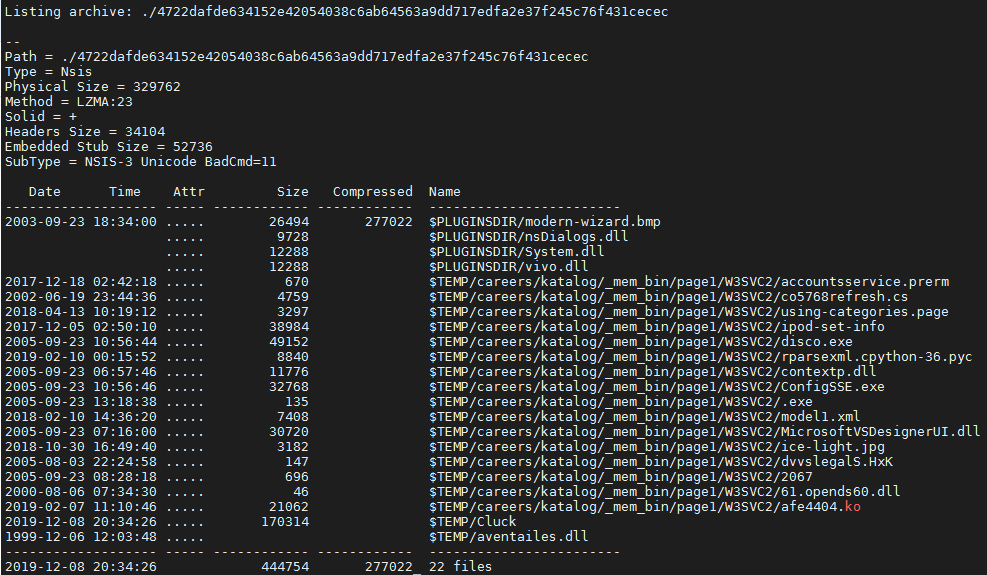

列出分析样本中包含的文件后,输出7zip

此示例删除的文件包括以下类型:

· ASCII text

· C source files, in ASCII text

· data

· Executable and Linkable Format (ELF) 64-bit

· GIF image data

· JPEG image data

· PC bitmap, Windows 3.x format, 164 x 314 x 4

· PE32 executable (DLL)

· PE32 executable (GUI)

· POSIX shell script, ASCII text executable

· Python 3.6 byte-compiled

· XML 1.0 document

安装程序会将垃圾文件放入%TEMP%/ careers / katalog / _mem_bin / page1 / W3SVC2文件夹中。

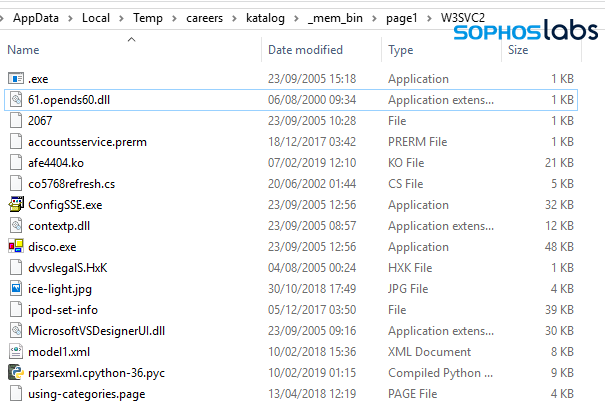

通过分析的样本创建的垃圾文件。

安装程序仅删除了两个对恶意软件安装很重要的组件,它们被放入$ TEMP文件夹中。对于本报告分析的NSIS安装程序,这两个组件是:

· aventailes.dll(初始加载程序)

· Cluck(加密数据)

我们检查的安装程序的payload有所不同。在对样本进行分析的过程中-手动进行并借助沙箱工具进行了处理-我们发现了RAT和信息窃取者的不同家族。其中包括Lokibot,Betabot,Formbook和AgentTesla。但是它们在执行时都遵循相同的多阶段解包过程。

第一个shellcode和加载器

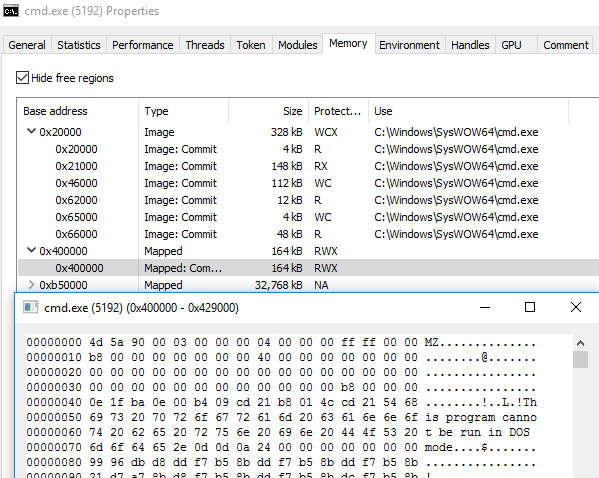

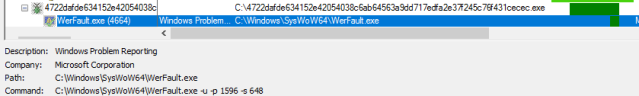

在第一阶段,安装程序将部署初始加载程序,即恶意DLL。然后,DLL用于开始对恶意payload进行解密,然后最终在NSIS层丢弃垃圾文件的同时将恶意payload注入内存。下图显示了所分析的示例如何创建cmd.exe进程,该进程用于注入最终payload。

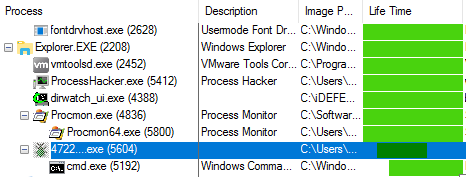

Procmon的输出,该输出显示了所分析的样本如何创建子进程

被分析样本创建的子进程的内存,最终payload加载到地址0x400000。

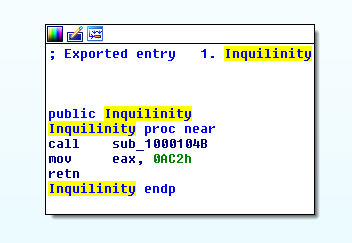

与RATicate安装程序一起部署的恶意DLL(在本例中为aventailes.dll)是一个自定义加载程序,可能由威胁参与者开发,存储在文件包的$ TEMP文件夹中。所有分析的初始加载器都是只有一次导出的DLL文件,尽管加载器的名称和导出函数在示例中有所不同。在这种情况下,出口被命名为Inquilinity。

导出初始加载程序

如前所述,使用NSIS系统插件调用此导出。导出将加载并执行位于初始加载程序的.rdata节中的shellcode。最初使用基本算术运算对shellcode进行加密。在我们分析的初始装载机中,此操作有所不同。

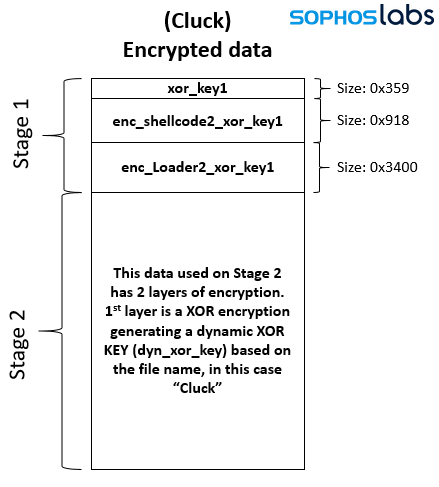

然后,由初始加载程序删除的shellcode读取存储其他加载程序和payload的加密数据(Cluck文件),这些PE文件和shellcode在恶意软件部署的接下来的两个阶段中按需解密。在解密的第一阶段,由初始加载程序调用的shellcode完成,其中包含xor密钥,第二个shellcode(shellcode 2)和PE文件(Loader 2)。

xor密钥用于解密shellcode2和Loader 2。

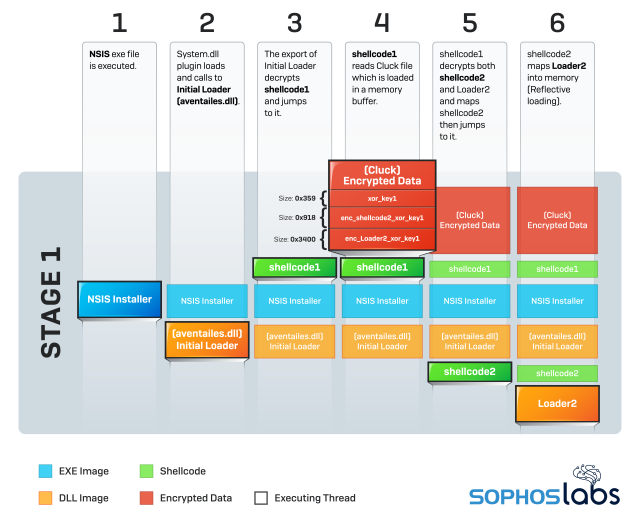

第1阶段的工作进程如下:

第一阶段工作进程:

1. NSIS exe文件被执行。

2. System.dll插件加载并调用初始加载器(aventailes.dll)

3. Initial Loader的导出解密shellcode1并跳转到它。

4. shellcode1读取加载到内存缓冲区中的Cluck文件。

5. shellcode1解密shellcode2和Loader2并映射shellcode2然后跳转到它。

6. shellcode2将Loader2映射到内存中(反射性加载)。

第二个shellcode和DLL加载器

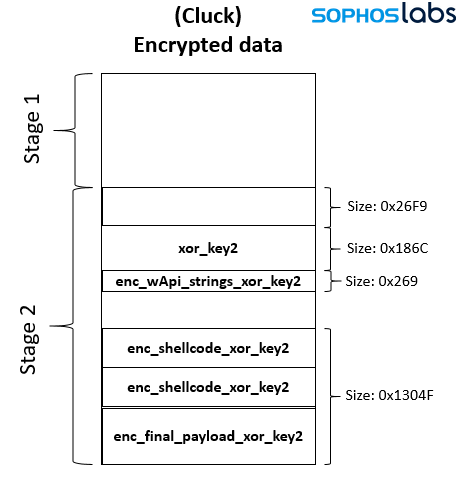

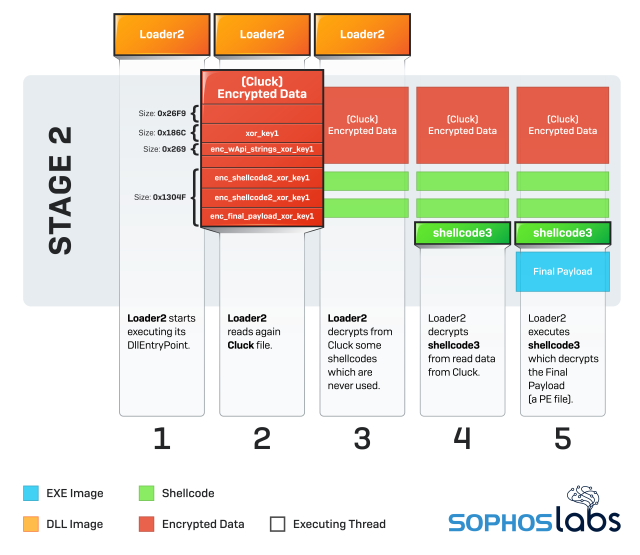

当Shellcode2将 Loader 2 加载到内存中时,解密的第二阶段开始 。 加载程序2 读取Cluck文件以便解密更多工件。 基于包含加密数据的文件名(在本例中为Cluck),使用动态生成的xor密钥解密此阶段的数据。如下所示,在应用此xor之后,在文件的第二部分中存储了另一个xor密钥(xor_key2),该密钥用于解密不同的工件,例如字符串,shellcode和PE文件。

第二阶段工作进程

1. Loader2开始执行其DllEntryPoint。

2. Loader2再次读取Cluck文件。

3. Loader2从Cluck解密一些从未使用过的shellcode。

4. Loader2从Cluck读取的数据中解密shellcode3。

5. Loader2执行shellcode3,该shellcode3解密最终payload(PE文件)。

shellcode注入

解密之后,shellcode3在子进程中注入最终的payload。它使用具有NtCreateSection + NtMapViewOfSection代码注入技术的 cmd.exe完成此操作。

这些是分析过程中提取的伪像。

攻击者特征

我们发现总共有38个NSIS安装程序样本具有相似的特征:

相同的垃圾文件,不仅是他们的名字相同,内容也是相同的。从NSIS脚本生成安装程序时,打包payload的参与者必须将所有这些随机文件保存在硬盘上。

加载程序是相同的:所分析的NSIS安装程序中的所有加载程序都是相同的,不是在哈希值方面,而是在函数方面。

· 所有初始加载程序只有一个导出,这由NSIS安装程序调用

· 初始加载程序从加密数据中读取数据,以解密加载加载程序2的shellcode。

· 跨所有样本的加载器2从加密数据中提取并解密shellcode 3。

· Shellcode 3负责解密最终的payload并将其注入到远程进程中,在所有分析的样本之间都是二进制相等的。

但是,我们研究的每个NSIS安装程序都丢弃了不同的恶意软件payload。我们考虑了两种可能的情况:恶意的NSIS软件包是在暗网论坛上出售的通用打包程序;或者相同的威胁参与者正在使用自定义加载程序在其各种攻击中部署不同的payload。

尽管在暗网论坛上有很多打包机出售,但我们发现这种情况不太可能,因为如果不同的参与者使用同一个通用打包软件,则应该期望垃圾文件随payload的变化而变化。因此,我们以攻击来自同一攻击者的假说继续进行调查。

鉴于我们掌握的证据,我们不能证明一个攻击者对所有这些人都负责,但是我们至少从相同的打包策略和工件中知道,我们可以找到一种将所有这些人联系起来的方法。我们进行了进一步的分析,以寻找确定的联系,转向提供这些联系的感染链。

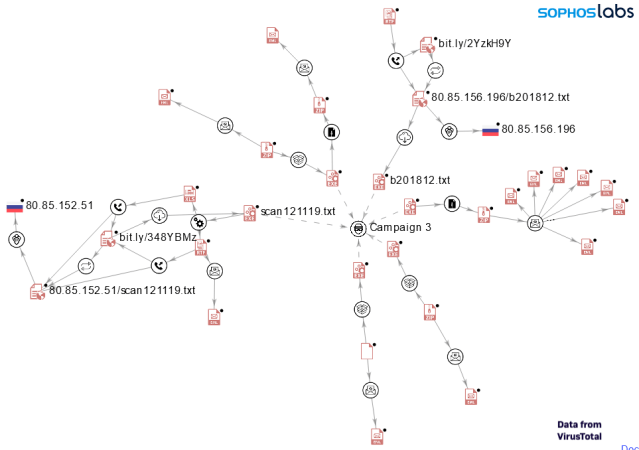

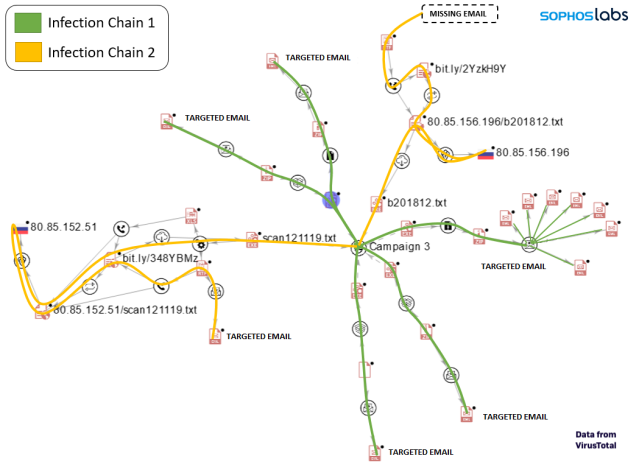

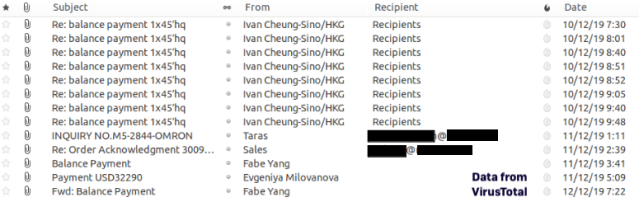

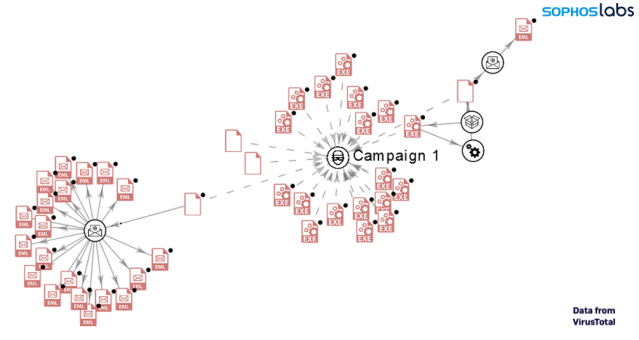

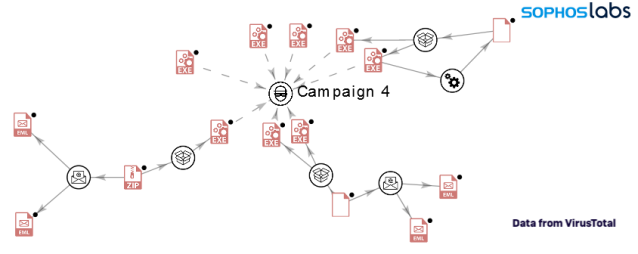

根据Sophos追踪技术,我们发现一组NSIS安装程序删除了这些垃圾文件,作为2019年12月8日至12月13日之间电子邮件活动的一部分。在我们观察到的电子邮件攻击中,目标似乎都是关键基础架构提供者(或与关键基础架构有关的业务)。我们使用VirusTotal的图形函数分析了观察到的攻击,并收集了有关其他受害者的开源信息。

上图显示了一些经过分析的NSIS安装程序的感染链。它揭示了用于感染受害者的两种常见模式:

在图表上叠加不同的感染链,表明两条链都用于VT数据显示的同一目标公司,任何目标公司都可能采用相同的方法。

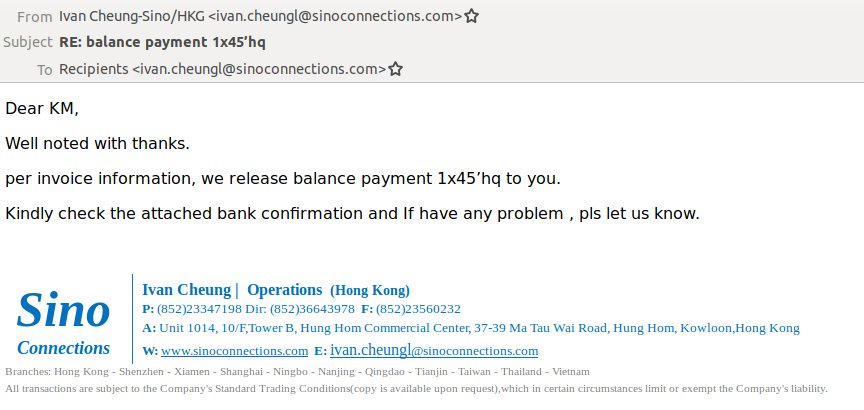

我们能够从VT中检索与此活动相关的一些电子邮件,通过这些电子邮件,我们能够确定一些安装者的目标。

Campaign 3电子邮件之一,将安装程序显示为“银行确认”。

我们在VirusTotal数据中找到的许多电子邮件没有显示收件人的地址,或者收件人地址填充了发件人字段中显示的相同电子邮件地址。在这些情况下,我们分析了电子邮件标题,因为标题包含与电子邮件相关的更多信息,例如原始收件人。

在对NSIS安装程序进行分析时,我们发现与原始样本具有相同的垃圾文件,我们确定了至少5个不同的恶意软件家族用作最终payload,它们均是InfoStealer或RAT恶意软件:

· ForeIT/Lokibot

· BetaBot

· Formbook

· AgentTesla

· Netwire

然后,我们研究了用于这些payload的命令和控制(C&C)基础结构,检查它们之间是否存在任何关系,并查看是否使用C&C将窃取的数据点发送到相同或相似的服务器。

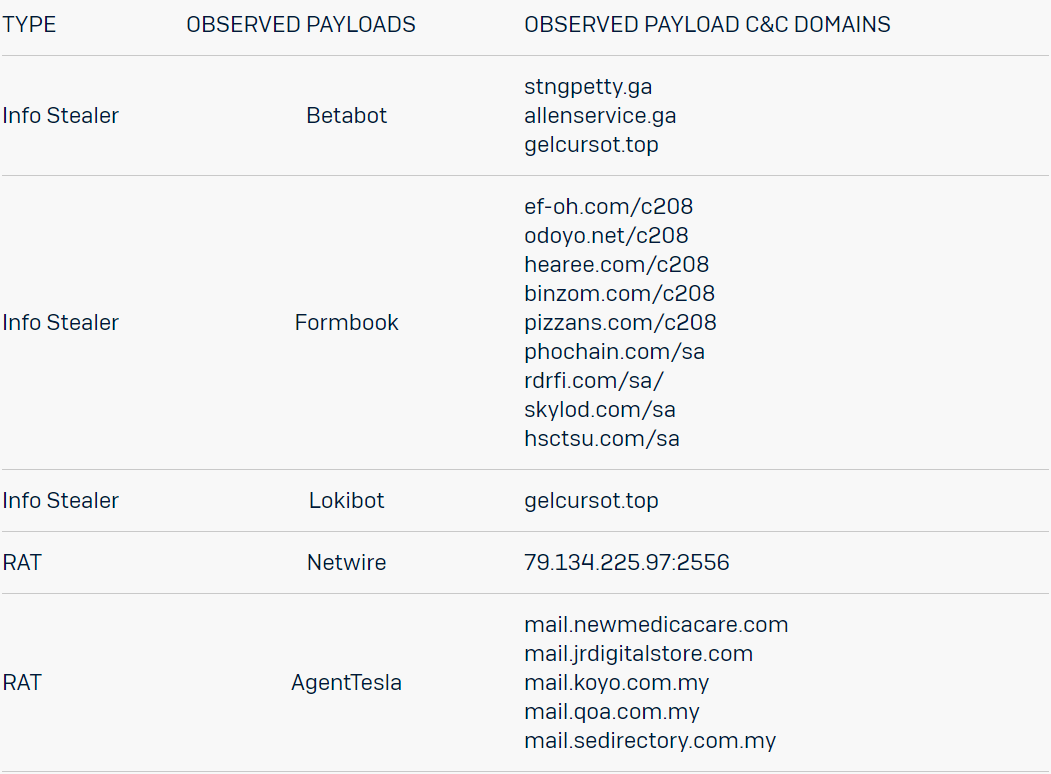

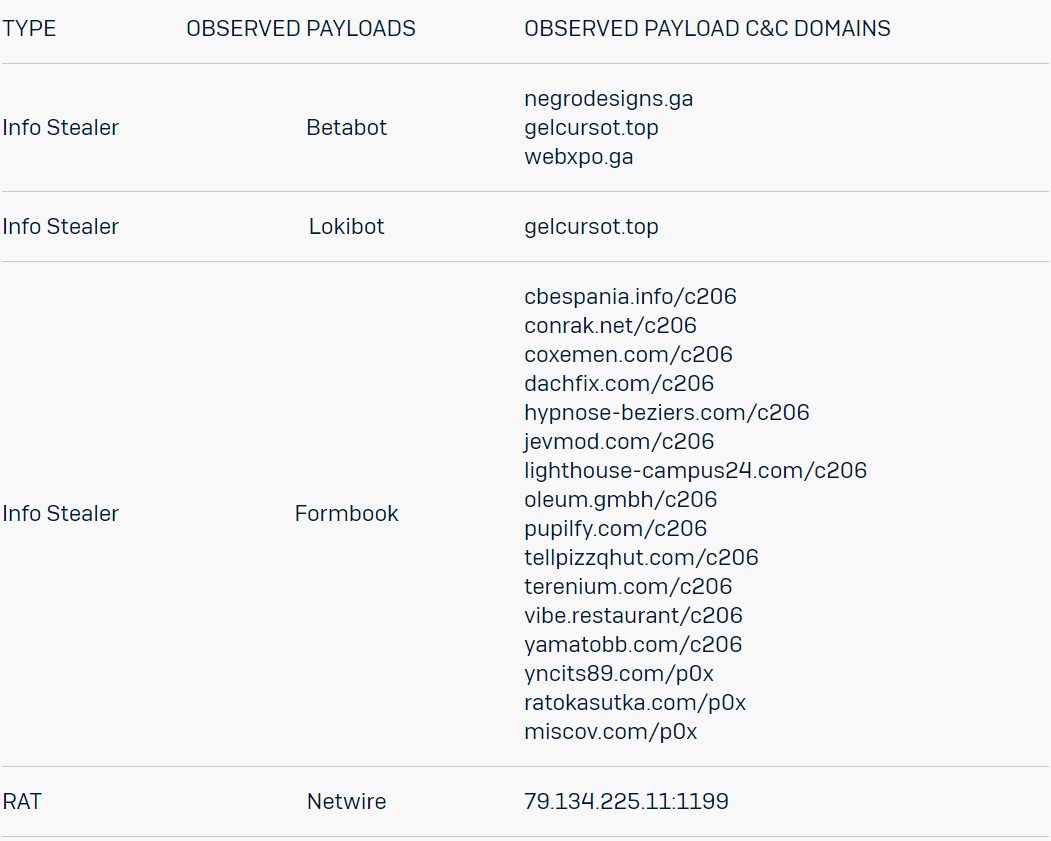

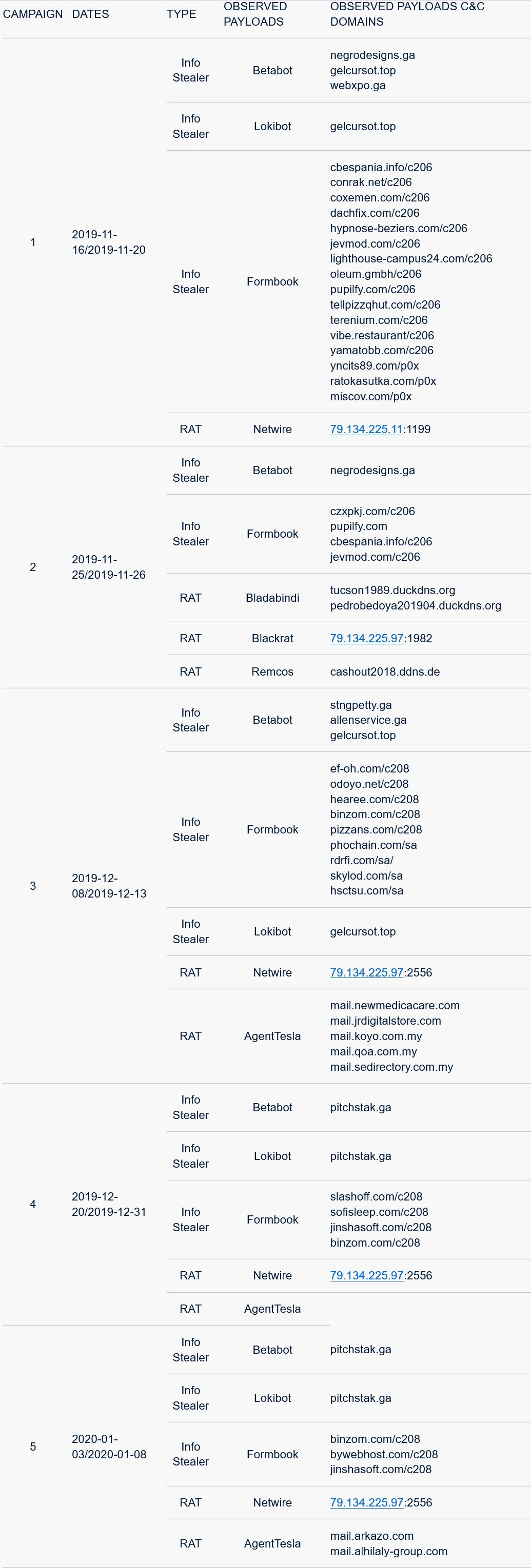

以下是此活动中确定的一些家庭及其C&C:

与活动系列相关的每种类型的几乎所有恶意软件样本都共享相同的C&C。在某些情况下,甚至不同的家族(例如Lokibot和Betabot)也都为其C&C共享相同的域。

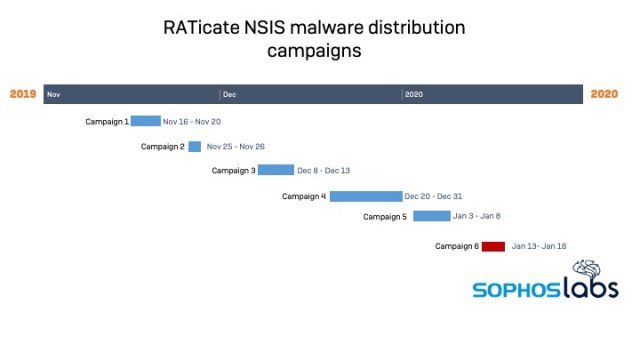

组织关联

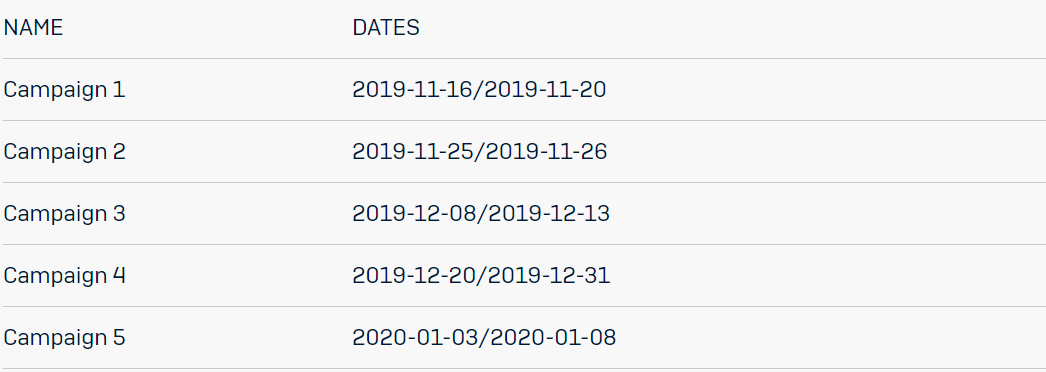

按照这种模式-寻找其他NSIS安装程序组,它们会在相同的日期范围内丢弃相同的垃圾文件-我们能够识别出在2019年11月16日至2020年1月8日之间发生的5个不同的NSIS活动。由于这些活动中的每一个都与我们的第一个样本不同,因此它们的行为与活动3中观察到的行为相同(或至少相似)。

CAMPAIGN 1 (NOVEMBER 16-20, 2019)

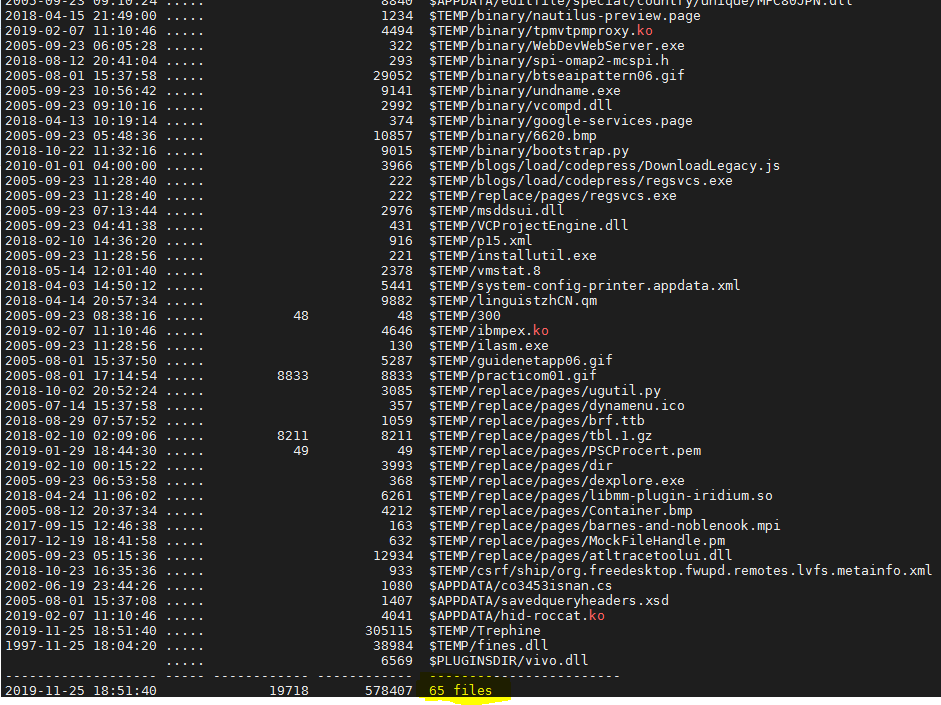

这些是属于活动系列1的所有NSIS安装程序的已删除垃圾文件:

列出活动1的样本中包含的文件之后,输出7z

这些是在安装程序的第一次分类中为活动1标识的一些payload。

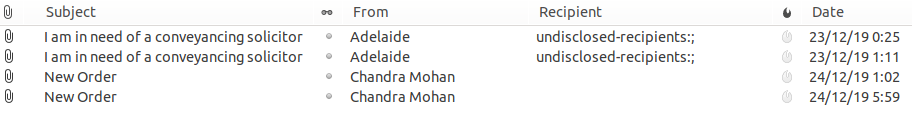

这是我们从VirusTotal收集到的与Campaign 1相关的电子邮件示例:

活动系列1中使用过的电子邮件

下图显示了活动1的关系和感染链(基于VT的可用数据)

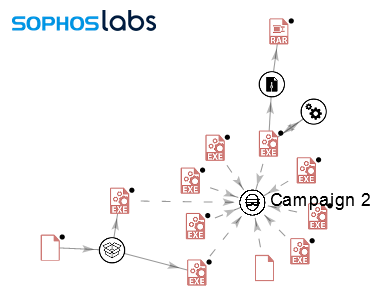

Campaign 2 (November 25, 2019 to November 26, 2019)

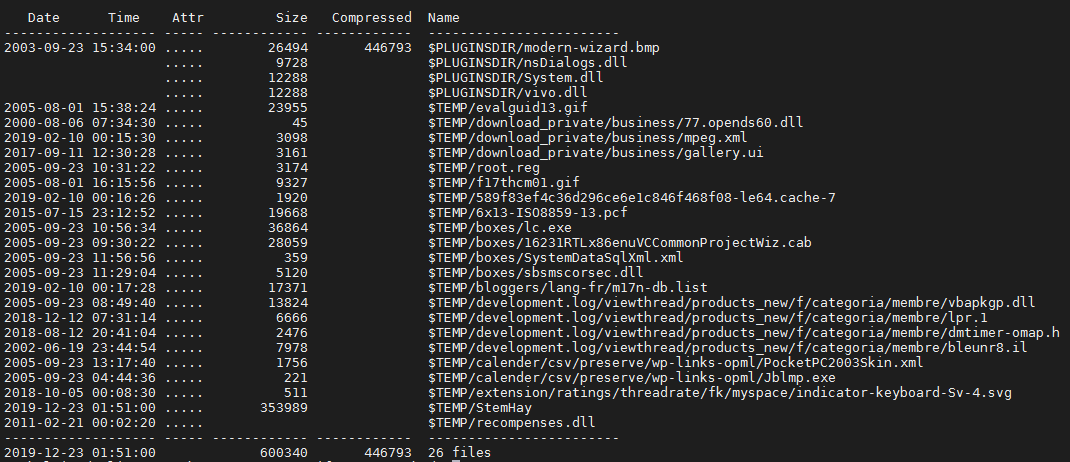

这些是属于活动系列2的所有NSIS安装程序的已删除垃圾文件:

在列出属于活动2的样本中包含的文件之后,输出7z

在第一次分类中为攻击2识别的一些payload包括以下内容:

我们找不到与此活动系列有关的电子邮件,因此无法映射其预期目标。下图显示了相似负载之间的关系。

来自VirusTotal的数据

CAMPAIGN 4 (DECEMBER 20, 2019 TO DECEMBER 31, 2019)

这些是属于活动系列4的所有NSIS安装程序的已删除垃圾文件:

与活动4相关的一些payload包括:

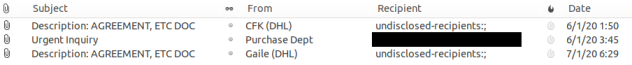

从VirusTotal收集的电子邮件与活动4相关联。

CAMPAIGN 5 (JANUARY 3, 2020 TO JANUARY 8, 2020)

这些是属于活动系列5的所有NSIS安装程序的已删除垃圾文件:

列出属于活动5的样本中包含的文件后,输出7z

活动系列5的部分payload:

我们收集的与活动5相关的电子邮件样本:

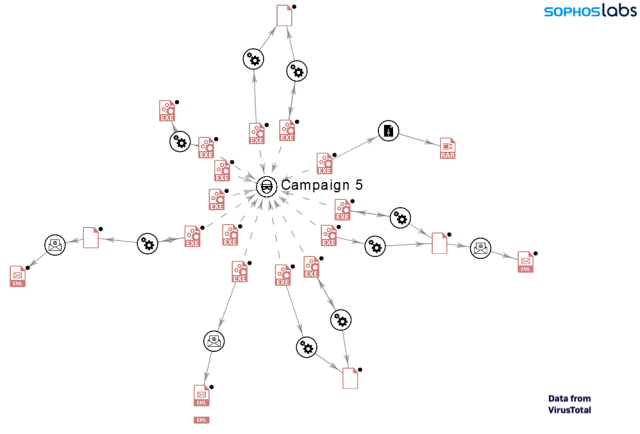

下图显示了活动5的关系和感染链(基于VT的可用数据)

威胁分析

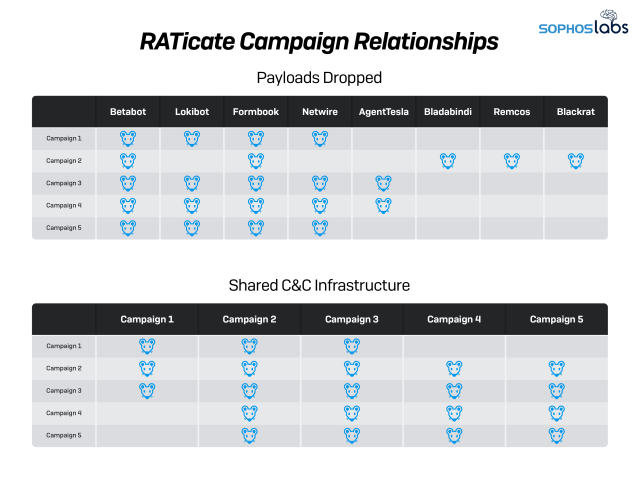

查看在分析过程中发现的所有活动,我们发现C&C基础架构中经常出现重复,如下表所示:

我们还发现,每个活动系列的某些不同payload(大多数是Betabot,Lokibot,AgentTesla和Formbook)共享相同的C&C。这表明,同一参与者/组正在管理这些恶意软件活动背后的Web面板。

攻击时间表也有明显的聚类-它们之间从来没有任何重叠,这表明它们是由相同的威胁参与者连续操作的(包括我们观察到的第六次攻击,将在下一次报告中介绍):

这些攻击不仅在同一攻击中跨不同payload共享命令和控制基础结构。一些基础设施还可以在多个活动中共享,这也表明同一参与者参与了所有活动。

下表显示了活动系列之间的一些有趣关系。

动机分析

根据RATicate使用的payload,很明显,该组织开展的活动是为了获得对目标公司网络上计算机的访问和控制权。从这些活动发送的收集的电子邮件中确定的目标包括:

· 罗马尼亚的电气设备制造商;

· 科威特建筑服务和工程公司;

· 韩国互联网公司;

· 韩国投资公司;

· 英国建筑供应商;

· 韩国医学新闻刊物;

· 韩国电信和电缆制造商;

· 瑞士出版设备制造商;

· 日本的快递和运输公司。

我们知道目标至少在两个活动中重叠:活动1和2都针对电气设备制造商。在多个活动系列中可能有更多共同的目标(我们仅查看VirusTotal的公开可用数据,而未研究非公开数据库)。而且,许多(但不是全部)已针对的公司与关键基础架构有关。

我们使用这些NSIS安装程序(从1月13日至16日)检测到了另外一个近期的活动系列。但是,随着我们继续研究该攻击者组,我们一直在研究我们认为由同一攻击者进行的其他活动-并且我们相信自1月份以来,该攻击者已开始使用其他装载和打包工具。

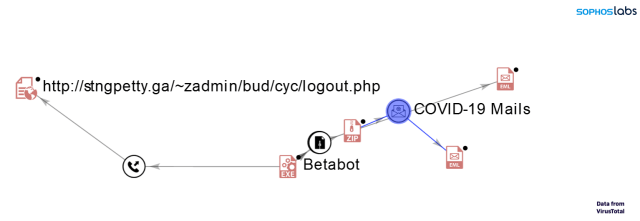

其中一项活动是我们在三月份检测到的电子邮件活动,该活动使用COVID-19全球大流行来诱使受害者打开payload。检测到的最新样本随各种Visual Basic加载程序一起提供-包括Proofpoint在2019年12月发现的Guloader恶意软件删除程序。

我们认为这些活动活动是由同一攻击者进行的,其原因有很多:

· 该电子邮件的目标客户与之前的活动系列相同。

· 一些检测到的payload是Betabot和Lokibot,它们是先前活动中观察到的系列。

· Betabot的C&C与之前的活动系列中观察到的相似,它与Campaign 3的Betabot(stngpetty [。] ga)使用相同的域,并使用类似的路径(/~zadmin/{NAME1}/{NAME2}/logout.php) 。

根据他们的行为,我们不确定RATicate小组是专注于企业间谍活动还是只是充当其他参与者的恶意软件即服务提供商。可能仅仅是他们将恶意软件投放到目标公司上,以提供对其他公司的付费访问权限,或者是将InfoStealer和RAT恶意软件用作更大的恶意软件分发工作的一部分。我们将继续分析新的攻击,并希望对它们的动机有更深入的了解。

沙箱对抗

在分析第一个RATicate示例时,我们发现安装程序删除的Shellcode3使用了许多有趣的技术来使其难以分析API调用,并且使用了许多反调试技巧来进一步阻碍分析。但是,我们在这些示例中也发现了一个奇怪的行为:如果以SHA256哈希作为文件名执行示例,程序将崩溃。

当文件名大小为其SHA256哈希值时,分析的示例崩溃。

这种行为可能被视为一种反分析技巧。由于沙箱通常以其哈希作为文件名运行样本,因此该技术可以避免在沙箱环境中执行payload。但是在这种情况下,该行为实际上是由于代码中的错误所致。

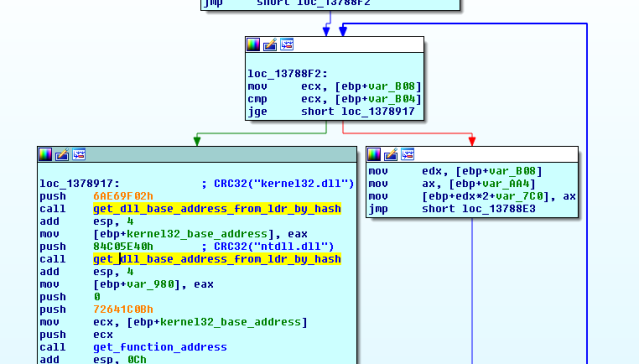

在执行Shellcode 3期间发生错误。

在IDA Pro中查看的shellcode 3代码片段。

Shellcode3使用一种已知技术通过在Windows操作系统的进程环境块(PEB)中搜索LDR_DATA_TABLE_ENTRY数据结构来获取已加载模块的地址(例如库和可执行文件的映像本身),LDR结构包含的信息包括已加载模块的名称和地址,shell程序代码会根据所需函数名称的哈希值检查此结构,从而提供一种静默方式来动态解析要调用的函数的内存地址。

Shellcode 3函数根据LDR_DATA_TABLE获取模块基地址,其中包含导致示例崩溃的错误。

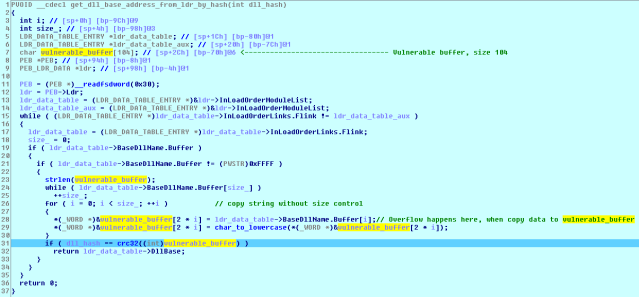

此函数是在代码的 get_dll_base_addres_from_ldr_by_hash(dll_hash)函数中实现的,它是崩溃发生的地方。该函数遍历LDR数据结构,对加载模块的名称进行哈希处理,以尝试匹配作为参数传递的哈希。

该函数将ldr_data_table-> BaseDllName.Buffer的内容放入缓冲区中,以便将ANSI字符串转换为UNICODE字符串。

但是,由于脆弱的缓冲区字符串的大小为104,并且正在存储Unicode字符串,这意味着其大小限制实际上只是52个ANSI字符。其结果是,如果文件名的长度为53个或更多字符,则将发生缓冲区溢出。要使程序崩溃,你只需为示例提供57个字符的文件名(例如“ this_is_57_length_filename_in_order_to_do_a_crash_PoC.exe”)。

经过分析,我们确定这是编程错误,而不是反沙盒技术。

IOCs

与RATicate活动系列相关的文件的哈希可以在SophosLabs的GitHub站点找到。

https://github.com/sophoslabs/IoCs/blob/master/malware-Raticate Campaign 1 0a19ff6641710799f55f87dde8368f1f8dd65df733026c44895413d4d0551d3e c89a6f34e268fc278a2a432906430de5b34f1bcc66abdbf42dfb7efd66dd1789 b2deb7ba90236e7560e763c0b51ccd3292c16001b19de6081f6887fd4bb6c54c 3710e346662d90d7a79d5a0f089d29497364bfdfef1fe92e97f9cb0ef9085e2b 658b49ce37c0de6f7964f037efd2fdf9ffa7464ebb672c9bc736aaca6f16a816 6ecfa92a50f8607d68a22d81f331a03afd5704e8050f919018d211d3bfe17545 b4475e10f17d3042d72c89c8bb41e0d26f89e241f9fb0a3f561e8b75c525f155 dbf077ee1a9898a48c5ff8be6c1c40f6ff8f962e197203328d6a38a37b339fcf 5a037073cee53b16e24884de250c481245733ca36d490d6ccf6bd89f5d5b9eff a326d53ba25a45e83b756eab6e5b92e73ddb6abe2e4afe901b8b346848081b49 864cd1cbf2bbb78528c7a23f77d65ef10e1fc2076c8aa3156f4c75ff40f39d6c 547207a3eb537c6b72a22420354471af1e763d4b66eab57938959ad4a581da96 17e6956252795cb552fc36936f35b7d4213290a27547ea01fa4e2ddab4984863 832f2bf5f2a1a0f40eb89b0d0f793ebd87de09936b19ac723e0f45d56c297c98 a42c300498189da05c0df077eb7c9690f8f866984d54a3e77ff0e7133f9b8150 32c9e1b0df6672d578ff03e37de3a7ffd8e3dae1cef6bf72ba2907764780943f 181900a35994a230e556d7169b06424ab5002c11c932ed229cbf97bc89fa3801 6e5796897b714032f6078460ebab05707bfb622d8696079a90b73f17443f2891 818983bd0636b497f50c5d88dd6d445f97ab7ba5cb16bfb7e3507477627b43f4 f80cb4485215b0742f8eb52176feacc81f3480a05e80ab3f93296a8c3065f44c 4b85eeb935fb27ad2f2389f44a868a7f40c934944f226bf7336ba637297187bb 11baa12646aaf52cf6af9207afe9114c6bdffc16bbb3b7e20225182f766812a1 Campaign 2 62b925870b591e72d98fc370c7943c8afd97e99f264919907469876c2c1a6e22 3c5d30e50426186a45c6cee71e34b97fecace53bf5cfe092317d12cc73454de5 87efed1d252426d609deebe96c92cfe417b72aec54c39cb7c61d8aa80f8630ae 42fc44622a1e2e6569d0c41f7f6919aa4847bcc8042688fbdf15ea510563990a 9a31bd14db9289028a7d833d2ca28131bb2c2a505ad3a69064b97453f5f34ceb 70de9b2eef65e71737558999d8f5ee00ff6ed100d7ddbb5bbc2b5f16f1bb6cdf 9d7861c14680bd8eb5ec6641f1761df8a8bcdad9fc1fdc6028f17bf1dc9a384f c0a74e429d67691c69c38044d241e7c860a76b8579ffacd7991ed32953cfcd0c a2ba22c9e4ca97ac1f6c117bba4090f2cdb9cedcad30e68666bd67183ef102f3 74aaf71f2ec7afb5d61a3f25b3878a327ada4b8d29c62ca23a3d0cbbe134c4f1 ea51d9b9becc292d654db7773c3a60e5a92c9e51c03a812f9ccf4ecfd296ddbe a773ca3d514b7232932f451539adc94d0933ce313328ed9f48ed5f1ebf4f555e Campaign 3 92f829ebcda59a979889ff63082f8a8dde31a9e1fca950116edc2429c86e3af0 f491f0c961ccf721dd36ef74dc764b89f41ca2f9068e98e4509dfd1204335fd5 300c453f1a23149b1d1f2140c17107845b139fc8bcc78f7af607ec0dc1886545 a6aa4b2f9ac141ffb19aa1a846625a4a87b5726f2e51de0f4b04bc203fc6d8ed 4fcaeec9c065be5cdb5a5a13005f60f15181dc3b2fc0a6a95236872e7b79ea1a dd9cb7e25cf587d1e8a6a857652b226fb760dcec1a2f1f8bd1f3478f64106069 c34059d7d84e86ecdd061db7f7e0d4c1374d7cbac3a0ef2014be1783eee0308b bfc56135480dc62cc0cc59afbc6f789e8653c3572a27a0e8d88a9af87bc7766f 99fe53df1ff7aab3ec24e4a55c2fe3999fd1526c4ebd5d69ccb49ea21284b6ff 0515a25c628c836a3c9b1cf4662648c1ff06c5a73a70fee847bbeb2f000ef25b a35ade39711fc3a32d976f1b765eeee466beaf3c5c638de1dcdf5cef0852b713 a170d60f042695e7cf4e101201fdb42c9098a61fad230aebed7ec6b2922cedcb b5cb4efaae1a96a9845ec8990a7b351e127f68f1cb25bea030088e9abcb1d25b 8618e2aa6e4586700485b1438c3d41fc0e2c4f7e1461ab5728a6037cbce255c9 2743c38ed0f50f2dba370234514a36d31756c26820f5f3a95b3a8e34f7c9a137 112a0a7a764c073844f14c6ff284d59674062379579c0051d9e224b1f8404447 27b0d4870da49246f191fdf1d0b1b284b05461e132cde25693f82f4d2f39c800 125307a1cfeba113260663a1575481a33523354d55becbda07a3de6d6399fb2b d9597a3a5b6c2a4f960cfaaabf69e81a3842ec7c34ad5e9a5270118e8d62481c ed693eb9bf5fbd35c147640a4c0c688f3baa620e58dabaf0da351aa9c9825857 05e25668ecab07ba2dd341f257809f1f2c8cd7ce40c292dd68fe5d084e6e7d3c f75c90fd0e80b7088645a9f383076bf450327b4f268ee76bba890b51fe4ce02d 85629f01dcfbf54dc16d5c02765939ce9adba9110019c6b0f9c19bc2fe5c1ffb ca7e82c05049a081d052e12868c0af6531a3d5b94c2767ee760f437310e3e7d5 Campaign 4 08c8902ba83e2535caf9eb6b9b2cfadc6ef91a970c14ae2aa97d3f5ef67d7c87 6dd3e18ef332e6a6241095ee01f6d64b5251a9fcfcbaaf76dc63e9de9615248f 98ce5ad1a455614fc4bcfd1d789efc6cdfafb752d1642cd987dc36cd1ece62ba 945b3a4f18decc98121ac3cd8406a6a4bbc3af2882f90b873c452f9d7d05fb0b 36a374b7b0d7b6f230e092c74cb9744468dce9d16b8ec9506bc8931b5b268205 375693eb6ff08811764b9fb292e09c4232e380732bf18620ffe89f57feeb6b92 02883fde3408c86f4a261907335d8e95e7f33c9f7e95f298a67a3e7a1777b9a6 47a4e4f234051fc889d3180d7b26a93527d36baea05d70786976bdc5a3c3b26c Campaign 5 86f65d097883c73d2cfcc7691182a90f373869c10366084274843423cb32f9cb c867c20bd9fabc6855b15b607a18637040a68174d9b2c98ccebd7e4ed259979c 7d3196d1f645c8f1d7c941c261c0e4c3aa5cea2137c40cd59091f4c4ed8d4fed 058fa9c3d43e5bb10914ccc6015b522740cb512c2ef46f082f17627b9c40d4ab 0fca673bb346dcda20aa59e1de49dee4e3aace600d97c1f66bf4f20f74213451 9401a08c1293a7bf361dcef2ee9dbfb310e130474ae1e25af6c3868c6ab7acf3 611c6c9a1d0574fb5651facdf55e20421ead937a4205d2c3ee521b5c3f282df0 73d0ccd49d0742b3cf96f2c3010b52864d544688d5ac469d57fec7752c48e720 07aec105b470a12d9a8d1036f4f2c61a4419ba45a8b9fd19fb48a90369b8745a e6f2d277d61fd27d2a6452619111c272047ff478247251c9ec5651f5f67e1519 fcb636e016115862b12385330bc2f39a778f79141f07d589dcae8506f0cd3216 6547d7da4ff2202628eb1e845af176daf0b0fdf4611629d1aa3901c004364ccf 75f0fe3334945f520f4496cf8e17afb5d0cad12cfb81e9bb441ef317177521ec #Domains used as C&C for malware payloads delivered by RATicate #Betabot allenservice.ga gelcursot.top negrodesigns.ga pitchstak.ga stngpetty.ga webxpo.ga #Lokibot gelcursot.top pitchstak.ga #Formbook binzom.com/c208 cbespania.info/c206 conrak.net/c206 coxemen.com/c206 czxpkj.com/c206 dachfix.com/c206 ef-oh.com/c208 hearee.com/c208 hsctsu.com/sa hypnose-beziers.com/c206 jevmod.com/c206 jinshasoft.com/c208 lighthouse-campus24.com/c206 miscov.com/p0x odoyo.net/c208 oleum.gmbh/c206 phochain.com/sa pizzans.com/c208 pupilfy.com/c206 ratokasutka.com/p0x rdrfi.com/sa/ skylod.com/sa slashoff.com/c208 sofisleep.com/c208 tellpizzqhut.com/c206 terenium.com/c206 vibe.restaurant/c206 yamatobb.com/c206 yncits89.com/p0x bywebhost.com/c208 #Netwire 79.134.225.11:1199 79.134.225.97:2556 #Bladabindi tucson1989.duckdns.org pedrobedoya201904.duckdns.org #Blackrat 79.134.225.97:1982 #Remcos cashout2018.ddns.de #AgentTesla mail.newmedicacare.com mail.jrdigitalstore.com mail.koyo.com.my mail.qoa.com.my mail.sedirectory.com.my mail.arkazo.com mail.alhilaly-group.com

发表评论

提供云计算服务

提供云计算服务