盛邦安全

盛邦安全2010年成立,专注于网络空间安全领域。2023年7月科创板上市,股票代码:688651。集团以“让网络空间更有序”为使命,为用户提供卫星互联网与低空通信安全、网络空间地图、网络安全基础类及业务场景安全类产品与服务。秉承精准识别、精确防御、深入场景的“两精一深”的研发战略,盛邦安全致力于从网络空间视角剖析数字世界,帮助客户构建数字世界的网络空间地图,护航企事业单位的数字化转型。

-

告别脚本小子系列丨JAVA安全(6)——反序列化利用链(上)

我们通常把反序列化漏洞和反序列化利用链分开来看,有反序列化漏洞不一定有反序列化利用链。

-

专业分析远离社死!如何看待QQ出现大面积盗号?

近日,qq群内出现了大量的广告信息,不少人员当场社死。针对此次事件,腾讯官方也给了相应的回复,今天我们想和大家聊聊我们的qq是如何“被盗”的。

-

参数化导致的WAF绕过研究

在前面的两篇文章中,我们已经对编码和normalize这两个阶段可能造成的WAF绕过进行了分析。按照之前文章的分析结论,参数化是整个WAF工作过程中的又一个重要的阶段,在这个阶段中同样存在可以绕过WAF的思路。

-

某知名OA高版本getshell思路(附部分脚本)

本文以曾经研究过的通达OA11.9版本为例,阐述在高版本通达中如何利用通达自身的特性来getshell。文中涉及的所有漏洞都是笔者自研和首发,大多数已在最新版的通达OA12.0中修复,本文只是分享一下挖掘这些漏洞的思路和过程。很多时候我们想拿到权限,不一定非要通过某个牛逼的漏洞,组合利用一些特性也能带来意想不到的效果。

-

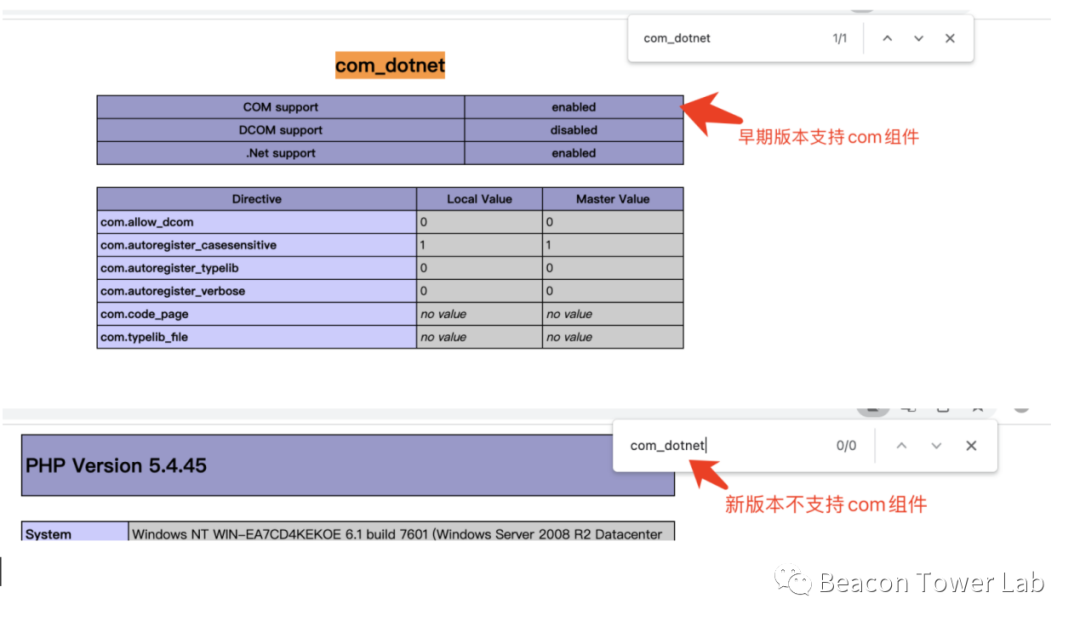

某知名OA命令执行方法探索(续)

熟悉通达的小伙伴都知道通达是属于集成安装环境,和一般的CMS不同,通达安装好之后是自带配置好的WEB服务器nginx,一般来说不存在环境问题导致的差异。通达在配置中默认配置了disable_functions选项,禁止了常见的命令执行函数,甚至就连phpinfo也是禁用的。为了测试方便,在后续的分析中都手动去除了phpinfo不能执行的限制。