Android恶意软件Konfety使用畸形APK来逃避检测

一种新的Konfety安卓恶意软件变种出现,带有畸形的ZIP结构和其他混淆方法,使其能够逃避分析和检测。

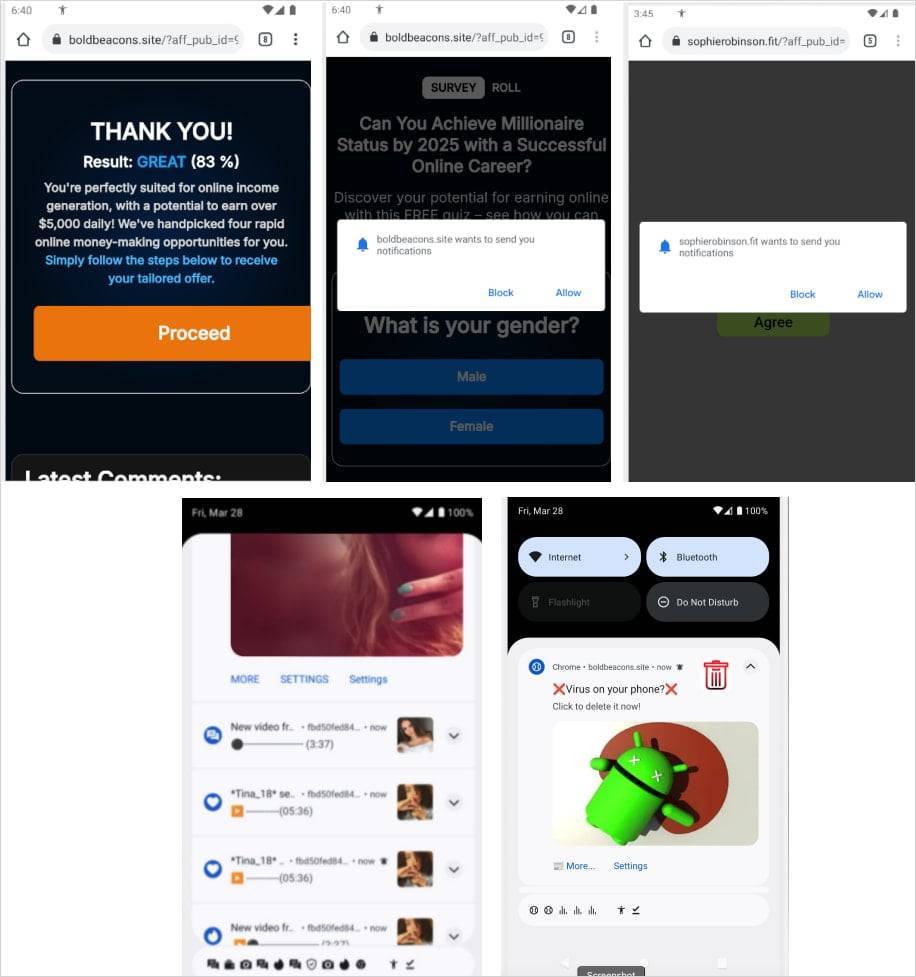

据悉,Konfety自称是一款合法的应用程序,模仿谷歌Play上的无害产品,但没有任何承诺的功能。恶意软件的功能包括将用户重定向到恶意网站,推送不需要的应用程序安装,以及虚假的浏览器通知。

相反,它使用CaramelAds SDK获取并呈现隐藏的广告,并泄露安装的应用程序、网络配置和系统信息等信息。

由Konfety触发的不良广告和重定向

由Konfety触发的不良广告和重定向

虽然Konfety不是间谍软件或RAT工具,但它在APK中包含一个加密的二级DEX文件,该文件在运行时被解密和加载,包含在AndroidManifest文件中声明的隐藏服务。这为动态安装额外的模块敞开了大门,从而允许在当前感染中提供更危险的功能。

逃避策略

移动安全平台Zimperium的研究人员发现并分析了最新的Konfety变种,报告称该恶意软件使用几种方法来混淆其真实性质和活动。

Konfety通过复制谷歌Play上可用的合法应用程序的名称和品牌,并通过第三方商店分发,从而诱骗受害者安装它——Human的研究人员将这种策略称为“诱饵双胞胎”。

恶意软件的运营商正在第三方应用商店中推广它。

这些市场通常是用户寻找“免费”的高级应用版本的地方,因为他们想避免被Google跟踪,或者他们的安卓设备不再受支持,或者他们无法使用Google服务。

动态代码加载(恶意逻辑隐藏在运行时加载的加密DEX文件中)是Konfety采用的另一种有效的混淆和逃避机制。

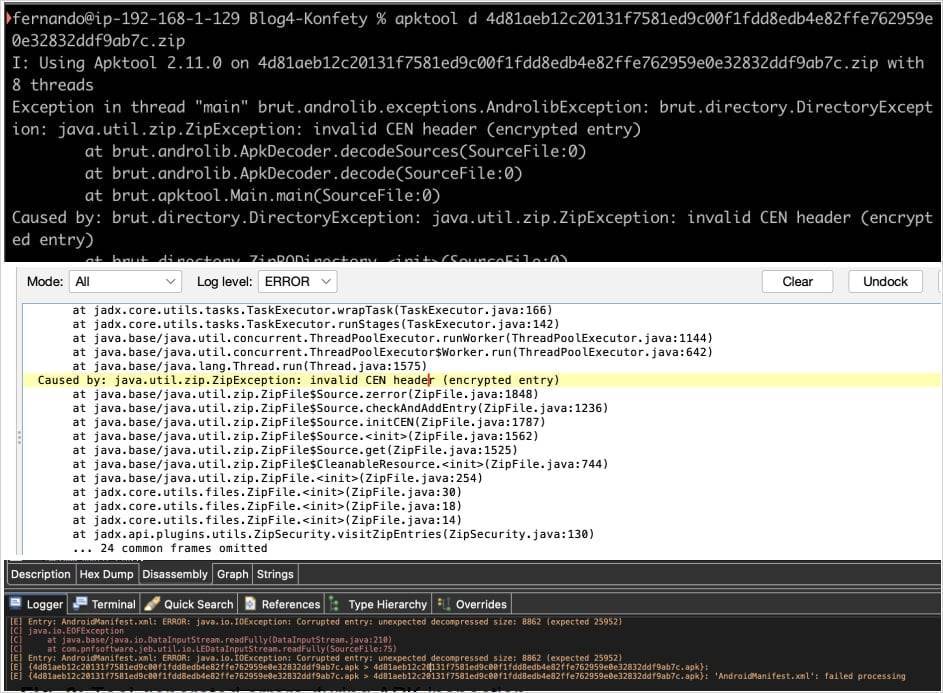

Konfety中另一个不常见的反分析策略是以一种混淆或破坏静态分析和逆向工程工具的方式操纵APK文件。

首先,APK将通用位标志设置为“0位”,表示文件已加密,即使它没有加密。当试图检查文件时,这会触发错误的密码提示,阻止或延迟对APK内容的访问。

其次,APK中的关键文件是使用BZIP压缩(0x000C)声明的,而APKTool和JADX等分析工具不支持这种压缩,从而导致解析失败。

分析工具在试图解析恶意APK时崩溃

分析工具在试图解析恶意APK时崩溃

同时,Android忽略声明的方法,退回到默认处理以保持稳定性,允许恶意应用在设备上毫无问题地安装和运行。安装后,Konfety会隐藏其应用程序图标和名称,并使用地理围栏根据受害者所在地区改变行为。

在过去的Android恶意软件中也观察到基于压缩的混淆,正如卡巴斯基在2024年4月关于SoumniBot恶意软件的报告中所强调的那样。在这种情况下,SoumniBot在AndroidManifest.xml中声明了一个无效的压缩方法,声明了一个虚假的文件大小和数据覆盖,并用非常大的命名空间字符串混淆了分析工具。

通常建议人们避免安装第三方Android应用商店的APK文件,只信任你知道的发行商的软件。