保护内网域安全之扫描Active Directory特权和特权帐户(一)

因为攻击者的一些原因,Active Directory Recon成为了新的热点,Red Teamers和渗透测试人员已经意识到越过企业组织来控制Active Directory的权限。

在2016年的Black Hat&DEF CON会议期间,我分别站在Black Team和Red Team的角度,使用PowerView(由Will @ harmj0y 编写)列举了使用AD中的权限。

这篇文章详细介绍了如何在Active Directory中委托特权访问,以及如何最好地发现是谁在AD中拥有什么样权限。当我们为客户执行Active Directory安全性评估时,我们会检查本文中列出的所有数据点,包括特权组及其相关的权限,通过完整的审查Active Directory并将相关的权限映射,最后关联到一个适当的用户组或账户。

本文的内容我已经在草稿中发表了一段时间,而Bloodhound 现在支持AD ACL(Will @ harmj0y&Andy @ _Wald0 做的不错!),现在是获取有关AD权限的更多信息的时候了。本文中的示例会使用PowerView 的 PowerShell cmdlet。

Active Directory特权访问

挑战通常决定了每个组实际拥有了哪些访问权限。通常来说,企业组织并不完全理解对于一个用户组实际该拥有什么样的访问权限的全部影响。攻击者利用访问权限(虽然不总是特权访问)来入侵Active Directory。

经常出错的关键点是,Active Directory和关键资源的权限不仅仅是用户组成员拥有,而是由用户组合成的组合权限:

· Active Directory用户组成员。

· 具有特殊权限的AD用户组

· 通过修改默认权限(对于安全主体有直接和间接的操作),授予AD对象的权限。

· 在SIDHistory中将权限分配给AD对象的SID。

· 授予组策略对象的权限。

· 通过组策略(或本地策略)在工作站,服务器和域控制器上配置的用户权限分配定义了对这些系统进行提升的权限和权限。

· 在多个计算机或单个计算机上的本地用户组成员(类似于GPO分配的设置)。

· 授权共享文件夹。

用户组成员

枚举用户组成员是在Active Directory中发现特权帐户的一个简单的方法,尽管它通常不能说明完整的情况。域管理员,管理员和企业管理员的用户组成员显然拥有了完整的域/林管理员权限。创建自定义的用户组并对资源进行权限委派。

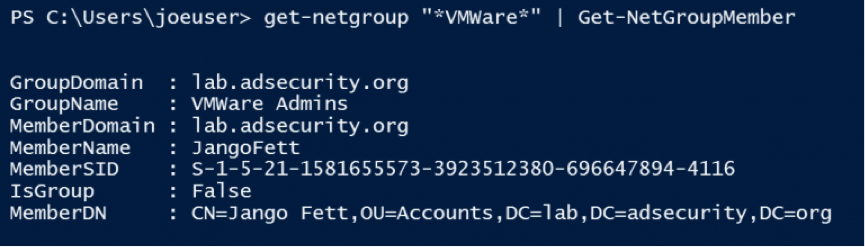

下图显示了使用PowerView查找VMWare用户组并列出其用户成员。

Account Operators:对域用户和域用户组具有默认权限的Active Directory组,以及登录到域控制器的能力

已知的SID / RID:S-1-5-32-548

帐户操作员组授予受限的帐户的用户创建特权。 此组的成员可以创建和修改的大多数类型的帐户,包括那些用户、 本地组和全局组和成员可以本地登录到域控制器。

Account Operators 组的成员不能管理管理员用户帐户,管理员的用户帐户或 Administrators, ,Server Operators, ,Account Operators, ,Backup Operators, ,或 打印操作员 组。 此组的成员不能修改用户权限。

Account Operators 组适用于中列出的 Windows Server 操作系统的版本 按操作系统版本的 active Directory 默认安全组。

默认情况下,此内置组没有任何成员,并且它可以创建和管理用户和域,包括其自己的成员身份和 Server Operators 组中的组。 此组被视为一个服务管理员组,因为它可以修改服务器操作员,又可以修改域控制器设置。 作为最佳做法是,将此组的成员资格留空,并不将它的任何委派的管理。 不能重命名、 删除或移动此组。

Administrators:本地或Active Directory组。AD组拥有对Active Directory域和域控制器的完整管理员权限

已知的SID / RID:S-1-5-32-544

管理员组的成员具有完全和不受限访问计算机,或计算机被提升为域控制器,如果成员具有不受限制访问权限到域。

管理员组适用于中列出的 Windows Server 操作系统的版本 按操作系统版本的 active Directory 默认安全组。

管理员组具有为其成员提供了对系统的完全控制的内置功能。 不能重命名、 删除或移动此组。 此内置的组控制对其域中的所有域控制器的访问,并且可以更改所有管理组的成员身份。

可通过以下组的成员修改成员资格︰ 默认服务管理员的域中 Domain Admins 或 Enterprise Admins。 此组具有特殊权限,才能在域控制器上取得该目录中的任何对象或任何资源的所有权。 此帐户被视为一个服务管理员组,因为其成员的域中具有完全访问权限的域控制器。

此安全组自 Windows Server 2008 中包括下列更改︰

默认用户权限的更改︰ 通过终端服务允许登录 在 Windows Server 2008 中,存在并已被取代 允许通过远程桌面服务登录。

从扩展坞中取出计算机 已删除在 Windows Server 2012 R2。

允许的RODC密码复制组:Active Directory组,成员可以在成功验证后将其域密码缓存在RODC上(包括用户和计算机帐户)。

已知的SID / RID:S-1-5-21- <domain> -571

此安全组的目的是管理 RODC 密码复制策略。 此组默认情况下,没有任何成员,这会导致新的只读域控制器不会缓存用户凭据的条件。 被拒绝的 RODC 密码复制组 组包含各种高特权帐户和安全组。 拒绝的 RODC 密码复制组取代了允许的 RODC 密码复制组。

允许的 RODC 密码复制组适用于中列出的 Windows Server 操作系统的版本 按操作系统版本的 active Directory 默认安全组。

自 Windows Server 2008 以来未更改此安全组。

Backup Operators:本地或Active Directory组。AD组成员可以备份或还原Active Directory并具有域控制器的登录权限(默认)。

已知的SID / RID:S-1-5-32-551

Backup Operators 组的成员可以备份和还原的计算机上,而不管保护这些文件权限的所有文件。 备份操作员也可以登录到并关闭计算机。 不能重命名、 删除或移动此组。 默认情况下,此内置组没有任何成员,并且它可以执行备份和还原域控制器上的操作。 可通过以下组中修改其成员身份︰ 默认服务管理员的域中 Domain Admins 或 Enterprise Admins。 它不能修改任何管理组的成员身份。 虽然此组的成员不能更改服务器设置或修改目录的配置,这些域控制器上具有所需权限以替换文件 (包括操作系统文件)。 因此,此组的成员被认为是服务管理员。

Backup Operators 组适用于中列出的 Windows Server 操作系统的版本 按操作系统版本的 active Directory 默认安全组。

自 Windows Server 2008 以来未更改此安全组。

证书服务DCOM访问:Active Directory组。

已知的SID / RID:S-1-5-32- <domain> -574

此组的成员可以连接到企业中的证书颁发机构。

证书服务 DCOM 访问组适用于中列出的 Windows Server 操作系统的版本 按操作系统版本的 active Directory 默认安全组。

自 Windows Server 2008 以来未更改此安全组。

Cert Publishers:Active Directory组。

已知SID / RID:S-1-5- <domain> -517

证书发行者组的成员有权在 Active Directory 中发布证书的用户对象。

Cert Publishers 组适用于中列出的 Windows Server 操作系统的版本 按操作系统版本的 active Directory 默认安全组。

自 Windows Server 2008 以来未更改此安全组。

Distributed COM Users:

已知的SID / RID:S-1-5-32-562

Distributed COM Users 组的成员可以启动、 激活,并在计算机上使用分布式 COM 对象。 Microsoft 组件对象模型 (COM) 是一个与平台无关,分布式面向对象的系统,用于创建二进制软件组件可以进行交互。 分布式组件对象模型 (DCOM) 允许应用程序分布在建立的最大价值,与您和该应用程序的位置。 此组显示为一个 SID,直到域控制器进行自主域控制器,其中包含操作主机角色 (也称为灵活单主机操作或 FSMO)。

Distributed COM Users 组适用于中列出的 Windows Server 操作系统的版本 按操作系统版本的 active Directory 默认安全组。

自 Windows Server 2008 以来未更改此安全组。

DnsAdmins:本地或Active Directory组。该组的成员拥有AD DNS的管理员权限,可以在作为DNS服务器运行的域控制器上通过DLL运行代码。

已知的SID / RID:S-1-5-21- <domain> -1102

DNSAdmins 组的成员有权访问网络的 DNS 信息。 默认权限,如下所示为︰ 允许︰ 读取、 写入、 创建所有子对象、 删除子对象、 特殊权限。

有关其他方法来保护 DNS 服务器服务的信息,请参阅 保护 DNS 服务器服务。

自 Windows Server 2008 以来未更改此安全组。

Domain Admins:具有Active Directory域和所有计算机(默认)的完整管理权限的Active Directory组,包括所有工作站,服务器和域控制器。通过域的管理员组中的自动成员以及所有计算机加入域时获得此权限。

已知的SID / RID:S-1-5- <domain> -512

Domain Admins 安全组的成员有权管理域。 默认情况下,Domain Admins 组是在已加入域,包括域控制器的所有计算机上 Administrators 组的成员。 Domain Admins 组是在 Active Directory 中为域创建的任何组成员的任何对象的默认所有者。 如果组的成员创建其他对象,如文件,默认所有者是管理员组。

Domain Admins 组控制对域中的所有域控制器的访问,并且它可以修改的域中的所有管理帐户的成员身份。 (管理员和域管理员),其域中的服务管理员组的成员和由 Enterprise Admins 组的成员,则可以修改成员资格。 这是认为是服务管理员帐户,因为其成员的域中具有完全访问权限的域控制器。

Domain Admins 组适用于中列出的 Windows Server 操作系统的版本 按操作系统版本的 active Directory 默认安全组。

自 Windows Server 2008 以来未更改此安全组。

Enterprise Admins:具有对AD林中的所有Active Directory域的完全管理权限的Active Directory组,并通过林中每个域中的Administrators组中的自动成员身份获得此权限。

已知的SID / RID:S-1-5-21- <root domain> -519

仅在根域的 Active Directory 林中的域中存在的 Enterprise Admins 组。 如果域处于本机模式,则它是一个通用组如果域处于混合模式下,它是一个全局组。 此组的成员有权在 Active Directory 中进行林范围的更改,如添加子域。

默认情况下,该组的唯一成员是林根域的管理员帐户。 此组自动添加到 Administrators 组中每个域林中,并且它提供了用于配置的所有域控制器的完全访问权限。 此组的成员可以修改所有管理组的成员身份。 只有根级域中的默认服务管理员组才可以修改成员身份。 这被视为服务管理员帐户。

Enterprise Admins 组适用于中列出的 Windows Server 操作系统的版本 按操作系统版本的 active Directory 默认安全组。

自 Windows Server 2008 以来未更改此安全组。

Event Log Readers:

已知SID / RID:S-1-5-32-573

此组的成员可以从本地计算机中读取事件日志。 当服务器被提升为域控制器时,创建的组。

事件日志读取器组适用于中列出的 Windows Server 操作系统的版本 按操作系统版本的 active Directory 默认安全组。

自 Windows Server 2008 以来未更改此安全组。

组策略创建者所有者:具有在域中创建组策略的能力的Active Directory组。

已知SID / RID:S-1-5- <domain> -520

此组有权创建、 编辑或删除域中的组策略对象。 默认情况下,该组的唯一成员是管理员。

有关可以使用与此安全组的其他功能的信息,请参阅 组策略规划和部署指南 》。

组策略创建者所有者组适用于中列出的 Windows Server 操作系统的版本 按操作系统版本的 active Directory 默认安全组。

自 Windows Server 2008 以来未更改此安全组。

Hyper-V管理员

已知的SID / RID:S-1-5-32-578

HYPER-V Administrators 组的成员在 HYPER-V 中具有完全和不受限访问的所有功能。 将成员添加到此组可帮助减少所需的管理员组中,成员的数目,进一步将访问。

注意:

在 Windows Server 2012 之前访问 HYPER-V 中的功能是由控制的部分中的管理员组的成员身份。

此安全组在 Windows Server 2012 中引入并在后续版本中未发生更改。

Windows 以前版本的 2000 Compatible Access:

已知SID / RID:S-1-5-32-554

Windows 以前版本的 2000 Compatible Access 组的成员具有域中的所有用户和组的读访问权限。 此组是用于向后兼容性运行 Windows NT 4.0 的计算机提供和更早版本。 默认情况下,特殊身份组,每个人,是此组的成员。 将用户添加到此组仅当它们在运行 Windows NT 4.0 或更早版本。

警告:

此组显示为一个 SID,直到域控制器进行自主域控制器,其中包含操作主机角色 (也称为灵活单主机操作或 FSMO)。

Windows 以前版本的 2000 Compatible Access 组适用于中列出的 Windows Server 操作系统的版本 按操作系统版本的 active Directory 默认安全组。

自 Windows Server 2008 以来未更改此安全组。

打印操作员:

已知SID / RID:S-1-5-32-550

此组的成员可以管理、 创建、 共享,和删除打印机连接到域中域控制器。 他们还可以管理 Active Directory 域中的打印机对象。 此组的成员可以本地登录到并关闭域中域控制器。

此组中没有默认的成员。 由于此组的成员可以加载和卸载设备驱动程序在域中的所有域控制器上,添加用户时谨慎使用。 不能重命名、 删除或移动此组。

Print Operators 组适用于中列出的 Windows Server 操作系统的版本 按操作系统版本的 active Directory 默认安全组。

自 Windows Server 2008 以来未更改此安全组。 但是,在 Windows Server 2008 R2,功能增加了用于管理打印管理。 有关详细信息,请参阅 分配委派的打印管理员和 Windows Server 2008 R2 中的打印机的权限设置。

Protected Users:

已知的SID / RID:S-1-5-21- <domain> -525

同时也为受保护用户组成员的免受威胁凭据的附加保护身份验证过程。

此安全组设计为战略的一部分,以有效地保护和管理企业中的凭据。 此组的成员自动具有应用于其帐户的非可配置保护。 在默认情况下,受保护的用户组中的成员身份意味着受到限制并主动保护。 若要修改的保护的帐户的唯一方法是从安全组中删除帐户。

在运行 Windows Server 2012 R2 和 Windows 8.1 的设备和主机计算机上,以及在主域控制器运行 Windows Server 2012 R2 的域中的域控制器上,此域相关的全局组将触发不可配置的保护。 当用户从未受损害的计算机登录到网络上的计算机时,这会大大减少凭据的内存占用。

根据该帐户的域功能级别,由于 Windows 中所支持的身份验证方法的行为更改,受保护的用户组的成员将进一步受保护。

受保护用户组的成员无法通过使用以下安全支持提供程序 (Ssp) 进行身份验证︰ NTLM、 摘要式身份验证或 CredSSP。 不会运行的设备上缓存密码 Windows 8.1, ,因此设备出现故障时进行身份验证到域的帐户是受保护用户组的成员。

Kerberos 协议不会在预身份验证过程中使用较弱的 DES 或 RC4 加密类型。 这意味着必须将域配置为至少支持 AES 加密套件。

无法通过 Kerberos 约束委派或不受约束的委派对用户帐户进行委派。 这意味着,如果用户是受保护的用户组的成员,则之前对其他系统的连接可能会失败。。

通过使用身份验证策略和接收器,可以通过 Active Directory 管理中心访问是配置的默认 Kerberos 票证授予票证 (Tgt) 生存期设置为四个小时。 这意味着超过 4 小时后,用户必须重新进行身份验证。

受保护用户组适用于中列出的 Windows Server 操作系统的版本 按操作系统版本的 active Directory 默认安全组。

在 Windows Server 2012 R2 中引入了此组。 有关此组的工作原理的详细信息,请参阅 受保护的用户安全组。

Remote Desktop Users(远程桌面用户组):

已知的SID / RID:S-1-5-32-555

RD 会话主机服务器上的 Remote Desktop Users 组用于授予用户和组权限远程连接到 RD 会话主机服务器。 不能重命名、 删除或移动此组。 它显示为一个 SID 直到域控制器进行自主域控制器,其中包含操作主机角色 (也称为灵活单主机操作或 FSMO)。

Remote Desktop Users 组适用于中列出的 Windows Server 操作系统的版本 按操作系统版本的 active Directory 默认安全组。

自 Windows Server 2008 以来未更改此安全组。

Schema Admins

已知的SID / RID:S-1-5- <root domain> -518

Schema Admins 组的成员可以修改 Active Directory 架构。 此组仅在根域的 Active Directory 林中的域中已存在。 如果域处于本机模式,则它是一个通用组如果域处于混合模式下,它是一个全局组。

组有权在 Active Directory 中进行架构更改。 默认情况下,该组的唯一成员是林根域的管理员帐户。 此组具有对架构的完全管理访问权限。

可以通过任何服务管理员组的根域中修改此组的成员资格。 这被视为服务管理员帐户,因为其成员可以修改控制结构和内容的整个目录的架构。

有关详细信息,请参阅 什么是 Active Directory 架构?: Active Directory。

Schema Admins 组适用于中列出的 Windows Server 操作系统的版本 按操作系统版本的 active Directory 默认安全组。

自 Windows Server 2008 以来未更改此安全组。

Server Operators:

已知的SID / RID:S-1-5-32-549

Server Operators 组的成员可以管理域服务器。 此组仅存在于域控制器。 默认情况下,组没有任何成员。 Server Operators 组的成员可以以交互方式登录到服务器、 创建和删除网络共享资源、 启动和停止服务、 备份和还原的文件、 设置格式的计算机的硬盘驱动器上并关闭计算机。 不能重命名、 删除或移动此组。

默认情况下,此内置组没有任何成员,并且它可以访问的域控制器上的服务器配置选项。 由服务管理员组,管理员和域管理员,在域中,而且 Enterprise Admins 组中控制其成员身份。 此组的成员无法更改的任何管理组成员身份。 这被视为服务管理员帐户,因为它的成员具有对域控制器的物理访问,他们可以执行维护任务 (如备份和还原),它们具有更改域控制器安装的二进制文件的能力。 请注意下表中的默认用户权利。

Server Operators 组适用于中列出的 Windows Server 操作系统的版本 按操作系统版本的 active Directory 默认安全组。

自 Windows Server 2008 以来未更改此安全组。

WinRMRemoteWMIUsers_

已知的SID / RID:S-1-5-21- <domain> -1000

在 Windows 8 和 Windows Server 2012 中 共享 选项卡添加到高级安全设置用户界面。 此选项卡显示远程文件共享的安全属性。 若要查看此信息,必须具有以下权限和成员身份,作为适用于文件服务器正在运行的 Windows Server 的版本。

WinRMRemoteWMIUsers_ 组适用于中列出的 Windows Server 操作系统的版本 按操作系统版本的 active Directory 默认安全组。

• 如果正在运行支持的操作系统版本的服务器上承载的文件共享︰

◦ 您必须是 WinRMRemoteWMIUsers__ 组或内置 管理员组的成员。

◦ 您必须具有读取访问文件共享的权限。

• 如果正在运行的是早于 Windows Server 2012 的 Windows Server 版本的服务器上承载的文件共享︰

◦ 您必须是 BUILTINAdministrators 组的成员。

◦ 您必须具有读取访问文件共享的权限。

Windows Server 2012 中的拒绝访问协助功能将 Authenticated Users 组添加到本地 WinRMRemoteWMIUsers__ 组。 因此,当启用拒绝访问协助功能时,所有经过身份验证的用户对文件共享具有读取权限可以查看文件共享权限。

注意

WinRMRemoteWMIUsers_ 组允许的运行的 Windows PowerShell 远程命令而 远程管理用户 组通常用于允许用户通过使用服务器管理器控制台管理服务器。

此安全组在 Windows Server 2012 中引入并在后续版本中未发生更改。