世界物联网博览会 | 握手世界,共话安全

无锡这座千年古城、百年工商名城将会被重新定义,从今天起,它将打开“从江苏看无锡,从中国看无锡,从世界看无锡”的新视野!

10月正下旬,美国遭遇有史以来最大规模的DDoS攻击,致使大半个国家的网络瘫痪。究其根源,真正诱发此次事件的是物联网。所以美国的网络瘫痪事件不仅仅是美国人自己的事儿,也是全球的大事。物联网设备已经走进千家万户,每个人都可能被攻击,每个人都可能是那五十亿分之一。

物联网设备安全如此的严峻,不免会引起所有安全人员的担忧。10月30日至11月1日,由工信部、科技部和江苏省人民政府共同主办的世界物联网博览会在无锡太湖饭店隆重举办,博览会的主题为“创新物联时代,共享全球智慧”。这是一场物联网领域规模最大、规格最高的国家级博览会,参会嘉宾有中国科学院、中国工程院院士24人,国内知名专家学者107人,国际组织负责人、国外智库学者和国际物联网领军人物32人,来自美国、德国等23个国家和地区的相关行业专家逾4000位。这也说明,物联网的安全问题已经上升到了国家的高度,必须要号召安全研究人员和厂商一起重视物联网的安全。

11月1日,世界物联网博览会最后一个论坛是信息安全高峰论坛,也是第九届信息安全漏洞分析与风险评估大会。The last but not the least,作为本次博览会的最后一个论坛,更加突出了其重要性。

上午,来自无锡市政府、中国网信办、中国信息安全测评中心、中国工程院、以及全球知名企业的领导们纷纷发表了他们关于物联网设备安全问题的看法,个个都真知灼见,但也都有一个共同点,那就是物联网的安全已日渐严峻,不容忽视。中国工程院院士何德全先生的连抛5个问题,揭示了物联网安全的核心:

1,物联网和网络安全之间的结合点在哪里?平衡点在哪里? 2,物联网的复杂性和多功能是如何实现的? 3,物联网是个跨度极大的复杂系统,安全性怎么保证?怎么解决呢? 4,政策和策略是物联网的生命吗? 5,物联网安全对于中国来说,除了是个挑战之外,是不是一个转瞬即逝的机遇呢?

智者一思,必取其精华。

上午的议题实属于宏观层面的分享,下午则从细分领域逐个进行深入解读,共分了四个分会场:信息安全与漏洞分析专场、信息安全与风险评估专场、网络安全威胁态势感知和溯源追踪专场、信息安全产业及人才培养专场。由于议题之多,无法一一详解,再次仅随机挑选部分议题解说。

老司机带你游世界

我们来假想一个场景,当你急急忙忙起床赶了个早班地铁去上班,然而,造化弄人,地铁没有按照既定的路线行驶,本来终点站是顺义,然而却被开到了北京南站……

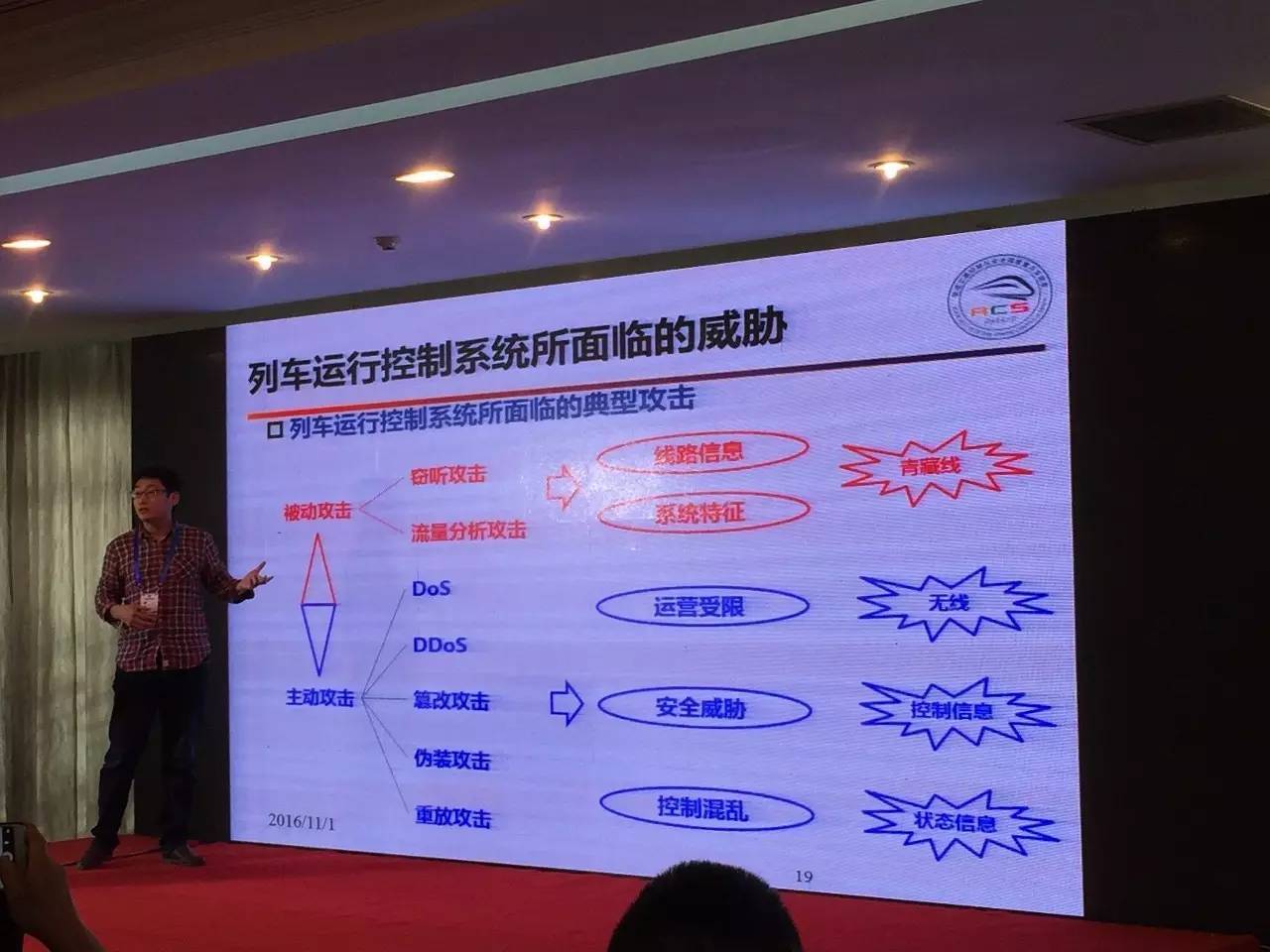

这种情况会发生吗?北京交通大学的王洪伟会告诉你真相!

首先,我们看下近几年地铁上发生的安全事件。2012年3月,上海申通地铁站信息发布系统和运行调度系统无线网络受攻击;2012年10月,北京地铁5号线车站信息显示屏出现异常,全部显示“王鹏你妹”四个字;2012年11月20日,深圳地铁信号系统受到干扰,导致多列车在运行过程中频繁紧急制动,严重影响地铁的正常运营。

列车运行系统的安全可以分为功能安全和信息安全两块,功能安全基本上死的,本身不具有恶意性,但是信息安全却完全相反,它是恶意的,是受人为控制的,攻击者可按照自己的意愿发起攻击。其实,列车运行的控制系统本质上也是计算机系统,受数据驱动,如果被攻击者成功攻击的话,列车的交通运行状态将会一团糟,本来是往东行驶,你也可以操纵它往西行驶。

溯源分析的几点关键技巧

这两年,网络威胁溯源技术日渐成熟,也越来越多的被应用在网络案件追踪过程中,今天来自中国信息安全测评中心的崔甲分享了网络威胁溯源分析的关键技巧与挑战。溯源可以分为三个阶段,第一个阶段是信息采集,收集所有有关的信息;第二个阶段是利用溯源分析关键技术对搜集到的数据进行分析;第三个阶段是数据融合、数据挖掘、关联分析,从而找出关键性的证据。

简而言之,就是从两条线索进行分析,一是行动类线索,也就是利用DNS数据分析出攻击者的行为;二是样本类线索,利用已知的恶意样本对攻击行为进行分析,从而确定其攻击技术,针对性的进行防护。即便我们已经掌握了这么多的技巧,也仍然面临着很多挑战,比如:

1, 大规模恶意样本的自动化分析 2, DNS数据的自动化分析 3, 攻击组织与攻击手法特征的映射 4, 交互式关联分析

APT攻击的细化讲解

来自海南师范大学的张瑜详细讲解了APT攻击及其防御方法。APT攻击就是高级持续性攻击,美国情报局称它本质上是属于情报的范畴,先收集情报,然后在针对性的进行持续性攻击。而这种观点和《孙子兵法》中的知己知彼,百战不殆不谋而合。

APT的发展可以分为三个阶段:

第一阶段是初级阶段:1986年-2000年 第二阶段是中级阶段:2000年-2010年 第三阶段是高级阶段:2010年至今

而APT的攻击机理可以分为三个环节:攻击前奏环节,攻击者会在该阶段收集信息,准备前期的渗透;入侵实施环节,攻击者会在该阶段进行代码植入、提升权限、设置命令与控制中心;后续攻击环节,攻击者会进行横向渗透、资源挖掘,然后选择销声匿迹,当做什么事情也没有发生。

即便当前的APT攻击技术、攻击工具、攻击手段都变得越来越狡猾,但是我们仍然有高效的防御措施,比如基于攻击环节的防御,层层阻隔攻击来源;基于攻击载体的防御,进行数字签名,内部结构调整等。总而言之,魔高一尺道高一丈,总会有办法防御的。

网络安全人才如何成长?

无论从网络攻击还是从网络防御角度来说,这一切都离不开人。但是基于现实情况,如何培养网络安全人才呢?仅靠书本上的理论知识来对抗暗处的敌人,是远远不够的,这就需要为他们量身打造一些实践案例,比如网康科技的“铁三赛”,CISP人才培养体系等。

网络安全离不开高超的技术,更离不开人,所以培养网络安全人才很关键。

世界物联网博览会之信息安全高峰论坛,暨第九届信息安全漏洞分析与风险评估大会到此圆满结束,世界物联网博览会也全部收官,但这并不意味着物联网安全也画上了句号,物联网安全任重而道远,漫漫长路才刚开始!