应用 MITM 工具进行渗透测试和网络安全增强(下)

导语:在本文中,我们探讨了几种类型的中间人攻击,并描述了网络犯罪分子如何使用 MITM 工具拦截数据。

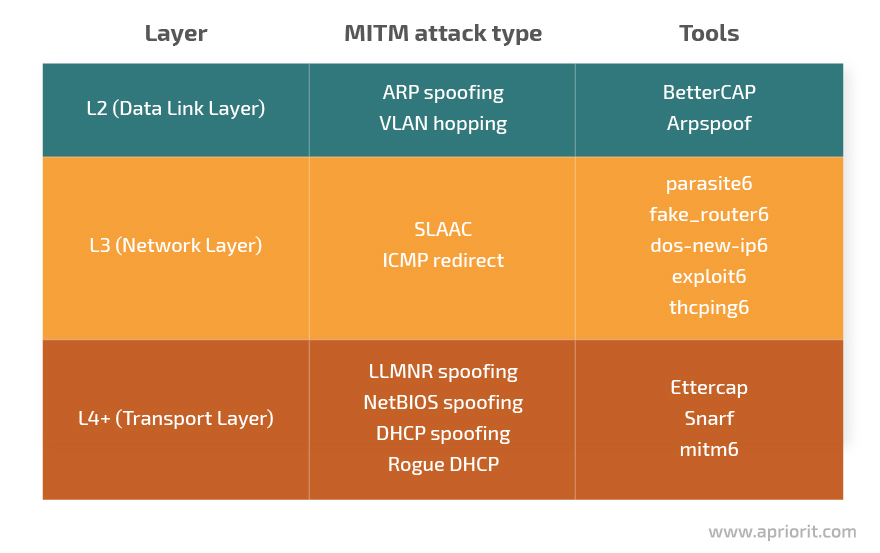

MITM工具的分类

进行中间人攻击的工具有很多,因此在本文中,我们将只关注几个最流行的工具。

让我们根据使用它们的开放系统互连 (OSI) 模型层对这些工具进行分类。

图 3. MITM 攻击类型和工具取决于 OSI 模型层

1. L2(数据链路层)

在这一层,最常见的攻击是ARP 欺骗和VLAN 跳跃。第一个我们已经在上面探索过。让我们简要讨论后者。

VLAN 跳跃。VLAN 网络中的数据包具有特定的标记,以便在通过交换机时明确哪个数据包属于哪个子网。网络犯罪分子使用以下两种方法之一执行 VLAN 跳跃攻击:

· 攻击者连接到网络并开始模仿交换机的工作,以便他们可以与网络交换机建立连接。由于这种连接,数据包将在到达交换机之前通过攻击者的计算机。

· 攻击者向数据包添加额外的标记。网络内的交换机会删除自己的标记并进一步发送数据包。同时,攻击者拦截带有附加标记的数据包。如果攻击者连接到网络中的主交换机,此方法将起作用。

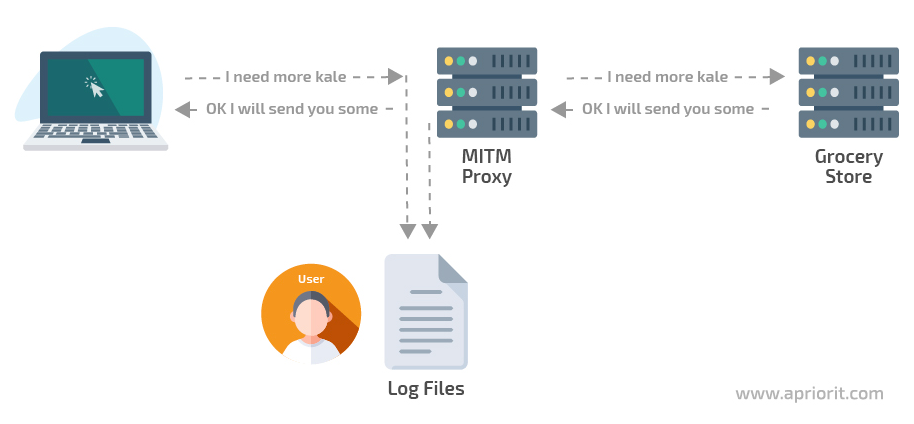

图 4. 大多数命令行工具中的数据提取方案

现在,让我们探索用于此类攻击的工具。

BetterCAP是一款功能强大的工具,具有灵活的设置,可用于:

· 进行各种 MITM 攻击

· 实时操纵 HTTP、HTTPS 和 TCP 流量

· 嗅探网络以查找用于身份验证的数据

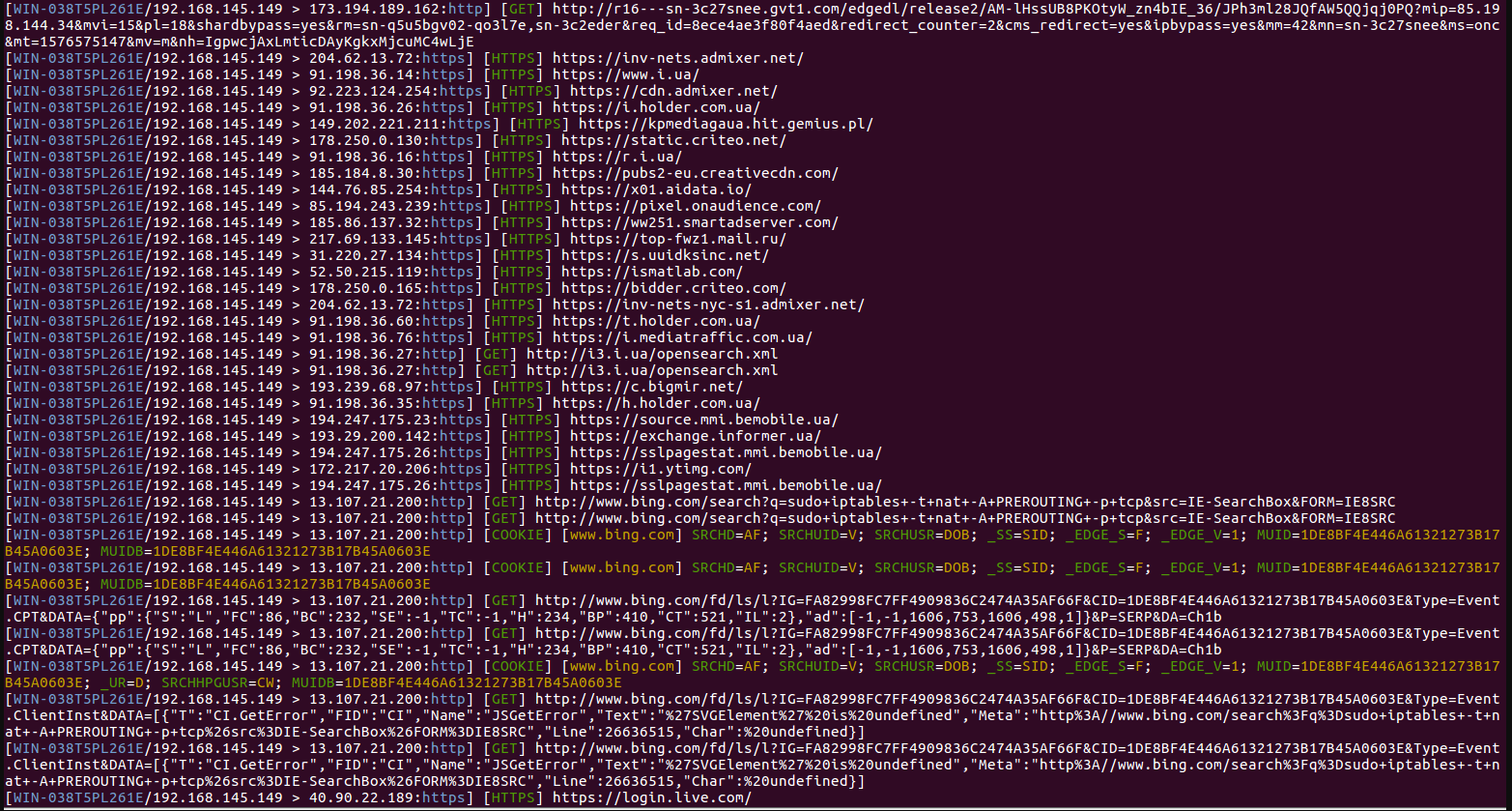

图 5. 通过 BetterCAP 实用程序接收的未过滤数据流

从 BetterCAP 的第一个版本开始,专业的渗透测试人员就一直在选择它。移动设备和软件的开发人员以及物联网领域的研究人员利用该实用程序测试设备安全性的能力。

BetterCAP 最方便的功能之一是能够将所有收集的数据提取到外部文件中。为此,渗透测试者可以配置该实用程序来监听它当前所在的整个网络,或者监听一个或多个指定的 IP 地址。

BetterCAP 可以通过 MAC 地址和特定子网进行配置,允许 QA 专家在指定配置中搜索漏洞。

该实用程序支持 APR 和 DNS 欺骗以及流量嗅探,并进一步将数据提取到控制台或日志中。提取的数据集包括:

· 访问过的 URL 和 HTTPS 主机

· HTTP POST 数据

· HTTP Basic 和 Digest 身份验证

· HTTP Cookie

· FTP、IRC、POP、IMAP 和 SMTP 凭证

BetterCAP 与 HTTP/HTTPS(SSL 剥离和 HSTS 绕过)和 TCP 代理一起使用,可用于操纵 HTTP/HTTPS 和现实生活中的低级 TCP 流量。使用标准设置,代理仅记录请求。但是您可以使用一组模块配置它们的设置,或者您可以添加自己的自定义模块并以您想要的方式操纵流量。

Arpspoof是专为在本地网络中进行 ARP 欺骗而设计的实用程序。它发送两个请求——一个到服务器,一个到选定的计算机或计算机——接收它们的 MAC 地址,用它自己替换从服务器到客户端的 ARP 响应,并用它自己或另一个替换受害者的默认网关IP地址。Arpspoof 的主要任务是流量嗅探。

Arpspoof 支持启动第三方脚本。该实用程序应更多地被视为熟悉 ARP 欺骗的培训程序,而不是工作工具,因为 Arpspoof 功能有限,没有解密器,应用领域狭窄。

2. L3(网络层)

在网络层,最常见的 MITM 攻击是无状态地址自动配置攻击和 ICMP 重定向。让我们探索它们是如何工作的。

无状态地址自动配置 (SLAAC) 攻击会重新配置启用IPv6的网络。允许 IPv6 但没有任何设置的组织网络是一个常见漏洞。在 SLAAC 攻击中,攻击者向 IPv6 主机提供前缀、前缀长度和没有 DHCPv6 服务器的默认网关地址。例如,如果攻击者创建自己的路由器广告 (RA),他们可以成为网络中的主路由器,整个数据流将通过他们的计算机。

ICMP 重定向。使用 ICMP 的原因之一是动态更改目标网络中的路由表。最初,ICMP 旨在防止消息以非最佳方式发送并提高网络稳定性。网络的某个部分(连接到互联网)可以有多个路由器。如果其中一个断开,主路由器向所有网络设备发送 ICMP 请求,并重写路由表以在新条件下工作。

在 ICMP 重定向攻击中,攻击者要么等待其中一个路由器关闭,要么自行禁用它。然后,攻击者开始从所有路由器发送 ICMP 请求。结果,形成了一个新的网络,其中攻击者成为网络节点之一。在 ICMP 重定向攻击期间,攻击者可以指定目标网站只能通过攻击者的路由器访问。

让我们看一下用于 ICMP 重定向攻击的几个工具。

寄生虫6。此实用程序是一个类似于 BetterCAP 但功能有限且设置最少的 ARP 欺骗程序。它连接到本地网关并传输所有网络流量。它向控制台输出一条消息,指定数据包发送给谁以及谁必须接收它。parasite6 工具最好与可以读取通过它的数据包的实用程序一起使用。

假路由器6。启动时,此实用程序会向网络发送一个信号,指定攻击者的路由器在网络中具有最高优先级。然后网络重新配置自己,使从指定子网进入外部网络的最后一步通过攻击者的计算机。结果,最初发送到路由器的所有数据都将通过安装了 fake_router6 的攻击者计算机。

DOS-新-ip6。该实用程序的主要任务是在重复的 ip6 请求期间向重复地址检测 (DAD) 进程提供虚假数据。这使攻击者有机会在网络内创建节点。节点地址将与另一个网络节点的地址相同,仍然使控制器认为只有一个客户端具有这样的地址。结果,数据将被发送到两个节点,包括攻击者的节点。

利用 6 . 此工具是一种漏洞扫描程序,可向目标计算机发送多个请求。它接收响应并向控制台输出数据,指定目标计算机具有哪些已知漏洞。

thcping6。此实用程序允许为 ping6 请求创建自定义数据包。它允许您修改数据包大小、数据类型和其他参数。首先,攻击者为数据包和目标计算机指定一组选项。然后,他们发送一个数据包并接收响应。通过拟合某些数据包,恶意行为者可以使目标系统拒绝响应特定请求(发送响应错误消息)。然后,了解数据包的特性后,他们可以使用其他实用程序来创建相同的数据包,但发送多个数据包。这将使系统过载,导致系统故障或其中一个节点发生故障。

3. L4+(传输层)

在传输层,攻击者可以应用链路本地多播名称解析欺骗、NetBIOS 欺骗、DHCP 欺骗和流氓 DHCP 欺骗。

链路本地多播名称解析 (LLMNR) 欺骗。如果出于某种原因,Windows 客户端无法使用 DNS 获取主机名,它将尝试使用 LLMNR 协议来获取主机名,并向最近的计算机发送请求。该技术通过IPv4和 IPv6 地址起作用。

NetBIOS 欺骗。如果 LLMNR 欺骗不起作用,攻击者可以使用 NetBios 名称服务。它类似于 LLMNR 并且用于相同的目标,但它仅适用于 IPv4 地址。这个想法是,如果附近的某些计算机即使提供虚假信息也可以响应,则响应将被视为有效。

DHCP 欺骗。此攻击的目的是强制客户端使用攻击者的主机作为默认网关,以及使用攻击者配置的 DNS 和 WINdows Internet Name (WINS) 服务器。攻击者的任务是在网络中配置一个虚假的 DHCP 服务器,用于向客户端发送 DHCP 地址,并耗尽合法 DHCP 服务器的地址池。

成功的 DHCP 欺骗攻击有两个条件:

客户端从非法服务器接收 IP 比从合法服务器更快

合法服务器有一个耗尽的地址池

流氓 DHCP。恶意 DHCP 攻击的主要目标是使用伪造的 DHCPv6 服务器将流量从受害者的计算机重新发送到攻击者的计算机。恶意行为者截获 DHCP 消息请求并对其进行响应,模拟实际的 DHCPv6 服务器。

以下是可用于此类 L4+ 攻击的几种工具:

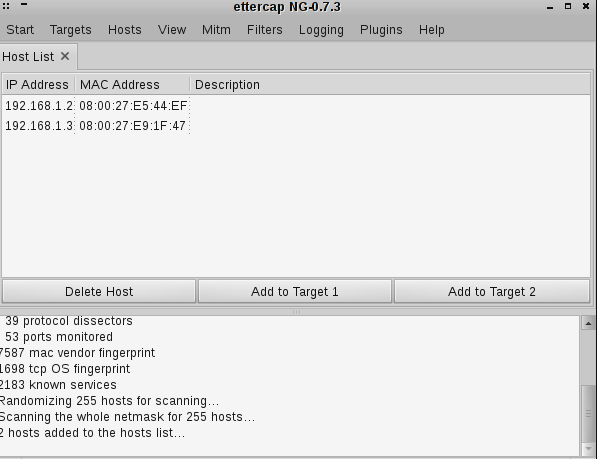

埃特卡普。这个实用程序内置在Kali Linux中。它易于配置并具有图形用户界面,这使得熟悉它变得简单快捷。Ettercap 允许您执行 ARP 中毒、ICMP 重定向、端口窃取、DHCP 欺骗和 NDP 中毒。

使用 Ettercap 时,您可以即时查看、分析甚至执行一些操作。它向您显示连接状态,并允许您以文本格式查看从所选连接收集的所有数据。

Ettercap 的主要缺点是缺少数据解密工具。因此,如果使用加密保护网络,您将需要使用其他实用程序。Ettercap 的功能比 BetterCap 弱得多,但它可以用于信息和教育目的。

图 6. Ettercap 用户界面

斯纳尔夫。此实用程序设计用于处理 smb、ftp 和类似的流量类型。要使用它,您首先需要有一个可以工作的欺骗器(我们使用了 BetterCAP)。通过欺骗器的所有流量都会重新发送到 Snarf,Snarf 会挑选出负责远程连接(如 smb 和 ftp)的流量。通过 Snarf 的任何其他流量都不会显示在控制台或服务页面上。

Snarf 向控制台输出有关数据目的地、数据大小、哈希、地址、端口、连接类型和错误的信息。它还显示潜在内存泄漏的错误。收集到的数据摘要以表格形式输出到服务页面,其中包含有关连接、计算机和系统的主要信息。此外,Snarf 提供了过期或阻止连接的机会。

但是,此实用程序仅适用于 Linux,并且配置它可能非常不明显。

中间人6。此工具侦听攻击者计算机的主网络接口,以拦截来自网络中其他计算机的 IPv6 地址请求(通过应用 DHCPv6 请求)。

使用标准设置,系统(连接到主路由器的设备网络)会定期发送 DHCPv6 请求。mitm6 实用程序使用受害者的新地址响应这些请求。在现实生活中的网络中,客户端的地址将由网络中的客户端计算机分配,但在 mitm6 请求拦截的情况下,受害者的地址将由 mitm6 分配。这使恶意行为者有机会将自己的计算机分配为服务器。因此,所有受害者的连接都将通过攻击者的计算机。

这仅适用于 Windows,因为 Mac 和 Linux 不使用 DHCPv6 请求来确定 IP 和 DNS 服务器。mitm6 工具并不声称自己是一个中心节点,因此它不会拦截来自网络中所有计算机的信号。相反,它选择性地欺骗特定主机。

一旦受害者收到新的 DNS 服务器地址,受害者就会连接到该服务器,Web 代理自动发现协议 (WPAD) 漏洞就会在该服务器上进行。一旦受害者的计算机接收到作为 DNS 服务器的 IPv6 攻击者的地址,它就会开始发送 WPAD 网络配置请求。对于 IPv4 或 IPv6 请求,攻击者会将其地址发送给受害者。

然后,攻击者必须与受害者的计算机交换身份验证数据。由于这不能直接在受害者的计算机上完成,攻击者将模拟代理服务器。结果,所有输入用于身份验证的数据都将发送到最终服务器和攻击者。但受害者不会注意到它。

上述所有工具都可用于渗透测试,以检查网络安全、检测漏洞并修复它们。通过这种方式,企业可以防止真正的网络犯罪分子可能进行的攻击,并保护他们的网络连接和敏感数据。

结论

在本文中,我们探讨了几种类型的中间人攻击,并描述了网络犯罪分子如何使用 MITM 工具拦截数据。在此类攻击中,受害者什么都没有注意到,并且有一种错误的安全感。无论组织是小型初创公司还是大型公司,都应该建立强大的网络安全性。

发表评论

提供云计算服务

提供云计算服务