ExPetr会是BlackEnergy的变异体吗?

迄今为止,没有人能够发现ExPetr / Petya和一些过去恶意软件之间的相似之处,比如,重要代码共享。在ExPetr爆发开始之初,研究人员就发现ExPetr使用的扩展名称与2015年和2016年BlackEnergy的KillDisk勒索软件使用的扩展名称非常相似。

BlackEnergy 所实施的APT攻击是一个复杂的过程,BlackEnergy病毒最早出现在2007年,开发者把BlackEnergy的源代码卖掉之后很多黑客使用它来作为DDoS攻击工具。

然而安全研究人员在2014年就发现了有黑客集团利用BlackEnergy攻击工业控制系统(ICS)和能源系统并搜集工具和监控,这让BlackEnergy升级为APT攻击。该黑客集团最主要的攻击目标就是乌克兰,在2014年到2016年期间乌克兰陆续传出了数起遭到BlackEnergy攻击的报告。

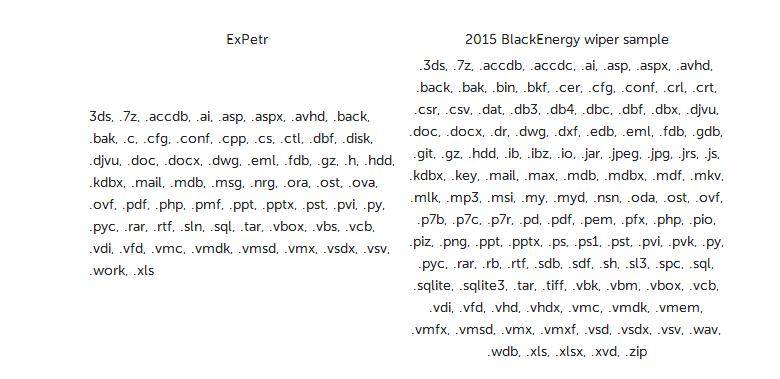

以下是ExPetr中的目标扩展列表以及BE APT在2015年使用的 wiper版本:

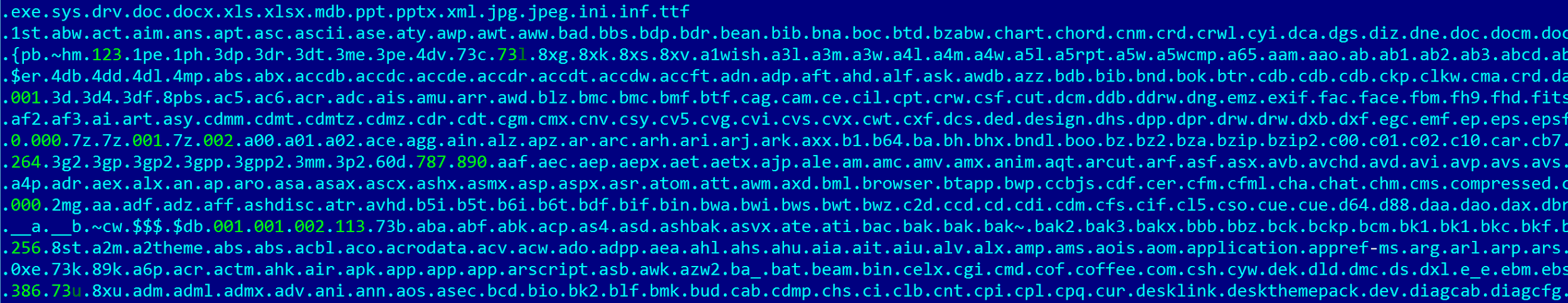

显然,这些列表的组合和格式非常相似,但不完全相同。此外,旧版本的BE破坏性模块具有更长的列表。以下是2015年BE样本的扩展列表代码片段:

不过,这些列表在以相同的点分隔格式存储的意义上是相似的。虽然这表明了一个可能的联系,但我们想知道是否可以找到更多的相似之处,特别是在BlackEnergy和ExPetr的旧版本的代码中。

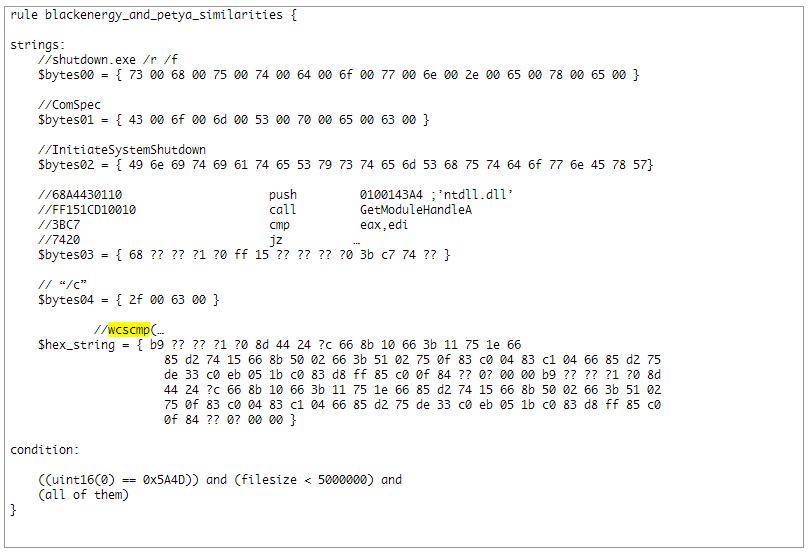

于是,我们尝试构建一个功能列表,以便可以使用这些功能来制作YARA规则来检测ExPetr和BlackEnergy的wiper。

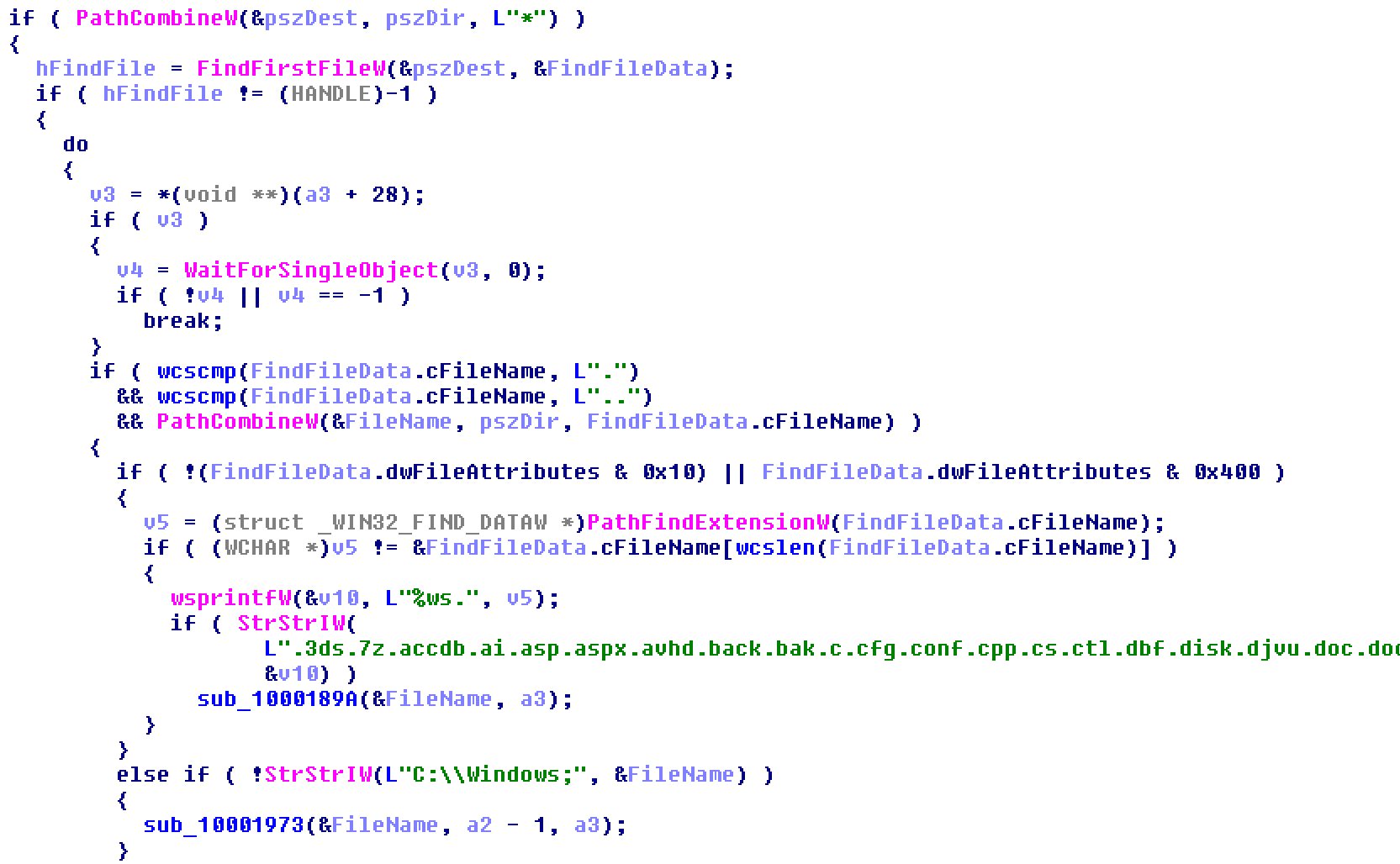

在分析期间,我们专注于类似的扩展列表和负责解析文件系统以进行加密或擦除的代码。以下是负责检查当前版本的ExPetr中目标扩展名的代码:

这可以通过递归方法执行目标文件系统,然后检查每个文件的扩展名是否包含在点分隔列表中。不过,在较老BlackEnergy变体中实现的方式是完全不同的,代码更通用,目标扩展列表在开头初始化,并传递给递归磁盘列表功能。

不过,我们采用了自动化代码比较的结果,以期发掘相似之处。我们想通用代码和有趣的字符串的组合,将它们整合成一个凝聚的规则,以列出BlackEnergy KillDisk组件和ExPetr示例。这个通用代码的主要示例是由编译器优化合并的内联wcscmp函数,用于检查文件名是当前文件夹,名称为“.”。当然,这个代码是非常通用的,可以显示在递归列出文件的其他程序中。由于它包含在一个类似的扩展列表中,所以引起了我们特别的兴趣,但仍然是一个低信度指标。

进一步看,我们确定了一些其他候选字符串,虽然不是唯一的,但是当组合在一起时,我们可以以更精确的方式从我们的案例中标记二进制文件,比如:

1.exe /r /f 2.COMSPEC 3.InitiateSystemShutdown

当与wcscmp内联代码一起检查文件名时,我们得到以下YARA规则:

当我们对运行大量恶意软件的样本时,上述YARA规则仅在BlackEnergy和ExPetr示例上触发。毫不奇怪,当单独使用时,每个字符串可能会产生误报或捕获其他无关的恶意软件。然而,当以YARA规则方式组合在一起时,检测就会变得非常精确。将通用或流行字符串分组为独特组合的技术是编写强大Yara规则的最有效方法之一。

当然,这不应该被认为是一个明确的链接标志,但却说明了这些恶意软件家族之间的某些代码设计具有相似之处。

译者注:6月28日,卡巴斯基实验室经过初步研究显示,席卷全球的勒索软件并非Petya变种,而是一种之前从未见过的全新勒索软件“ExPetr”。尽管这种勒索软件同Petya在字符串上有所相似,但功能却完全不同,卡巴斯基将这种最新威胁命名为“ExPetr”。

Hashes

ExPetr:

027cc450ef5f8c5f653329641ec1fed91f694e0d229928963b30f6b0d7d3a745

BE:

11b7b8a7965b52ebb213b023b6772dd2c76c66893fc96a18a9a33c8cf125af80

5d2b1abc7c35de73375dd54a4ec5f0b060ca80a1831dac46ad411b4fe4eac4c6

F52869474834be5a6b5df7f8f0c46cbc7e9b22fa5cb30bee0f363ec6eb056b95

368d5c536832b843c6de2513baf7b11bcafea1647c65df7b6f2648840fa50f75

A6a167e214acd34b4084237ba7f6476d2e999849281aa5b1b3f92138c7d91c7a

Edbc90c217eebabb7a9b618163716f430098202e904ddc16ce9db994c6509310

F9f3374d89baf1878854f1700c8d5a2e5cf40de36071d97c6b9ff6b55d837fca