80% 案例显示:恶意活动激增时极大可能出现新安全漏洞

研究人员发现,在大约80%的案例中,针对边缘网络设备的恶意活动激增(如网络侦察、定向扫描和暴力破解尝试),是新安全漏洞(CVE)出现的前兆。

这一发现来自威胁监测公司GreyNoise。该公司表示,这些现象并非随机发生,而是根据案例统计得出的严谨结果。

GreyNoise的结论基于其“全球观测网格”(GOG)自2024年9月以来收集的数据,并通过应用客观的统计阈值,避免了可能扭曲结果的“选择性筛选”问题。

剔除一些模糊及低质量的数据后,该公司最终确定了216起符合条件的激增事件,这些事件与8家企业级边缘设备供应商相关。

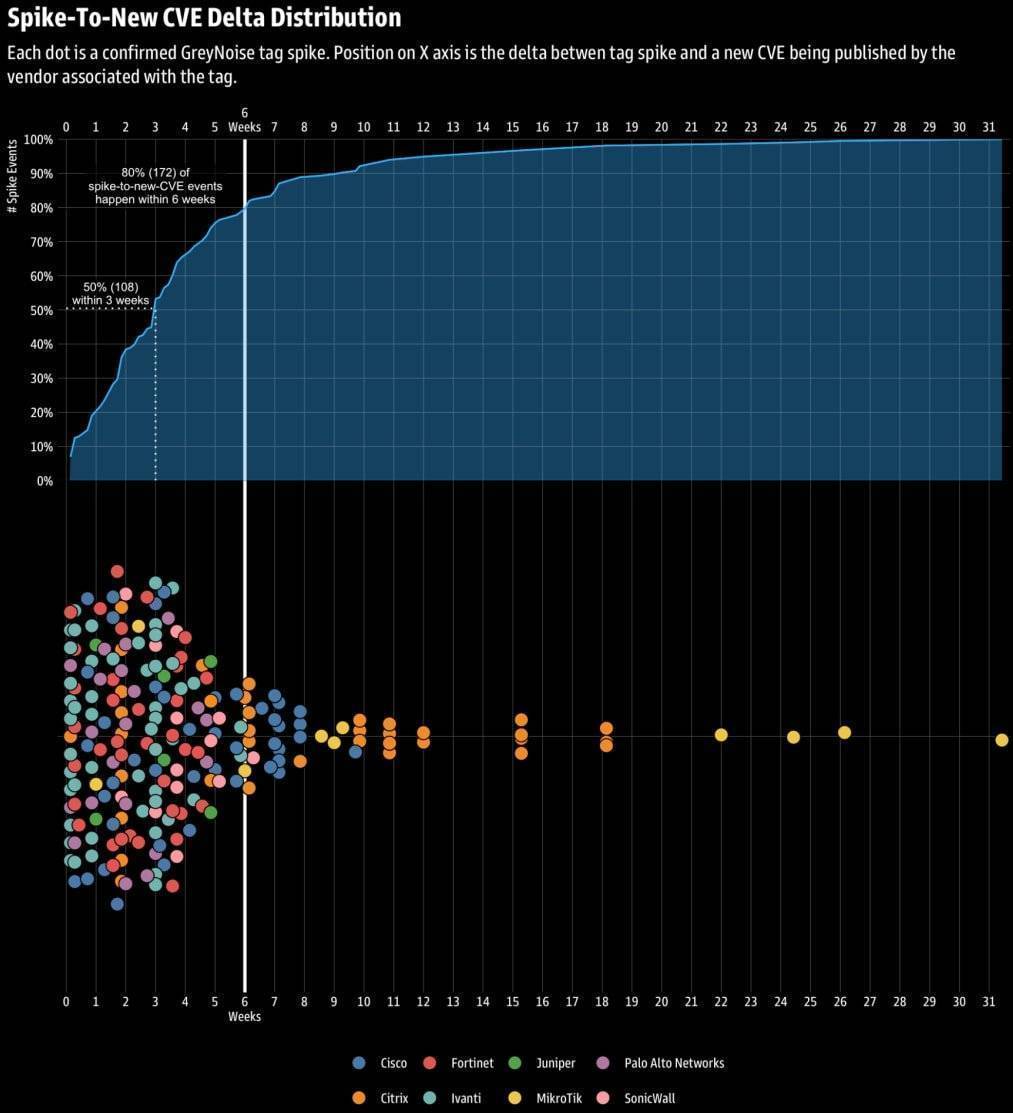

研究人员解释道:“在我们研究的所有216起激增事件中,50%在三周内出现了新的CVE漏洞,80%在六周内出现了新的CVE漏洞。”

这种关联性在Ivanti、SonicWall、Palo Alto Networks和Fortinet的产品上尤为显著,而在MikroTik、Citrix和Cisco的产品上则相对较弱。有国家支持背景的黑客组织多次将此类系统作为目标,以获取初始访问权限并维持持久控制。

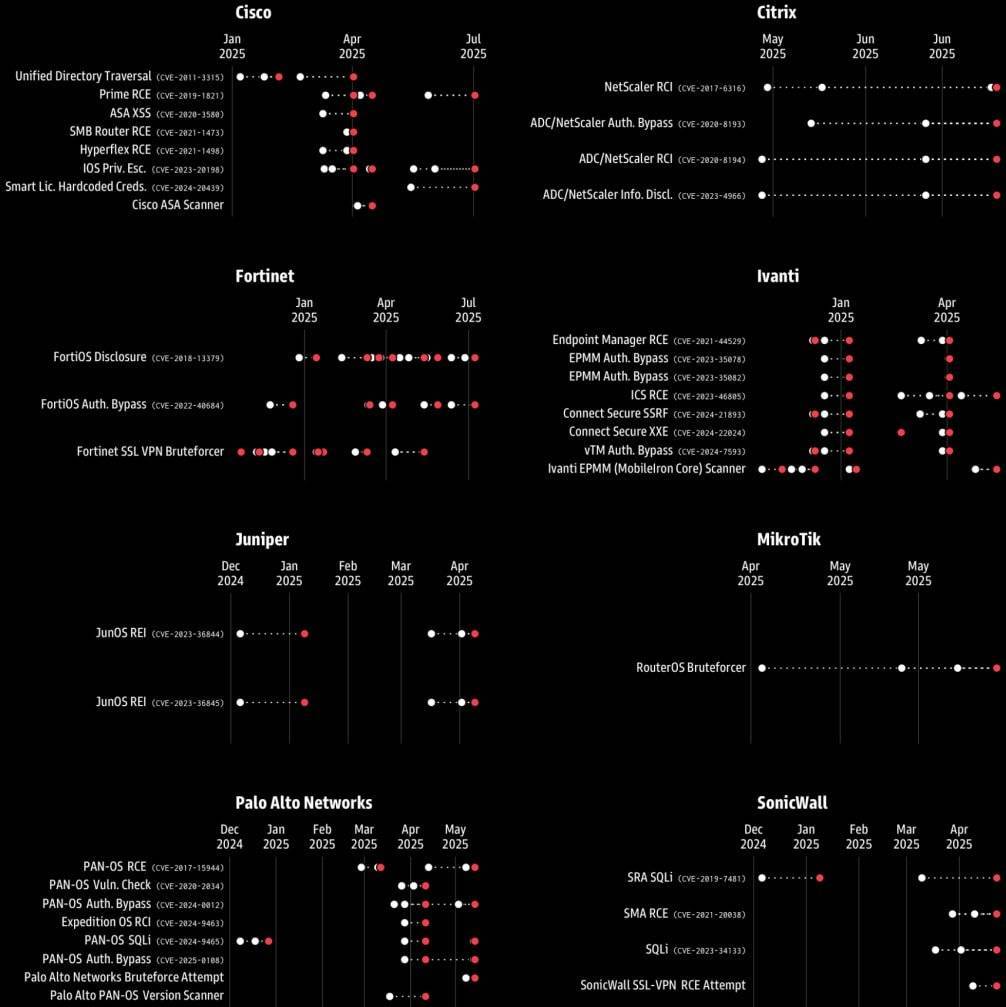

新cve的峰值活动和披露时间

GreyNoise指出,在大多数情况下,这些峰值背后,攻击者针对的是已知的旧漏洞进行攻击尝试。

研究人员认为,这种行为要么会推动新漏洞的发现,要么能让攻击者找到暴露在互联网上的端点,以便在攻击的下一阶段利用新型漏洞对这些端点展开攻击。

预警信号

传统上,防御方会在CVE漏洞公布后才采取应对措施,但GreyNoise的研究结果表明,攻击者的行为可以作为一种先行指标,成为组织主动防御的工具。

这些漏洞披露前的活动激增,为防御方提供了准备时间:他们可以加强监控、加固系统以抵御潜在攻击,即便安全更新无法提供保护,且他们并不清楚系统的哪个组件或功能才是实际攻击目标。

GreyNoise建议,应密切监控扫描活动并及时封禁来源IP,这样可以阻止这些IP进行通常会引发后续实际攻击的侦察行为。研究人员强调,在这类情况下,出现针对旧漏洞的扫描是意料之中的事,因为攻击者的目的是对暴露的资产进行分类记录。因此,不应将这些扫描视为针对已完全打补丁的端点的失败入侵尝试而置之不理。

活动峰值(白色)和新cve的发布(红色)

在相关的开发中,谷歌“Project Zero”宣布将在发现漏洞后的一周内向公众通报相关情况,并在供应商开发补丁时帮助系统管理员加强防御。Project Zero现在将共享受新漏洞影响的供应商/项目和产品、发现时间和披露截止日期(仍然是90天)。

谷歌表示,由于不会公布技术细节、概念验证漏洞利用代码或其他可能让攻击者有机可乘的信息,但这一更改不会对安全性产生不利影响,同时还有助于缩短“补丁缺口”。