天眼挑战赛落幕,天眼成绩单:漏报率4.7%、误报率0.01%

近期,由奇安信安全攻防产线举办的“天眼挑战赛”在经历近半个月的激烈线上比拼后圆满落幕,赛事榜单也随之揭晓。这不仅是一场专为网络安全爱好者定制的挑战赛,更是奇安信对其明星产品“天眼威胁监测与分析系统(简称:天眼系统)”进行的一次公开“高压”众测。

比赛过程中,参赛者们运用各类前沿复杂的漏洞利用技巧与攻击手法,对预设目标发起猛烈攻击,以此验证天眼系统是否可以检测出每一个攻击行为。最终,在这场高强度的网络攻击大考中,奇安信天眼系统展现出了超群的威胁检测能力,交出了一份耀眼的成绩单:威胁检测率高达95.3%,仅4.7%的威胁漏报率,误报率更是低至0.01%。

“挑战赛首周,天眼检出率一度达到99%,极为亮眼。进入比赛第二周,我们设计了积分加倍激励机制,激发选手采用更高难度的策略性绕过技巧,对天眼进行极限测试,这也导致检出率稍有波动降至95.3% 。”奇安信安全攻防团队负责人蔡玉光表示,尽管第二周成绩对天眼而言没有首周那般辉煌,暴露出了少量漏过的攻击,但这也恰好验证了我们的初衷,并非单纯展示天眼的强大,而是希望通过“真枪实弹”的公开众测,驱动天眼检测技术革新,持续优化天眼的检测能力,以更好地服务客户。

一位参赛者在赛后分享道:“在一次次试图绕过天眼系统的过程中,我深刻体会到了其出色的威胁检测能力。比赛中,我主要使用的手段是文件上传漏洞利用。首先,尝试利用非标准HTTP协议,采用非标准化的multipart/form-data格式,试图通过插入无关字符,来混淆视听,规避天眼监测。进一步地,利用Unicode及Hex编码,对攻击载荷进行深度伪装,力求以隐形的姿态穿透天眼的检测。甚至,我还采用了chunk数据分块技术,将攻击复杂巧妙地分散隐藏于多行之中,以期实现更高级别的隐匿。然而,天眼检测规则还是比较厉害,识破了大部分攻击企图。”

本次挑战赛主要考察了天眼在漏洞利用攻击方面的检测能力,此类攻击常被认为是与数据和系统安全有关的最为严重的问题之一,尤其是针对未知的“零日漏洞”的恶意利用,其潜在危害性更大,构成了网安领域的一大严峻挑战。当然,天眼除了可以检测包含常规编码的SQL注入、命令注入、代码执行漏洞等各类漏洞利用攻击手法,还会进一步检测编码混淆、加密通信等绕过手法,积极对抗和识别潜在0-day、隐藏通信隧道以及APT攻击场景。

作为网络威胁检测与响应(NDR)领域的领头羊,奇安信天眼的市场份额多年位居国内榜首,赢得了海内外6000多家客户的高度信赖,成为行业首选。面对客户的厚望,天眼团队致力于不断提升产品能力与用户体验,希望以超越期待的产品质量回馈每一位用户的信任。

“天眼挑战赛作为验证天眼产品实力的一扇透明窗口,”奇安信安全攻防团队负责人蔡玉光展望道,“未来,我们每年都会举办天眼挑战赛,希望这个赛事成为驱动天眼持续精进、追求极致的强力跳板,不断激发我们为用户提供更加强大、精准、智能的威胁检测与响应服务。”

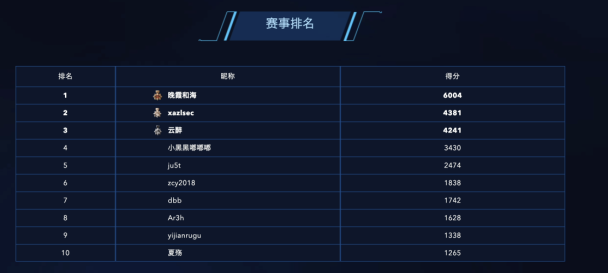

本次挑战赛共吸引了超1200名网络安全爱好者共同见证和参与,最终角逐出10名优胜者荣膺一等奖、二等奖、三等奖,以及20名优秀奖,共享10万元丰厚奖金,这是对他们在挑战赛中展现出的精湛漏洞利用攻击技术与创新探索的高度认可,彰显了网络威胁检测与响应领域蓬勃发展的活力与无限潜能。