Storm-0501黑客转向云端勒索软件攻击

微软警告称,一个被追踪为Storm-0501的威胁者已对其运作方式进行升级,不再使用勒索软件对设备进行加密,转而将重点放在基于云的加密、数据窃取及勒索行为上。

如今,这些黑客滥用云原生功能来窃取数据、清除备份并销毁存储账户,从而在不部署传统勒索软件加密工具的情况下向受害者施压并实施勒索。

Storm-0501是至少自2021年起就活跃的威胁者,曾在针对全球各组织的攻击中部署Sabbath勒索软件。随着时间推移,该威胁者加入了多个勒索软件即服务(RaaS)平台,在这些平台上使用过Hive、BlackCat(ALPHV)、Hunters International、LockBit的加密程序,最近还使用了Embargo勒索软件的加密程序。

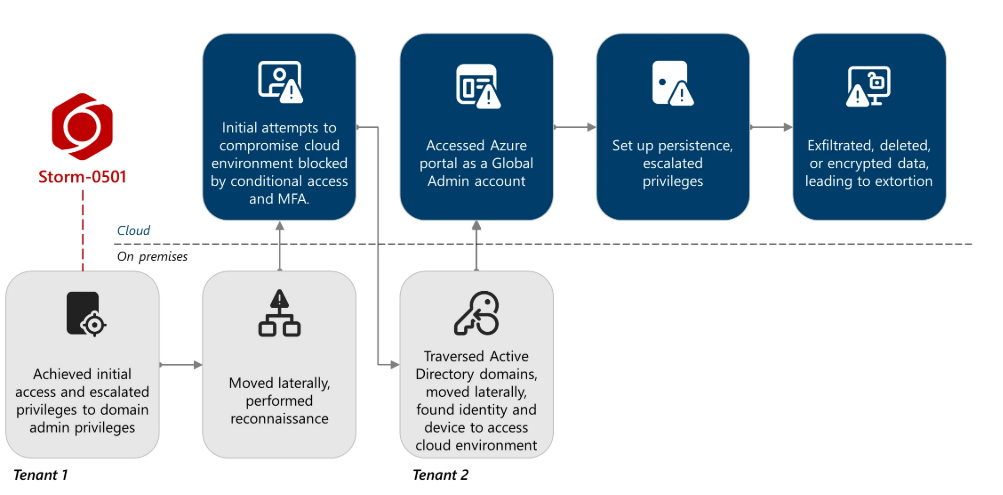

2024年9月,微软曾详细说明Storm-0501如何将其运作范围扩展到混合云环境,从入侵Active Directory转向攻击Entra ID租户。在这些攻击中,威胁者要么通过恶意联合域创建持久后门,要么使用Embargo等勒索软件对本地设备进行加密。

微软上周发布的一份新报告指出,如今该威胁者的策略发生了转变——Storm-0501不再依赖本地加密,而是纯粹在云端实施攻击。

“与传统的本地勒索软件不同,传统模式下威胁者通常会部署恶意软件,对已入侵网络内终端上的关键文件进行加密,然后就解密密钥进行谈判;而基于云的勒索软件则带来了根本性的转变,”微软威胁情报部门的报告中写道。

Storm-0501利用云原生能力,快速窃取大量数据、销毁受害者环境中的数据和备份并索要赎金——所有这些操作都无需依赖传统恶意软件的部署。

基于云的勒索软件攻击

在微软观察到的近期攻击中,黑客通过利用微软Defender部署中的漏洞,入侵了多个Active Directory域和Entra租户。

随后,Storm-0501使用窃取的目录同步账户(DSA),借助AzureHound等工具枚举用户、角色和Azure资源。攻击者最终发现了一个未启用多因素认证的全局管理员账户,借此重置了该账户的密码并获得了完全的管理员控制权。

凭借这些权限,他们通过添加由其控制的恶意联合域来建立持久访问权限,从而能够冒充几乎任何用户,并绕过该域中的多因素认证保护。

微软表示,他们通过滥用Microsoft.Authorization/elevateAccess/action进一步提升了对Azure的访问权限,最终得以将自己分配到所有者角色,实际上接管了受害者的整个Azure环境。

Storm-0501基于云的勒索软件攻击链概述

一旦控制了云环境,Storm-0501便开始禁用防御机制,并从Azure存储账户中窃取敏感数据。威胁者还试图销毁存储快照、恢复点、恢复服务 vault 以及存储账户,以阻止目标免费恢复数据。

当威胁者无法从恢复服务中删除数据时,他们会利用基于云的加密方式——创建新的密钥保管库和客户管理的密钥,实际上是用新密钥对数据进行加密,除非公司支付赎金,否则将无法访问这些数据。

在窃取数据、销毁备份或加密云数据后,Storm-0501便进入勒索阶段,通过被入侵的账户借助微软Teams联系受害者,提出赎金要求。

微软的报告还提供了防护建议、微软Defender XDR检测方法以及狩猎查询,有助于发现和识别该威胁者所使用的策略。

由于勒索软件加密程序在对设备进行加密前被拦截的情况日益增多,我们可能会看到其他威胁者也从本地加密转向基于云的数据窃取和加密——这类行为可能更难被检测和拦截。